Datenlecks vermeiden: Microsoft Teams

Lesen Sie auch folgende Artikel, wenn Sie wissen möchten, wie Sie Datenlecks vermeiden können:

1) Datenverlust: Albtraum-Szenarien vermeiden

2) Ursachen für Datenverluste in Office 365

Informationen sind das neue Gold. Jede Organisation besitzt Informationen, die so kostbar sind, dass sie zu vernichtenden Geldstrafen oder Schlimmerem führen könnten, wenn sie in die falschen Hände gerieten. In diesem Beitrag soll es allerdings nicht darum gehen, wie Sie Hacker abwehren. Vielmehr geht es darum, wie ganz normale Benutzer in Ihrer eigenen Organisation Datenlecks vermeiden.

Die Wurzel, aus der viele Schwierigkeiten in Bezug auf Daten erwachsen ist, nicht zu wissen, welche Daten vorhanden sind und wo sie sich befinden. Dies ist letztendlich das Ergebnis unzureichender Data-Governance.

Warum sind Data-Governance und Datensicherheit wichtig?

Wie machtvoll sich Daten heutzutage auf die Entwicklung von Firmen auswirken können, ist weithin anerkannt. Daten sind Macht und Geschäftserkenntnisse basieren auf Daten. Daraus folgt, dass auch Data-Governance eine wichtige Rolle spielt.

Mangelt es einem Unternehmen an effektiver Data-Governance, ist zumindest eine Sache garantiert: das Vorliegen schlechter Daten. Schlechte Daten manifestieren sich in Gestalt von nicht konsistenten Definitionen, Duplikaten, nicht ausgefüllten Feldern und anderen klassischen Daten-Fauxpas. Zu den wichtigsten Entwicklungen, die den Bedarf nach Data-Governance weiter steigern, zählen:

- Wachsende Datenvolumina aus einer zunehmenden Zahl verschiedener Quellen, was Dateninkonsistenzen hervorruft, die identifiziert und behoben werden müssen, bevor auf Grundlage dieser falschen Informationen Entscheidungen getroffen werden

- Aufgrund der zunehmenden Berichterstattung und Datenanalyse in Eigeninitiative (Datendemokratisierung) muss für ein einheitliches Verständnis der Bedeutung von Daten innerhalb der Organisation gesorgt werden.

- Die anhaltenden Auswirkungen regulatorischer Anforderungen wie der DSGVO. Diese machen eine genaue Kenntnis davon, wo sich bestimmte Arten von Daten befinden und wie sie genutzt werden, noch wichtiger

- Stärkerer Bedarf nach einer gemeinsamen „Sprache“ im Unternehmen, um abteilungsübergreifende Analysen und Entscheidungen zu ermöglichen

Unabhängig davon, mit welcher Art von Daten Ihre Organisation zu tun hat (Datenlager, Data Lakes, Big Data usw.): Eine starke Data-Governance ist zwingend erforderlich für ein proaktives Datenmanagement. Datenlecks können in jedem System auftreten und jede Gestalt annehmen. Je besser die Governance- und Sicherheitsmaßnahmen sind, desto wahrscheinlicher ist es, dass Sie Datenlecks vermeiden.

Governance für was?

Bei der Planung Ihrer Governance sollten von Anfang an drei wesentliche Dinge mit in Ihre Überlegungen einfließen:

- Bereitstellung von Gruppen und Mitgliedschaften. Wer erhält Zugriff worauf und auf welcher Grundlage erfolgt die Zuteilung zu den Berechtigungsgruppen? Kommt eine Mitarbeiterin beispielsweise neu in ein Unternehmen, kann sie basierend auf einem Attribut, das ihr in einer Active Directory zugewiesen wird, Zugriff auf bestimmte Gruppen erhalten, in denen sich die Inhalte befinden, die sie benötigt.

- Schutz von Gruppenressourcen. Inhalte, Daten und Gruppenressourcen schützen: Wie stellt man das an? Indem Sie Richtlinien einführen, sich Bezeichnungen überlegen, den Einsatz von Mehrfaktor-Authentifizierung in Betracht ziehen und so weiter.

- Verwaltung des Gruppen-Lebenszyklus. Wie und von wem werden Gruppen erstellt? Wie wird der Lebenszyklus einer Gruppe aussehen? Möchten Sie Ablaufrichtlinien festlegen? Soll eine automatische Team-Archivierung erfolgen? Wann beginnt und wann endet der Lebenszyklus einer Gruppe und welcher dieser Vorgänge ließe sich automatisieren?

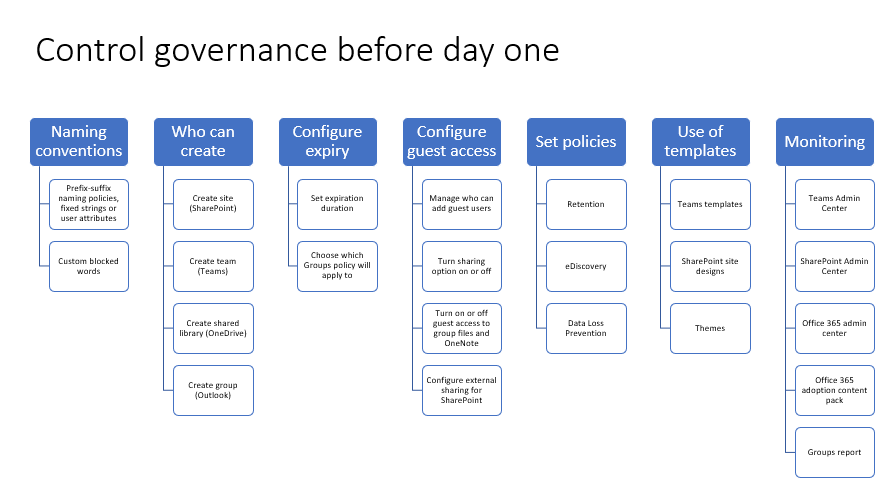

Eine nützliche Grafik, die Ihnen bei der Planung der Governance in Ihrer Umgebung hilft.

Microsoft Teams: Wie Sie Datenlecks vermeiden

Kürzlich wurden die Möglichkeiten zur Vermeidung von Datenverlust (Data Loss Prevention, DLP) auf den Chat und die Kanalnachrichten von Microsoft Teams ausgeweitet. Sollte Ihre Organisation über DLP verfügen, können Sie nun Richtlinien festlegen, die verhindern, dass Mitarbeiter sensible Informationen in einem Microsoft Teams-Kanal oder einem Chat weitergeben. Hier einige Beispiele dafür, wie dieser Schutz funktioniert:

Beispiel 1: Schutz vertraulicher Informationen in Nachrichten. Nehmen wir an, jemand versucht, in einem Teams-Chat oder einem Kanal vertrauliche Informationen an Gäste (externe Benutzer) weiterzugeben. Wenn Sie eine DLP-Richtlinie definiert haben, die das verhindert, werden Nachrichten mit vertraulichen Informationen, die an externe Benutzer gesendet werden, gelöscht. Dies geschieht automatisch und je nachdem, wie Ihre DLP-Richtlinie definiert ist, innerhalb weniger Sekunden.

Beispiel 2: Schutz vertraulicher Informationen in Dokumenten. Stellen Sie sich vor, jemand versucht, ein Dokument, das vertrauliche Informationen enthält, in einem Microsoft Teams-Kanal oder einem Chat mit Gästen zu teilen. Wenn Sie eine DLP-Richtlinie definiert haben, die das verhindert, so können diese Benutzer das Dokument nicht öffnen.

Bitte beachten Sie, dass Ihre DLP-Richtlinie in diesem Fall SharePoint und OneDrive einschließen muss, damit die Dateien geschützt sind. (Dies ist ein DLP-Beispiel für die Verwendung von SharePoint in Microsoft Teams, es setzt also voraus, dass die Benutzer für Office 365 DLP (in Office 365 E3 enthalten) lizenziert sind; allerdings müssen sie keine Lizenz für Office 365 Advanced Compliance besitzen.)

Die ersten 30 Tage

Beim Thema Datenverlust in Microsoft Teams und jedem anderen System zur Zusammenarbeit sollten Sie zunächst mit den Aspekten beginnen, die schnelle Resultate bringen. Dies kann Folgendes einschließen:

- Suchen und Finden vertraulicher Daten. Dazu gehören die Identifikation Ihrer Quellen (Office 365, Box, Dropbox, Yammer), die Art der vertraulichen Daten (CCPA, DSGVO, personenbezogene Daten, PCI, ITAR, PHI) und die damit verbundenen Risiken sowie die entsprechenden Risikopotenziale.

- Einrichtung eines Klassifizierungsschemas für persönliche Daten. Hierzu müssen Sie entscheiden, ob Sie Bezeichnungen, System- oder Dateidaten verwenden wollen. Zudem müssen Sie sich ein Bezeichnungsschema, das persönliche Daten einschließt, und eine Taxonomie für jede Bezeichnung überlegen.

Die nächsten 30 Tage

In den darauffolgenden 30 Tagen sollten Sie sich darauf konzentrieren, Ihre Arbeit in den genannten Bereichen weiterzuführen.

Für Suchen heißt das:

- Modifikation/Aktualisierung der Art und Weise, wie Sie vertrauliche Daten identifizieren;

- Erstellung eigener Definitionen zum Aufspüren zusätzlicher Daten; und

- Automatisierung der Datenerkennung und der Aufteilung von Verantwortlichkeiten.

Für die Einrichtung eines Klassifizierungsschemas bedeutet das:

- Priorisierung automatisch vergebener Bezeichnungen;

- Zusammenfassung von Vorfällen und Minimierung von Falschmeldungen; und

- Ermöglichung einer Überprüfung durch Mitarbeiter und Neuklassifizierung.

Die abschließenden 30 Tage und darüber hinaus

Nach den ersten 60 Tagen sollten Sie über ein gutes Bild der Inhalte verfügen, die Sie haben. In dieser Phase können Sie bereits mit den Feineinstellungen der letzten Anforderungen für das Sicherheitsmanagement beginnen und sich bereit machen für die Berichterstattung.

Auf der Sicherheitsseite sollten Sie nach etwaigen Weitergaberisiken suchen, indem Sie eingebaute Berichte überprüfen. Mit deren Hilfe können Sie einen Schritt zurückgehen, erkennen, was als Sicherheitsverstoß identifiziert wurde, und versuchen, die Ursachen für diesen Verstoß zu beheben. Zudem ist es empfehlenswert, nach Dateiduplikaten zu suchen, da häufig versucht wird, die gleichen Daten in verschiedenen Systemen (SharePoint Online, Microsoft Teams usw.) zu teilen und zu verwenden.

Schließlich ist es in diesen letzten Tagen wichtig, den Schwerpunkt auf Protokollierung und Aufbewahrung zu legen. Halten Sie Ausschau nach Integrationsmöglichkeiten mit SIEM-Systemen (Security Information and Event Management) und erweitern Sie die Trend-Berichterstattung über den 90-Tages-Zeitraum hinaus, um Teams, Standorte und Systeme miteinander vergleichen zu können. Auf diese Weise können Sie mehrere Signale für mehrere Systeme nutzen.

Sie suchen nach näheren Informationen darüber, wie Sie Datenlecks vermeiden können? Dann abonnieren Sie unseren Blog!

During his tenure as a Senior Compliance Technical Specialist at AvePoint, Esad was responsible for research, technical and analytical support on current as well as upcoming industry trends, technology, standards, best practices, concepts and solutions for information security, risk analysis and compliance.