Note : ce qui suit est un extrait de notre ebook gratuit, intitulé « Ajuster la gestion et la sécurité de Microsoft Teams » (en anglais). Téléchargez-le dès aujourd’hui !

En savoir plus :

- Microsoft Teams vs Zoom : quel est le meilleur outil de collaboration ?

- Activez les stratégies d’accès conditionnel dans Microsoft Teams

- Cinq conseils pour optimiser votre investissement dans Microsoft Teams

- Gérer les étiquettes Microsoft Teams

Imaginons que votre organisation ait besoin de savoir qui a accès aux données dans Microsoft Teams. Peut-être cela fait-il partie d’un important audit de sécurité ou peut-être s’agit-il simplement d’un processus de routine pour prévenir les problèmes de sécurité.

Vous pouvez être tenté de vous contenter d’examiner les membres de n’importe quelle équipe Teams, en supposant que vous disposiez d’un processus de mise en service de Teams géré. Cependant, comme l’indique Microsoft dans sa documentation sur le partage de fichiers dans Microsoft Teams :

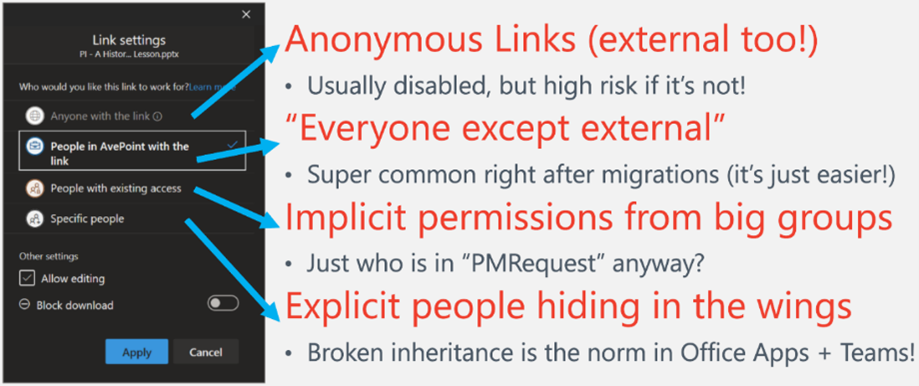

« Lorsque les utilisateurs partagent un fichier à partir de Teams, ils peuvent définir qui peut accéder au fichier, tout comme ils le font dans Microsoft 365. Ils peuvent donner accès à tous les utilisateurs, aux personnes de votre organisation, aux personnes ayant un accès existant ou à des personnes spécifiques (qui peuvent inclure les personnes dans une conversation individuelle, une conversation de groupe ou un canal).»

Cela signifie que les membres d’une équipe NE SONT PAS les mêmes que ceux qui ont accès à un document hébergé dans cette équipe.

Le partage dans Microsoft 365 est facile et peut être réalisé de plusieurs façons ! Cela facilite la collaboration mais crée également des « utilisateurs fantômes » qui ont un accès explicite aux fichiers et au contenu sans être « membres » ou « propriétaires » d’espaces de travail.

Bien qu’il soit difficile d’obtenir une vue d’ensemble de cet accès, c’est le seul moyen de savoir exactement qui y a accès ou qui peut y avoir accès via un lien anonyme qui peut être partagé avec de nombreux utilisateurs.

Il est possible de rechercher les liens eux-mêmes et de savoir qui a accédé au contenu via le lien, mais il n’y a aucun moyen de savoir qui peut accéder à un document à partir de l’endroit où le lien a été publié ou partagé une fois qu’il a été créé.

Microsoft Insights

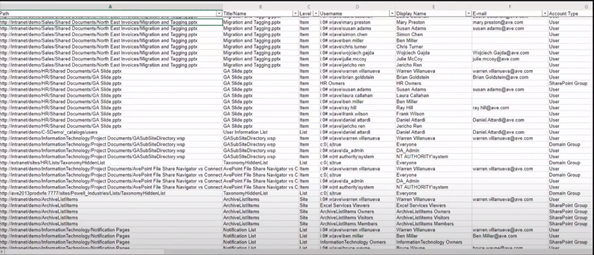

Pour avoir une idée précise des personnes qui peuvent accéder à des fichiers spécifiques, vous devez exécuter un rapport d’autorisations via PowerShell. Il s’agit de la seule méthode native pratique pour générer des informations détaillées sur les autorisations dans Microsoft 365.

Le rapport PowerShell fournira des données sur les utilisateurs et les groupes qui possèdent des droits de propriété et des autorisations explicites pour tel ou tel contenu dans Microsoft 365. Toutefois, il sera probablement difficile d’extraire des informations exploitables de la feuille de calcul Excel qui en résulte. Les rapports d’autorisations des entreprises de taille moyenne comptent généralement des dizaines de milliers de lignes. De plus, le rapport détaillera les autorisations sur chaque élément de contenu dans Microsoft 365. Comment pouvez-vous accéder au sous-ensemble qui vous intéresse vraiment ?

Imaginons maintenant que vous souhaitiez inverser cette analyse et déterminer tout le contenu auquel un utilisateur particulier peut accéder. Malheureusement, les rapports d’autorisations PowerShell ne sont pas un outil très efficace pour ce type d’analyse, car ils vous obligent à regrouper les données dans plusieurs rapports.

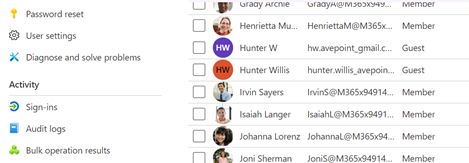

Pour une analyse approfondie de la gestion des utilisateurs invités et du partage externe dans Microsoft Teams, nous vous recommandons de lire notre eBook sur le sujet. Mais à un haut niveau, il est assez facile de voir les utilisateurs invités dans votre centre d’administration Azure AD.

C’est la partie suivante qui est difficile. Disons qu’un supérieur hiérarchique veut savoir quels utilisateurs invités ont accès à un dossier particulier. Grâce aux informations laborieusement obtenues à partir des rapports d’autorisations PowerShell, vous déterminez que les utilisateurs invités disposent des autorisations explicites pour lire et modifier certains fichiers dans ce dossier. Le supérieur hiérarchique dit : « Oups, annulons ces autorisations ». Eh bien, considérez le fait qu’en quelques clics seulement, vous mettez à jour les autorisations.

Mais attendez, sans comprendre le contexte entourant l’accès de ces utilisateurs invités, vous venez peut-être de prendre une décision qui entravera la collaboration sur un projet en cours.

Afin d’identifier le type de contrôle nécessaire (et son emplacement), vous devrez répondre à ces questions importantes :

- Qui a demandé l’accès à l’invité en premier lieu ?

- L’invité a-t-il toujours besoin d’un accès ?

- L’invité a-t-il accès à du contenu sensible ?

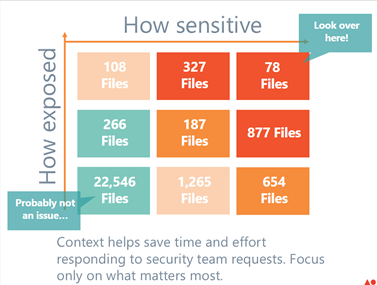

Les utilisateurs invités sont peut-être des avocats externes à qui votre avocat général a donné accès pour discuter d’une affaire juridique en cours. Cette affaire sera réglée dans une semaine, mais d’ici là, il est essentiel qu’ils puissent accéder aux documents appropriés. Ces informations supplémentaires fournissent un contexte essentiel qui donne une image plus complète de vos données et peuvent vous aider à identifier et à classer par ordre de priorité les points sensibles de l’exposition. Voici un diagramme rapide pour faciliter la visualisation :

Avez-vous d’autres questions urgentes sur la gouvernance et la sécurité de Microsoft Teams auxquelles vous devez répondre ? Téléchargez l’ebook complet ici (en anglais) !

Produits AvePoint

Vous avez besoin de stratégies pertinentes et réfléchies ainsi que d’un moyen de savoir quelles tâches avaient été effectuées par qui dans quel espace de collaboration ? AvePoint Cloud Governance vous permet d’appliquer automatiquement les stratégies de gouvernance au sein de votre organisation.

Découvrez toutes les dernières ressources de Microsoft 365 en vous abonnant à notre blog.