3 risques dans Teams à maîtriser pour éviter la fuite de données

Aujourd’hui plus que jamais, les personnes veulent (et ont besoin de) collaborer, et Microsoft Teams permet de le faire facilement en toute sécurité. Dans l’ensemble, Microsoft 365 offre beaucoup plus d’options de sécurité que les autres plate–formes de collaboration du marché.

En savoir plus :

- Convertir les canaux Microsoft Teams du public au privé

- 4 conseils pour transformer les événements numériques (et les nouveaux webinaires Microsoft Teams !)

- Les fonctionnalités de Microsoft Teams les plus passionnantes annoncées à Ignite 2021

- 3 fonctionnalités de sécurité Microsoft Teams indispensables

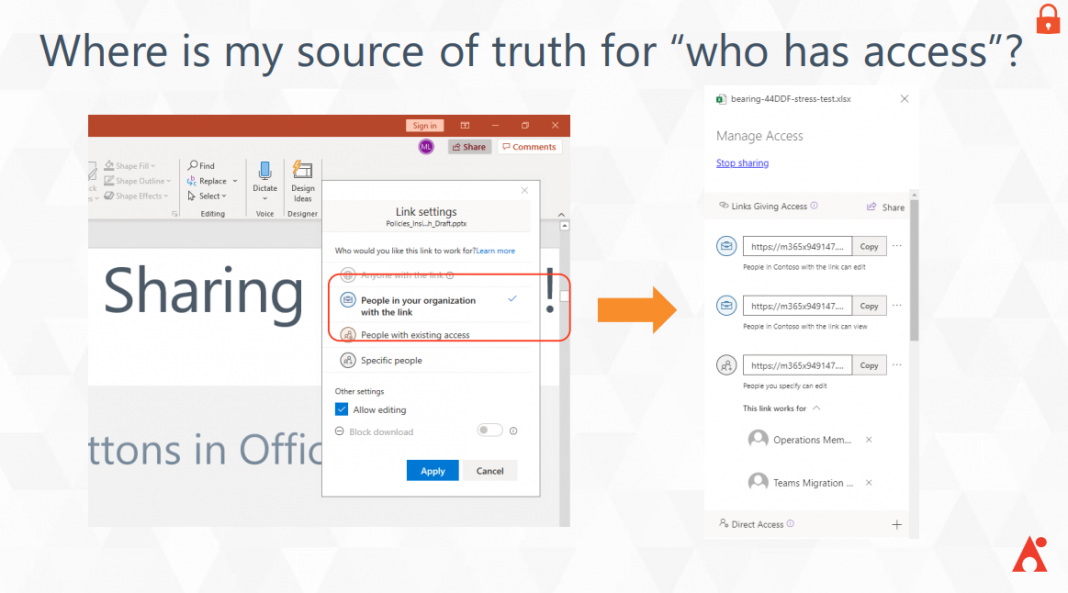

Cependant, avec tous les services offerts, il ne suffit pas de regarder les titulaires et les adhérents des groupes et des équipes pour savoir qui y a accès. Entre la possibilité de partager des liens directement à partir de chaque application Microsoft 365 et la possibilité de déposer des fichiers directement dans les chats et canaux privés de Microsoft Teams, la distribution des données n’a jamais été aussi facile.

Bien que nous ne mettions nullement en garde contre le partage en général (après tout, cela va à l’encontre de la nature collaborative de Microsoft 365), nous disons qu’il est important de savoir exactement qui a accès, à quoi ils ont accès, comment ils ont obtenu cet accès, etc.

C’est dans cet esprit que Pierre Lauvergnier a discuté de cinq risques de collaboration courants à atténuer lorsque nous utilisons Microsoft Teams. Lisez ce qui suit pour un résumé des trois premiers risques, et visionnez l’intégralité de notre webinaire pour une analyse approfondie des cinq risques.

1. Liens de partage anonyme et à l’échelle de l’organisation

Si la première chose à faire, en tant que personne soucieuse de la sécurité, est de désactiver complètement les autorisations de partage de liens, cela entraverait considérablement la capacité de votre organisation à collaborer aussi efficacement que possible. La possibilité de partager des informations est un élément central de la plate–forme Microsoft 365. C’est pourquoi, depuis le 8 février 2021, Microsoft a activé le partage externe par défaut pour les organisations qui n’ont pas encore configuré les paramètres dans leur tenant.

Bien que vous puissiez vous rendre dans le centre d’administration SharePoint et désactiver ces paramètres, nous vous recommandons plutôt de savoir où se trouvent vos liens de partage, qui a accès aux informations sensibles et qui a accédé à ces liens. Le suivi de chaque lien peut s’avérer fastidieux, mais Policies and Insights d’AvePoint vous permet de définir des priorités de recherche et de recevoir automatiquement des rapports d’utilisation.

2. Aiguille de données sensibles dans une botte de foin

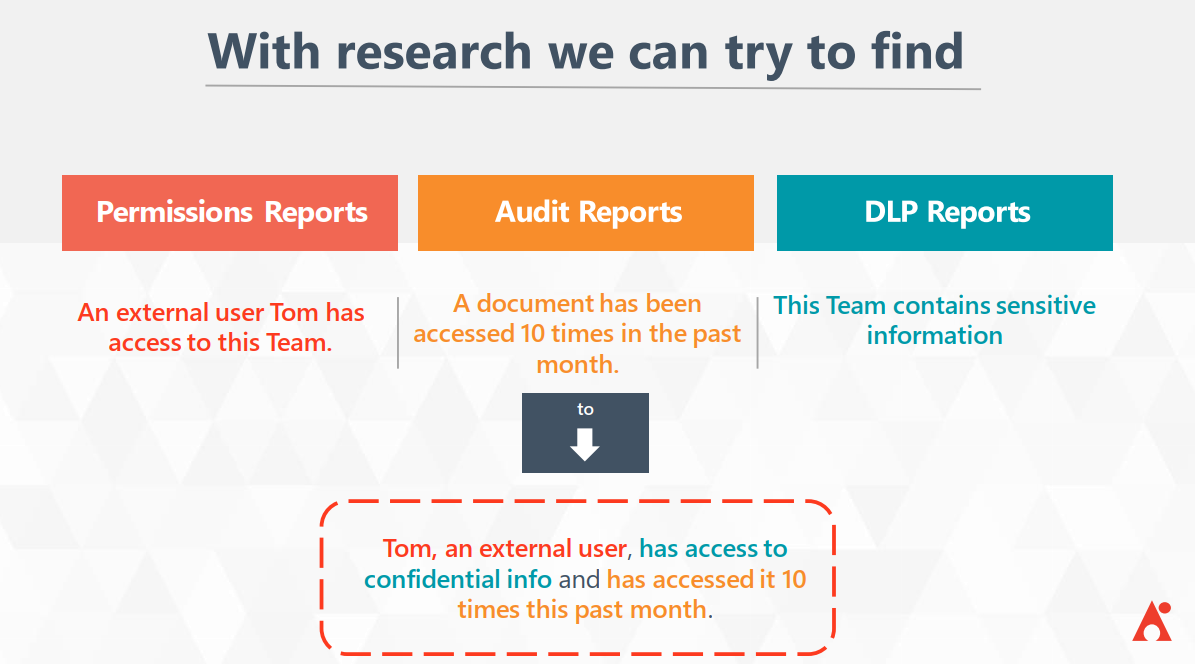

Il existe plus de 100 excellents outils natifs pour vous aider à trouver différents types d’informations sensibles dans Microsoft 365 et à générer des rapports de protection contre la perte de données (DLP). Cependant, ces rapports ne permettent pas de savoir qui a accès aux fichiers sensibles. De plus, comme les niveaux de sensibilité sont définis par la quantité de contenu sensible dans chaque zone, vous devez effectuer des recherches supplémentaires pour identifier votre exposition et votre risque.

Par exemple, si un utilisateur externe, Tom, a accès à des données sensibles, comment pouvez-vous savoir s’il y a déjà accédé ? Ou combien de fois y a-t-il accédé ? Et s’il est même censé pouvoir y accéder ? C’est le domaine de Policies and Insights, comme illustré ci-dessous :

Microsoft répond à vos besoins de base pour cette recherche avec les outils susmentionnés, et vous pouvez facilement les gérer via le Centre de sécurité et de conformité et définir les étiquettes de conservation appropriées. Cependant, il y a deux choses majeures dont nous entendons toujours parler de la part de nos clients ayant des abonnements E3 :

- La définition de ces étiquettes de conservation est une sorte de tout ou rien, car les règles que vous pouvez créer s’appliquent à tous les tenants.

- Il est difficile de gérer cela en tant que processus car vous devez croiser vos politiques et vos étiquettes et garder une trace de leur influence sur votre environnement et vos utilisateurs. Il n’y a pas beaucoup de contexte autour de cela sans générer plus de rapports.

Alors que les étiquettes de sensibilité E3 doivent être ajoutées manuellement, les titulaires d’un abonnement E5 peuvent appliquer automatiquement des étiquettes de sensibilité dans l’environnement. Cependant, vous continuez à créer des politiques et des règles qui s’appliquent partout dans l’environnement, et bien que vous puissiez établir une liste blanche et une liste noire de certains emplacements, cela doit être fait manuellement et faire l’objet d’un suivi. Si vous essayez de vous développer et souhaitez faire collaborer vos utilisateurs, tout cela peut être un peu difficile à suivre.

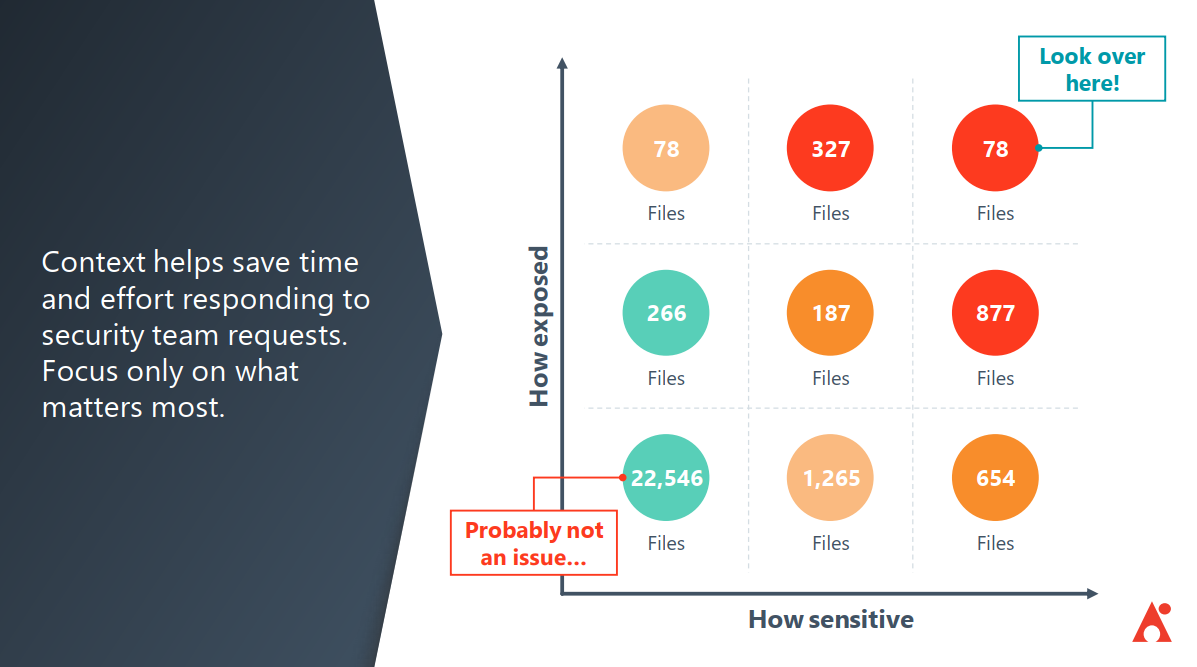

Policies and Insights saisit ces informations et fournit un contexte pertinent. Là encore, il s’agit d’établir un ordre de priorité entre les documents sensibles qui sont fortement exposés et ceux qui ne peuvent être consultés que par certaines personnes. P&I vous indique le nombre d’éléments à haut et moyen risque que vous possédez et vous donne des moyens de découvrir l’emplacement de ces éléments, la raison de leur existence et les utilisateurs externes qui ont accédé à ces éléments sensibles dans le passé.

Tout cela concourt à l’objectif ultime qui est de vous aider à comprendre les scénarios qui créent des problèmes de sécurité afin de pouvoir les prévenir de manière proactive.

3. Utilisateurs externes non gérés

La question la plus courante que nous avons entendue lorsque nos clients nous ont contactés pour la première fois au sujet de la sécurité de Microsoft Teams est la suivante : « Comment faire en sorte que les utilisateurs externes et le partage externe soient activés exactement là où je le souhaite ? » Pour répondre à cette question, il faut d’abord répondre à plusieurs autres questions :

- Qui peut partager l’accès avec les utilisateurs externes ?

- Qu‘est-ce qui peut être partagé en externe ?

- Avec quels utilisateurs externes l’accès peut-il être partagé ?

- Comment utiliser les liens à partager en externe ?

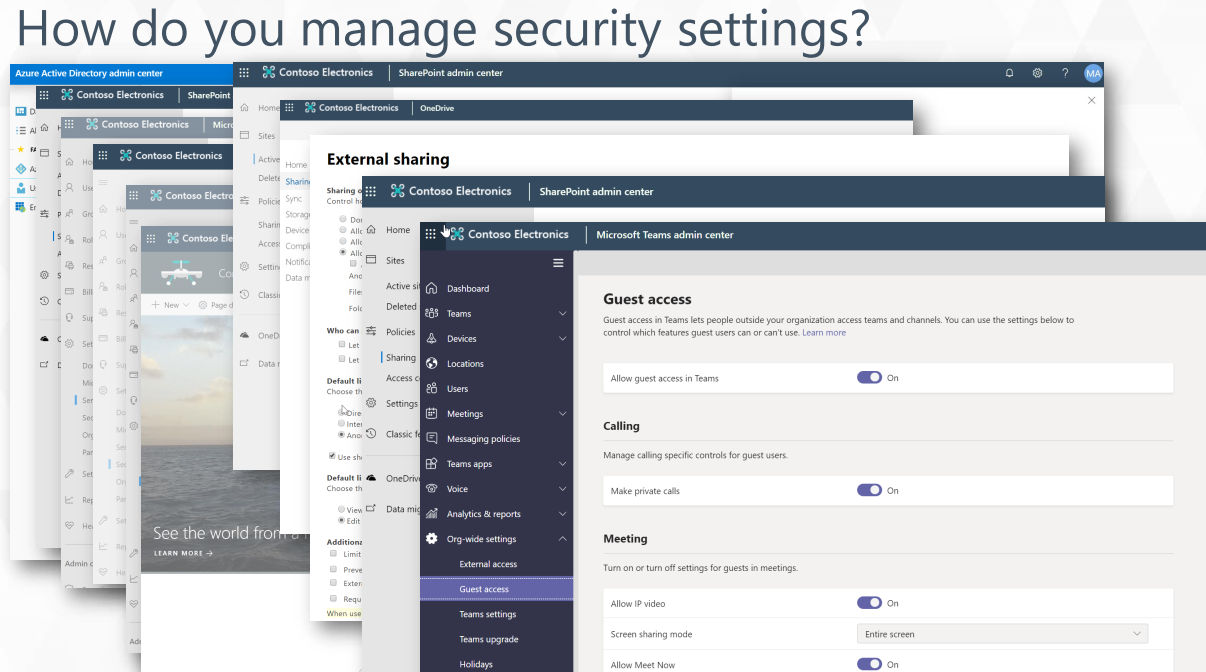

Il existe une tonne de paramètres de sécurité liés au partage externe et à l’ajout d’utilisateurs externes dans le centre d’administration Microsoft Teams, le centre d’administration SharePoint, le centre d’administration Microsoft 365 et même Azure Active Directory. Cependant, avec autant d’options pour les centres d’administration, il peut être difficile de déterminer à qui s’adresser pour résoudre des problèmes spécifiques si une situation se présente.

Bien qu’il soit assez facile de savoir quels utilisateurs invités se trouvent dans votre environnement via Active Directory ou le centre d’administration Microsoft 365, vous ne pouvez pas aussi facilement savoir pourquoi ils existent dans votre tenant et à quoi ils ont accès. Policies & Insights vous permet non seulement d’obtenir ces informations, mais aussi de les classer par ordre de priorité afin que vous puissiez traiter rapidement les problèmes les plus urgents.

Quelle est l’intersection entre le plus grand nombre d’utilisateurs externes et le plus d’informations sensibles dans votre tenant Microsoft Teams ? De quels domaines proviennent ces utilisateurs ? Policies and Insights peut vous aider à répondre à ces questions en vous permettant de régler finement divers paramètres d’accès, comme les domaines autorisés à accéder à certaines équipes Teams ou le type d’informations pouvant être autorisées dans des équipes Teams auxquelles certains domaines ont accès.

Pour approfondir chacun de ces points et découvrir les deux autres domaines qui doivent être abordés, visionnez l’intégralité de notre webinaire ici !

Pour obtenir toutes les dernières informations sur la protection de Microsoft Teams, n‘oubliez pas de vous abonner à notre blog.

As the former Content Marketing Specialist for AvePoint, Brent led the strategy and direction of all AvePoint's blog properties.