Wie erfolgreiche MSPs die Microsoft 365-Umgebung ihrer Kunden schützen

Bleiben Sie auf dem Laufenden über den Schutz Ihrer Microsoft 365-Umgebung, indem Sie unseren Blog abonnieren.

Nach der Migration von Unternehmen von On-Premise in die Cloud drehen sich die heutigen Herausforderungen nun um den Aufbau eines sicheren Arbeitsbereichs in den neuen Cloud-Umgebungen von Unternehmen.

Für Microsoft 365-Nutzer stehen verschiedene Tools zur Verfügung, um eine Sicherheitsstruktur für eine Risikomanagementstrategie zu entwickeln und sicher in der Cloud zu skalieren. Aber ohne das richtige Wissen darüber, was zu schützen ist, kann es für Kunden schwierig sein, die Tools so gut wie möglich zu nutzen.

AvePoint und Ingram haben sich kürzlich mit Microsoft für ein Webinar zusammengeschlossen, um die heutigen Cloud-Risiken näher zu beleuchten und zu zeigen, wie Transparenz und schnelles Handeln helfen können. Sehen Sie sich die On-Demand-Sitzung hier an: Wie erfolgreiche MSPs das M365 ihrer Kunden schützen.

Microsoft 365 Insider-Risiken

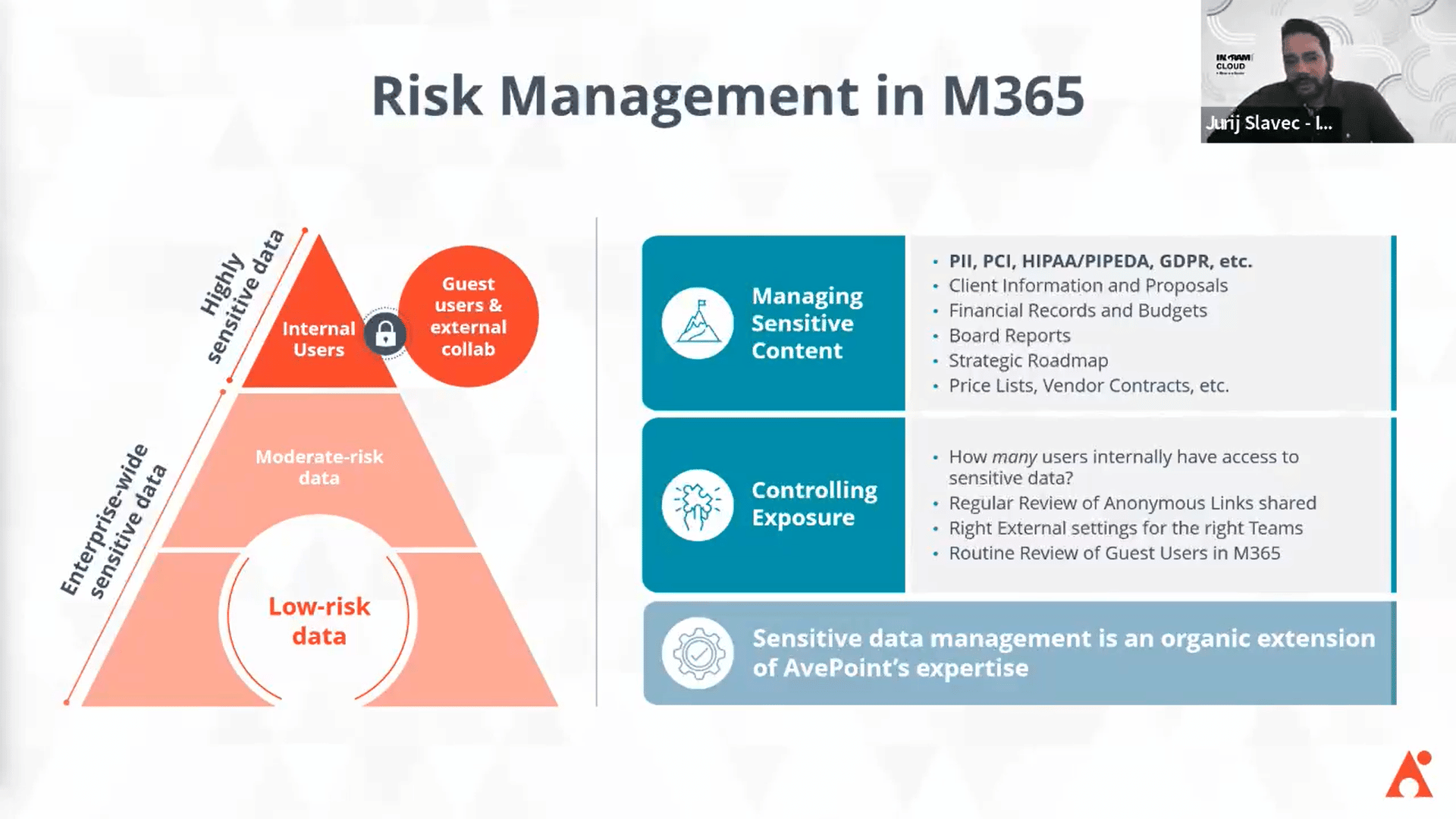

Wenn wir über Anwendungssicherheit sprechen, geht es meist um den Aufbau von Schutzmaßnahmen gegen Bedrohungen von außen wie Multi-Faktor-Authentifizierung, Datensicherheit und Sensibilitätskennzeichnungen.

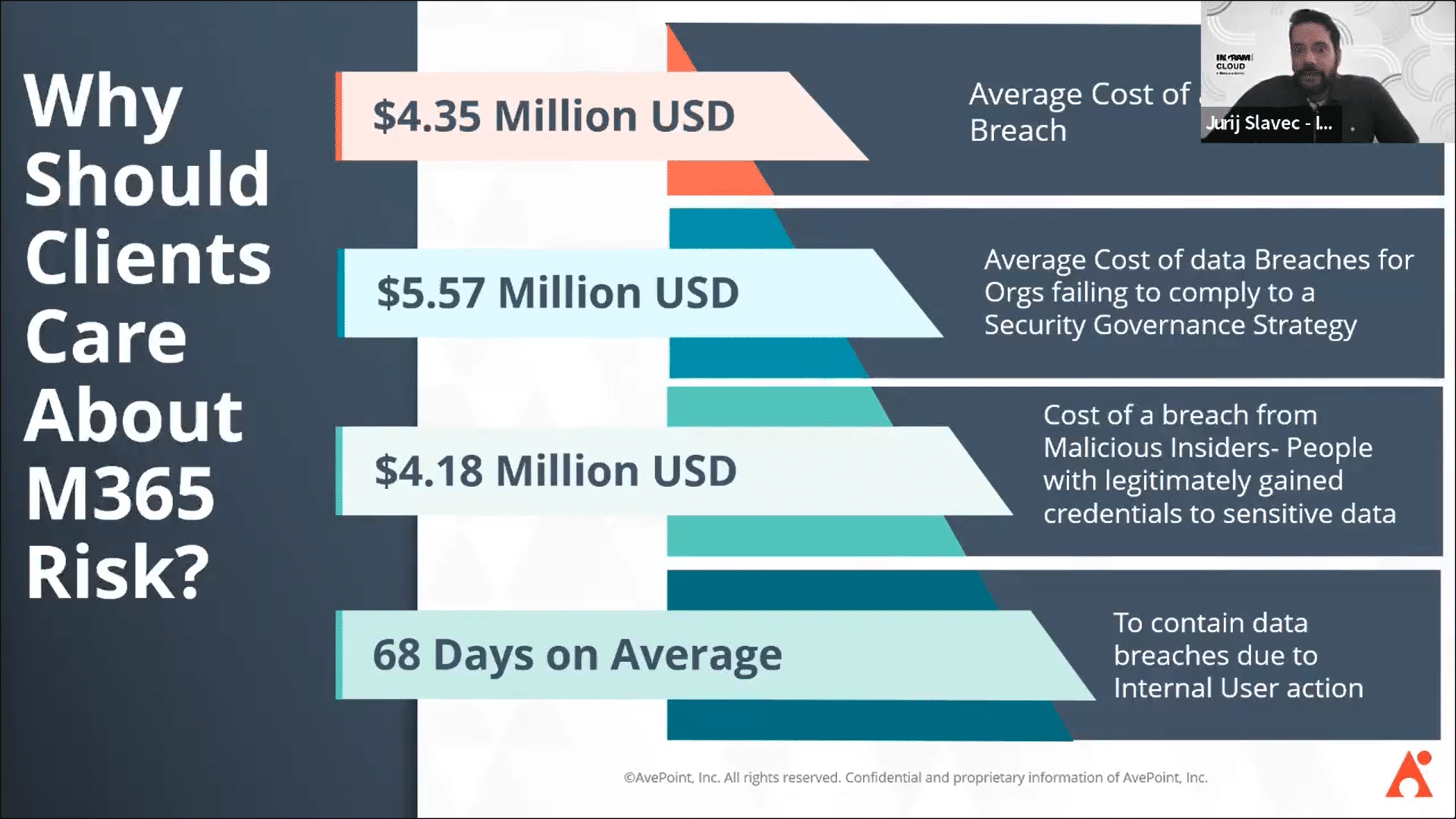

Einige Bedrohungen kommen jedoch von innerhalb des Unternehmens. Was sie noch riskanter macht, ist die Tatsache, dass es mehr als nur böswillige Mitarbeiter sind, die Zugriff auf sensible Informationen haben.

Insider-Risiken sind die Schwachstellen, die der Cloud-first-Ansatz aufgedeckt hat. Da die Menschen ihre Daten besitzen, ohne sich Gedanken über ihre Verantwortung für deren Sicherheit zu machen, gibt es eine größere Lücke in den Möglichkeiten der IT-Teams, diese zu verwalten und zu kontrollieren.

Für Managed Service Provider (MSPs) und Sicherheitsanbieter besteht die dringende Notwendigkeit, sich mit diesem Thema zu befassen, nicht nur, um Vertrauen bei den Kunden aufzubauen, sondern auch, um proaktive Sicherheitslösungen in Ihr Angebot aufzunehmen.

Wie können Sie diese Herausforderung also angehen?

Sichtbarkeit in Microsoft 365

Das Wichtigste beim Aufbau einer Risikomanagementstrategie ist, dass sich Unternehmen in erster Linie darum kümmern, wie sicher ihre kritischen Daten sind und welche Schutzmaßnahmen am besten zur Behebung von Problemen eingesetzt werden.

Um dies zu gewährleisten, benötigen Sie vollständige Transparenz über alle Inhalte und Daten in einer Microsoft 365-Umgebung. Um dies zu erreichen, müssen Sie jedoch mehrere Prozesse durchlaufen:

- Laden Sie DLP-Berichte herunter, um zu ermitteln, was in einer Microsoft 365-Umgebung sensibel ist.

- Gehen Sie Ihre Audit-Protokolle durch, um zu sehen, was für jedes Element in Microsoft 365 passiert ist

- PowerShell verwenden, um Administratoren bei der Identifizierung aktueller Berechtigungen zu unterstützen

Darüber hinaus müssen Sie verschiedene Tools einsetzen, um die gefundenen Probleme zu beheben. Als MSP ist dies eine extrem mühsame Aufgabe, die Sie für mehrere Kunden erledigen müssen!

Richtlinien und Einblicke: Automatisierte Sichtbarkeit und Maßnahmen

Es gibt eine Möglichkeit, sich sofort einen Überblick aus der Vogelperspektive zu verschaffen, in bestimmte Sicherheitssegmente hineinzuzoomen und Probleme mit minimalem Aufwand zu beheben.

Mit Policies and Insights (PI) können Sie alle Daten untersuchen, Sicherheitsprobleme beheben und Richtlinien über mehrere Microsoft 365-Umgebungen hinweg standardisieren, um letztlich den besten Risikomanagementplan zu erstellen – und das alles in einem einzigen Dashboard.

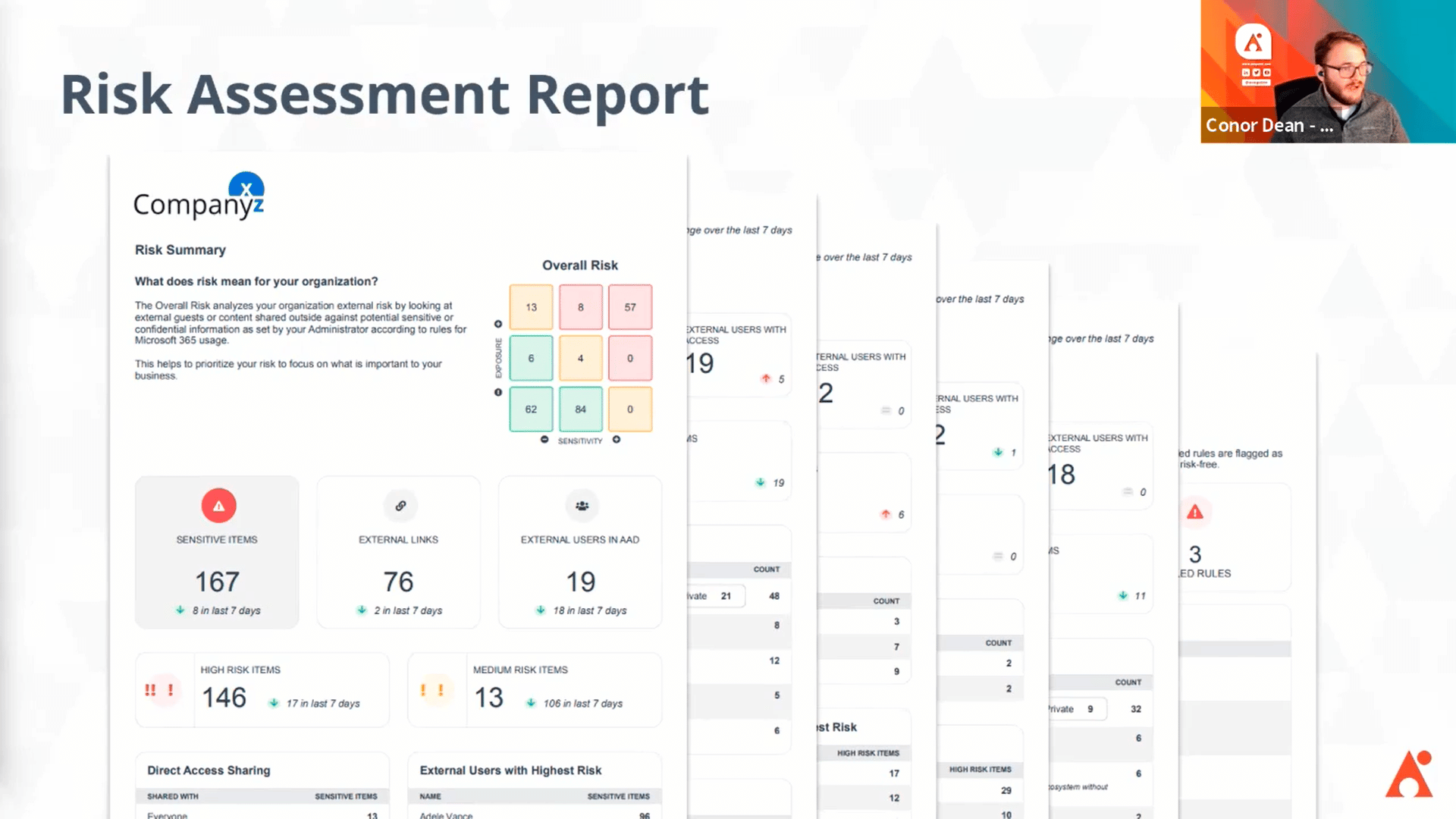

a. Automatisierte Sichtbarkeit mit Risk Assessment Report

Der Risikobewertungsbericht von PI automatisiert die Erstellung von Berichten unabhängig davon, ob es sich um bestimmte Nutzerverstöße, Schattennutzer, mehreren Nutzern gewährte Berechtigungen oder sogar darum handelt, wer Zugriff auf sensible Daten hat und welche Aktionen mit ihnen durchgeführt wurden.

Darüber hinaus können diese Berichte schnell in leicht verständliche Formate umgewandelt werden, sodass Sie sie Ihren Kunden bequem präsentieren können, während Sie gleichzeitig die für ihre Umgebung spezifischen Risiken und die von Ihrem Team erzielten Effizienzsteigerungen hervorheben.

b. Proaktive Abhilfemaßnahmen und einfache Durchsetzung von Richtlinien

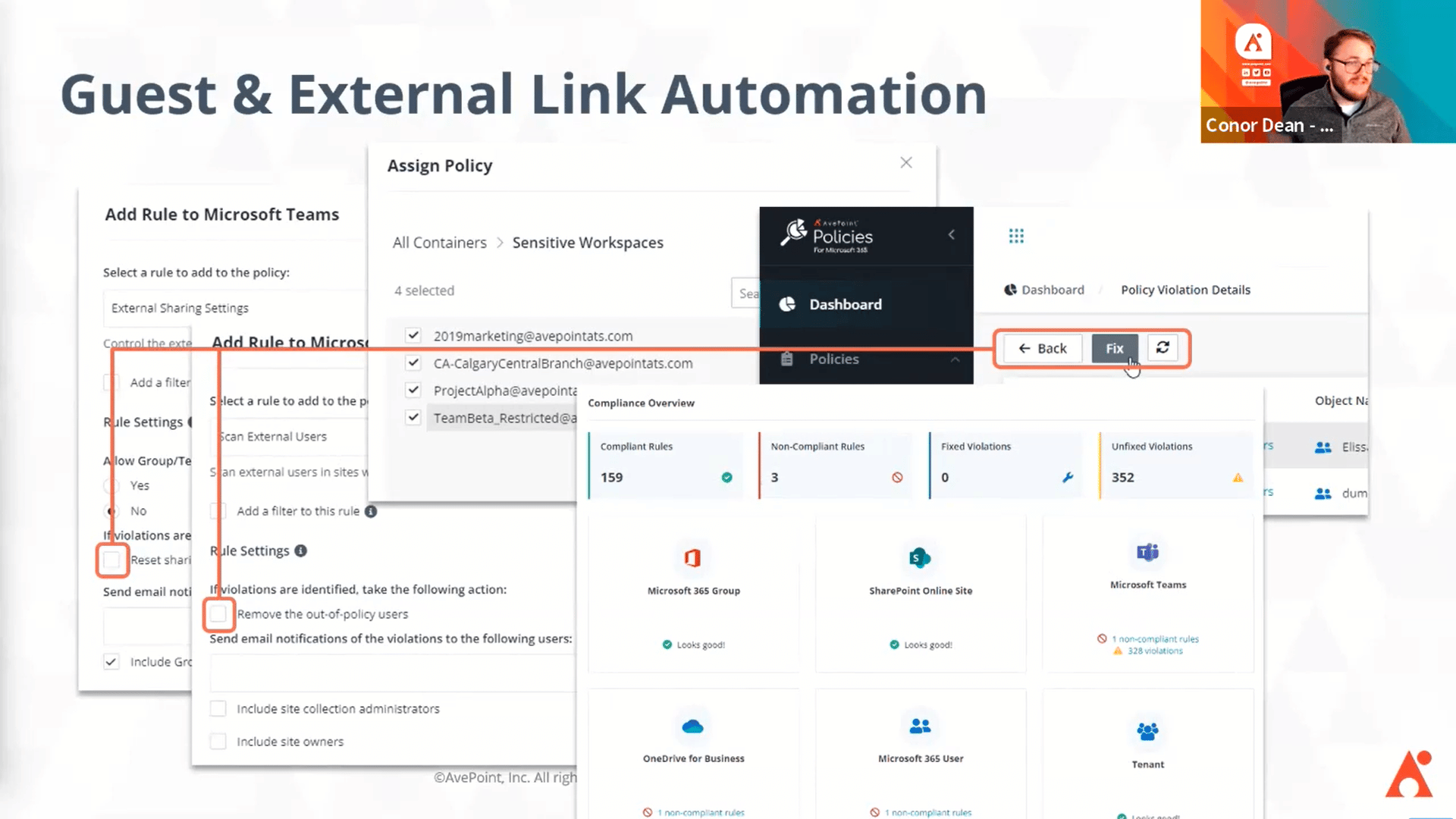

Durch die Automatisierung der Richtliniendurchsetzung können Sie Ihre Probleme schnell beheben, Sicherheitsrisiken proaktiv beseitigen und die Zugriffs- und Governance-Richtlinien verbessern.

Eine der größten Sicherheitsherausforderungen ist die Identifizierung von Schattennutzern oder Schattenzugriffen auf Ihre Daten durch externe Identitäten. Mit PI haben Sie einen Überblick über den Zugriff auf alle Inhalte und Daten und können dann Probleme mit dem Zugriff von Gästen oder externen Personen beheben, z. B. den Zugriff oder die Kennzeichnung widerrufen, den Link-Zugriff entfernen oder Ihre Gästelisten zurücksetzen.

Die Durchsetzung von Richtlinien ist auch bei ordnungsgemäßen Rollouts möglich, um eine gute Verteilung auf alle Tenants zu gewährleisten.

c. Skalierung durch Standardisierung über Tenants hinweg

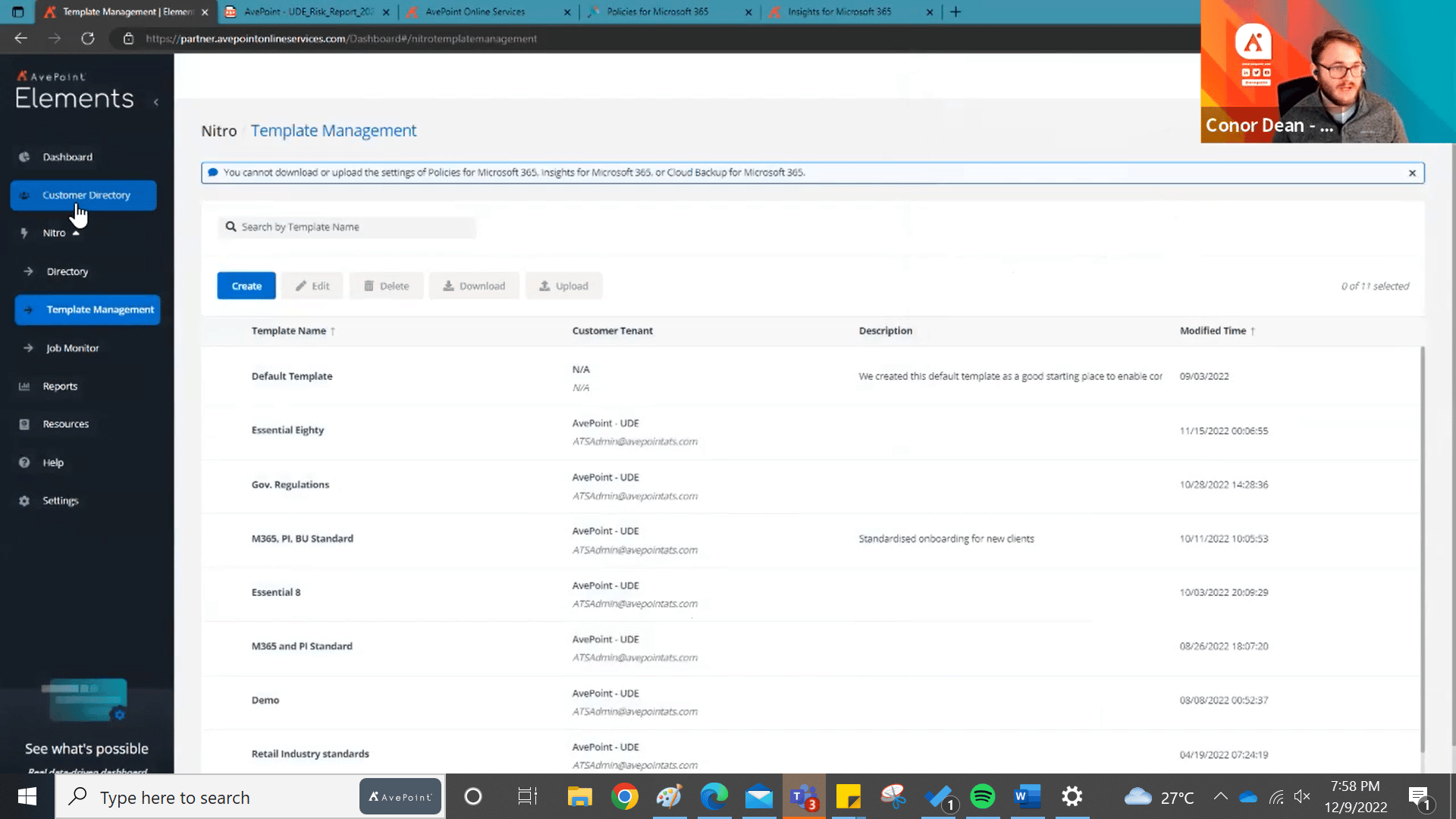

Schließlich können Sie mit Nitro Ihre Sicherheitsrichtlinien problemlos über mehrere Tenants hinweg standardisieren und als Vorlage verwenden, sodass Sie nicht für jeden Tenants Ihres Kunden die gleiche Richtlinie erstellen und erneut anwenden müssen.

Erfahren Sie alle Details in unserem On-Demand-Webinar!

Sehen Sie sich eine Live-Demo der PI-Funktionen an, indem Sie an der On-Demand-Sitzung des aktuellsten Webinars von AvePoint und Ingram teilnehmen!

Schauen Sie sich das Webinar an, um zu erfahren, wie Sie loslegen können, wie Sie die Lösung bei jedem Kundentyp einführen können und um eine kostenlose Enterprise-Lizenz von den Experten von AvePoint und Ingram zu erhalten.

Sherian Batallones is a Content Marketing Specialist at AvePoint, covering AvePoint and Microsoft solutions, including SaaS management, governance, backup, and data management. She believes organizations can scale their cloud management, collaboration, and security by finding the right digital transformation technology and partner.