Le monde des affaires est une grande communauté. Pour se développer, une entreprise doit avoir un réseau. Ce qui signifie qu’elle est amenée à collaborer avec des agences et des personnes extérieures à son organisation.

En savoir plus :

- Activez l’authentification moderne pour Outlook

- Comment gérer les autorisations Microsoft 365 comme un pro

- 9 moyens de vous protéger des attaques par rançongiciels en pleine expansion

- Pourquoi l’authentification sans mot de passe est l’avenir

Si la messagerie électronique a été notre principal outil pendant des années, l’arrivée de plateformes comme SharePoint, OneDrive et Microsoft Teams a grandement facilité et optimisé la collaboration avec des tiers, comme les fournisseurs, les clients et les partenaires.

Mais le fait que des utilisateurs puissent pénétrer dans votre environnement peut s’avérer perturbant. Et si vos utilisateurs invités avaient de mauvaises intentions et s’ils parvenaient à accéder à vos fichiers les plus sensibles ?

Heureusement, Microsoft 365 vous permet de configurer votre environnement pour vous aider à contrôler les actions de vos invités, leurs identités et leurs autorisations d’accès et finalement à mieux gérer les invités dans votre entité.

Voici sept étapes pour renforcer la sécurité de votre environnement de partage avec des invités :

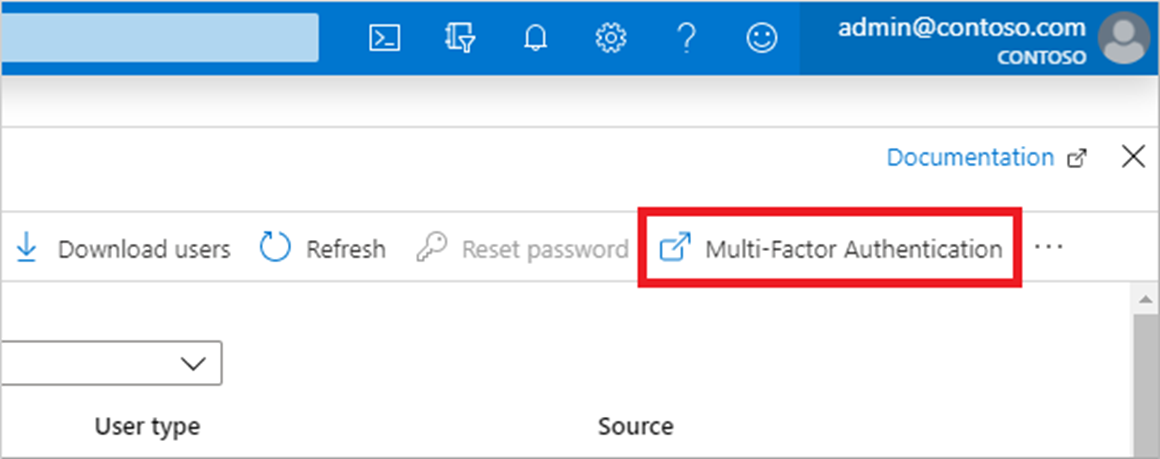

1. Mettre en place une authentification multifacteur

Le fait de connaître l’identité de vos invités est essentiel pour vous assurer que la bonne personne accède aux bonnes informations. Mais les identités peuvent être usurpées. C’est pourquoi la mise en place d’un second facteur d’authentification pour vos invités permet non seulement de réduire les risques qu’un compte soit compromis, mais empêche également que des personnes non autorisées accèdent à vos fichiers et sites en cas de piratage d’un compte invité.

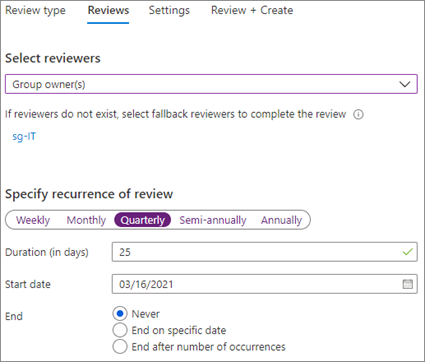

2. Gérer la révision des accès invité

L’un des problèmes fréquents du partage externe est le fait de savoir à quel moment supprimer les droits d’accès d’un invité une fois le projet terminé.

La révision des accès invité vous permet d’avoir régulièrement un aperçu des accès invité aux différentes équipes et groupes. Ainsi, vous avez l’assurance que les invités n’ont pas accès à vos fichiers et sites plus longtemps que nécessaire.

Pour faciliter les choses, Microsoft vous conseille de créer un groupe dynamique dans Azure AD qui réunira tous vos invités puis de créer une révision des accès pour ce groupe.

3. Définir des délais d’expiration de session

Pour vous assurer que seules les personnes autorisées accèdent à vos sites et fichiers et que vos invités sont bien les personnes qu’ils prétendent être, vous pouvez également leur demander de s’authentifier régulièrement.

En définissant des délais d’expiration de session pour les invités, vous pouvez vérifier la sécurité du périphérique et de l’identité qui accèdent à vos données. En l’associant à l’authentification multifacteur, vous instaurez une stratégie d’identité renforcée pour protéger votre environnement contre les accès non autorisés.

4. Définir un accès via le web uniquement

En appliquant une stratégie dans laquelle les invités peuvent uniquement accéder à vos fichiers et documents depuis un navigateur web, vous pouvez réduire le risque que vos données soient modifiées à votre insu. Cela sécurise l’authentification des fichiers qui sont partagés avec des personnes extérieures à votre organisation.

La stratégie d’accès conditionnel de Microsoft Azure AD peut vous aider à le mettre en place.

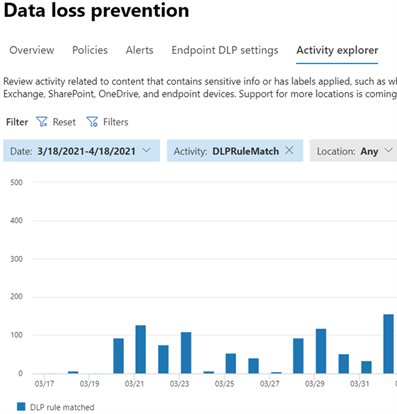

5. Utiliser des étiquettes de confidentialité

Utilisez des étiquettes de confidentialité basées sur les types d’informations sensibles pour gérer le contenu propre à votre organisation.

Vous pourrez alors définir des stratégies pour surveiller et contrôler ces étiquettes de confidentialité en utilisant la prévention des pertes de données (DLP) d’Azure AD. La mise en place d’une DLP peut empêcher le partage risqué de fichiers sensibles grâce à une analyse approfondie du contenu.

L’utilisation complémentaire d’outils tiers comme Policies & Insights (PI) d’AvePoint, qui s’appuie également sur les étiquettes de confidentialité de Microsoft, renforce la sécurité de vos données sensibles en vous donnant un aperçu de la manière dont elles sont utilisées par les utilisateurs, vous alertant en cas d’exposition potentielle et se basant sur les données pour une détection plus proactive des actes malveillants et une meilleure protection contre ces événements.

6. Créer un environnement invité géré

Si votre organisation partenaire utilise Azure Active Directory, vous pouvez créer un environnement invité géré dans lequel les utilisateurs peuvent s’inscrire librement à un site extranet ou une équipe puis reçoivent les droits d’accès grâce à un flux de travail d’approbation.

La création d’un site extranet vous permet de partager plus facilement vos ressources de collaboration tout en gérant efficacement vos accès utilisateur sans avoir à surcharger de travail votre service informatique.

Vous pouvez pour cela utiliser Cloud Governance pour mettre en place des configurations de stratégie et des flux de travail d’approbation automatisés plus sécurisés.

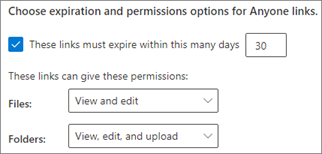

7. Gérer les liens « Tout le monde »

Bien qu’il soit fortement recommandé de modifier le type de lien de partage par défaut en le limitant aux Personnes dans votre organisation ou aux invités existants, certaines entreprises préfèrent conserver le type Tout le monde par défaut. Dans ce cas, plusieurs paramètres supplémentaires vous permettent de mieux gérer vos liens Tout le monde et de réduire le risque de partage non authentifié :

Définir des dates d’expiration

En définissant des dates d’expiration pour vos liens Tout le monde, vous pouvez vous assurer que les invités oubliés et non surveillés ne peuvent pas accéder à des documents sensibles susceptibles d’avoir été soumis à des périodes de rétention.

Choisir l’affichage seul comme Autorisation de lien par défaut

Dans le champ Autorisation de lien par défaut des liens Tout le monde remplacez l’option Modifier par l’option Afficher. Ainsi, vous pouvez autoriser le partage non authentifié, mais les personnes non authentifiées ne pourront pas modifier le contenu de votre organisation.

Si vous voulez que les utilisateurs puissent modifier votre document, vous pouvez accorder des autorisations de Modification grâce au type de lien Personnes spécifiques.

Conclusion

Pour créer un environnement de partage efficace avec les invités, il est indispensable de comprendre que la sécurité est tout aussi essentielle que la collaboration. En tant que responsables informatiques, vous devez absolument utiliser les outils et ressources disponibles pour éviter que des utilisateurs invités ne puissent compromettre la collaboration et la sécurité.

Grâce à une compréhension approfondie des capacités de Microsoft et à l’utilisation d’outils tiers performants comme PI et Cloud Governance, vous pouvez réduire les risques de collaboration interne et externe grâce à des mesures de sécurité proactives.

Vous brûlez d’envie d’en savoir plus sur le partage avec des invités ? N’attendez plus pour vous abonner à notre blog !