Die 3 Ebenen der Microsoft 365-Kollaborationssicherheit

Verbessern Sie Ihre Microsoft 365-Kollaborationssicherheit mithilfe dieser Beiträge noch weiter:

Bei einer so großen Auswahl an Sicherheitsfunktionen im Microsoft 365-Ökosystem kann es schwierig sein, zu wissen, welches Tool wann eingesetzt werden soll. Jedes Sicherheitsfeature wurde für spezifische Anwendungsfälle entwickelt, in denen es am effektivsten ist. In unserem Webinar „Which Security Tool When? A Guide to Microsoft Collaboration Security“ sprechen John Peluso und John Hodges über diese Sicherheitstools und wie Sie diese effektiv in Ihrem Unternehmen einsetzen können.

In jeder Organisation sind mehrere Sicherheitsebenen erforderlich, um einen angemessenen Sicherheitsstatus zu erreichen. Wie im Webinar konzentrieren wir uns hier auf die folgenden drei Ebenen der Sicherheitsumgebung von Microsoft 365, da diese für den Arbeitsalltag eines Nutzers am relevantesten sind: Sicherheit der Identität, Sicherheit der Daten und Sicherheit der Arbeitsbereiche. Schauen wir uns also an, wie jede Ebene für sich und als Teil einer größeren Sicherheitsstruktur funktioniert.

Ebene 1: Sicherheit der Identität

Wenn wir in Microsoft 365 von „Identität“ sprechen, führt das immer zu Azure Active Directory (Azure AD), da es die Grundlage der Sicherheitsfunktionen von Office 365 ist. Für Administratoren ist dies der Ort, an dem sich Ihre Nutzer und Gruppen befinden und an dem Sie sie entsprechend den Geschäftsanforderungen konfigurieren. Es gibt viele Funktionen in Active Directory, die die Sicherheitslage Ihres Unternehmens verbessern und zu ihr beitragen. Ein Beispiel ist der bedingte Zugriff.

Bedingter Zugriff wird zur Steuerung von Berechtigungen für einen bestimmten Zugangspunkt verwendet. Es gibt verschiedene Arten von Funktionen für den bedingten Zugriff, mit denen Sie sicherstellen können, dass Inhalte nur für die entsprechenden Nutzer zugänglich sind.

- Multi-Faktor-Authentifizierung –Hierbei handelt es sich um eine Richtlinie, die vorschreibt, dass Nutzer ihre Identität auf andere Weise nachweisen, in diesem Fall über die Microsoft Authenticator App. Diese wurde speziell für den Zweck der kennwortlosen Authentifizierung eingeführt und kann von Administratoren leicht eingerichtet werden, um eine zusätzliche Ebene der Identitätssicherheit zu schaffen.

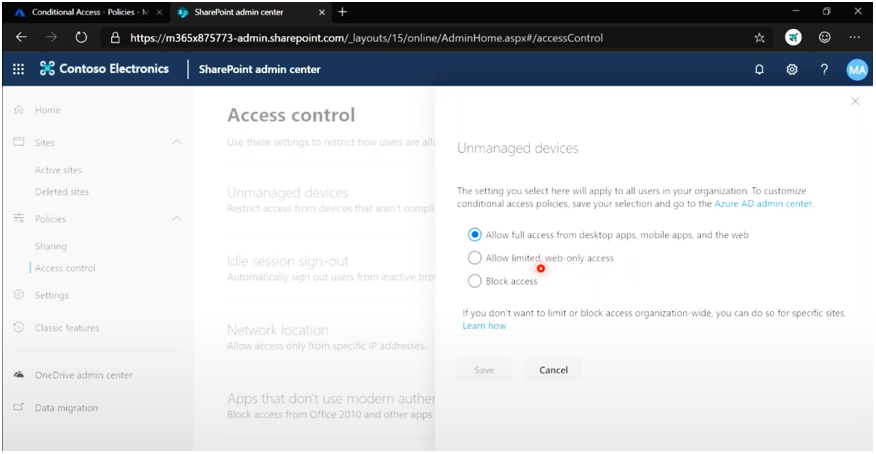

- Geräteverwaltung– Diese bedingte Zugriffsrichtlinie kann über das SharePoint Admin Center konfiguriert werden. Da Nutzer die Vorteile von BYOD-Initiativen (Bring-your-own-device) verwenden, können Administratoren mit dieser Richtlinie festlegen, wie diese nicht verwalteten Geräte auf Unternehmensressourcen zugreifen können. Sie können den vollen Zugriff erlauben, den Zugriff einschränken oder den Zugriff blockieren.

- Nutzungsbedingungen– Diese Richtlinie für den bedingten Zugriff ermöglicht internen und externen Nutzern den Zugriff auf die Ressourcen Ihrer Organisation, wobei sie zunächst bestimmten Nutzungsbedingungen zustimmen müssen.

- Externe Identitäten – Diese Richtlinie ermöglicht es Nutzern außerhalb des Unternehmens, auf Ihre Dienste und Anwendungen wie SharePoint, Microsoft Teams und andere zuzugreifen, während sie ihre eigene Identität behalten. In diesem Fall müssen Sie deren Anmeldeinformationen nicht aufbewahren und verwalten. Dieser Ansatz führt zu einem zentralisierten Identitätsmanagement von Gästen und einer zentralen Berichterstattung über die Mitgliedschaft.

Zusammengenommen sorgen die aufgeführten Richtlinien für sichere Identitäten in Ihrer Organisation. Darüber hinaus stellen sie die Einhaltung globaler Richtlinien und Vorschriften z. B. der FINRA und ITAR sicher.

Obwohl die Richtlinien für bedingten Zugriff die Identitätssicherheit verbessern können, ist es möglicherweise umständlich, sie Ebene für Ebene zu verwalten. Außerdem kann es angesichts der zahlreichen globalen Vorschriften schwierig sein, zu wissen, was man wann anwenden muss, um die Vorschriften einzuhalten. Mit Policies erhalten Sie einen einfachen Überblick über Ihre vorhandenen Filterrichtlinien, darunter auch diejenigen, die Sie in Azure AD konfiguriert haben. Darüber hinaus können Sie Richtlinien aktualisieren und konfigurieren, damit sie im Zusammenspiel Identitäts- und Zugriffssicherheit Ihrer Organisation sicherstellen können.

Ebene 2: Sicherheit der Daten

Ein weiterer entscheidender Punkt, der zu einem starken Sicherheitsstatus Ihrer Organisation beiträgt, ist das Wissen um die Funktionsweise Ihrer Daten und warum sie geschützt werden sollten. Aus der Sicht von Microsoft gibt es mehr als 300 vordefinierte sensible Informationsarten, mit deren Hilfe Sie kritische Daten identifizieren können, ohne Experte für globale Datensicherheitsbestimmungen zu sein.

Diese Datenklassifizierungen können automatisch aktiviert und verwendet werden. Microsoft übernimmt die Schwerstarbeit bei der Datenklassifizierung, aber höhere Lizenztypen erhalten eine bessere Möglichkeit, mit diesen Kennzeichnungen umzugehen.

„Die Informationsschutzlösungen von Microsoft helfen Ihnen, sensible Daten während des gesamten Lebenszyklus zu schützen – innerhalb und außerhalb des Unternehmens.“

Wie gehen die nativen Tools von Microsoft an das Thema Datensicherheit heran?

- Data-Loss-Prevention (DLP) – Diesen Ansatz gibt es schon seit geraumer Zeit. Er erkennt sensible Informationen in Ihrem Unternehmen und blockiert sie sofort im Einklang mit den geltenden Vorschriften.

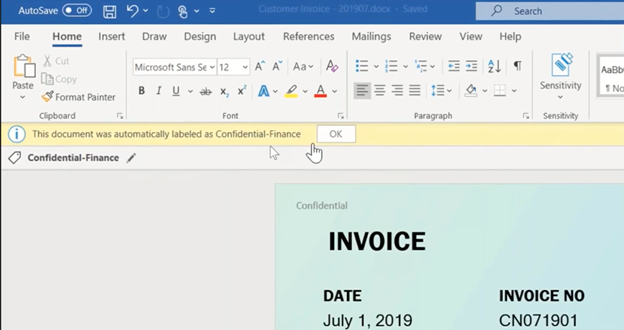

- Sensitivitätskennzeichnungen– Diese auch als Dokumentenbezeichnung bekannte Sicherheitsfunktion von Microsoft schreibt Metadaten in ein Dokument. Dies kann genutzt werden, um Schutz oder Data Governance anzuwenden. Sie können automatisch auf Dokumente und E-Mails angewandt werden, oder Sie können Ihren Nutzern erlauben, sie manuell anzuwenden. Schauen Sie sich das folgende Beispiel in Word an:

Obwohl diese Funktionen für die Gewährleistung der Datensicherheit großartig sind, erinnerte John die Zuschauer daran, sich nicht zu sehr auf sie zu verlassen, da es ein größeres Bild außerhalb des Schutzes auf Dokumentenebene gibt. In Office 365 können die Berechtigungs- und Freigabeeinstellungen verwirrend und locker sein, wie z. B. das freie und offene Freigabesystem und die Dezentralisierung auf der Ebene der Site-Collections in SharePoint. Letztlich geht es immer darum, die Kontrolle auf der Grundlage des Risikos richtig zu bemessen.

Wie können Sie vorgehen?

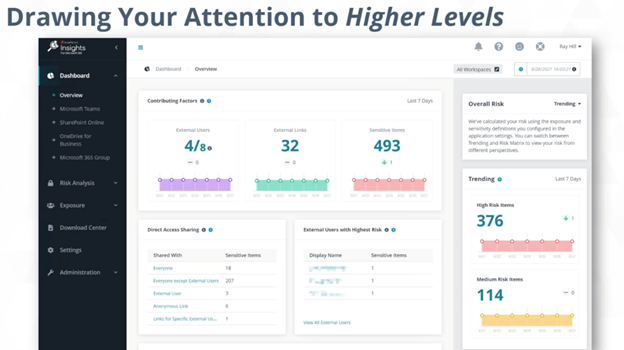

Sehen wir uns in einer Top-Down-Ansicht an, wie der oben erwähnte sensible Ansatz aussieht. Durch den Einsatz von AvePoints Policies und Insights Lösung – die vollständig von Microsoft 365 abhängig und mit diesem verbunden ist – können Sie einen dynamischeren Ansatz für die Datensicherheit verfolgen.

Mit dem Insights-Dashboard haben Sie einen Überblick über Ihre Sicherheitsmaßnahmen, wie z. B. DLP. In diesem umfassenden Dashboard erhalten Sie einen schnellen Überblick über Ihre externen Nutzer, Risiken, sensiblen Elemente und mehr.

Ebene 3: Sicherheit des Arbeitsbereichs

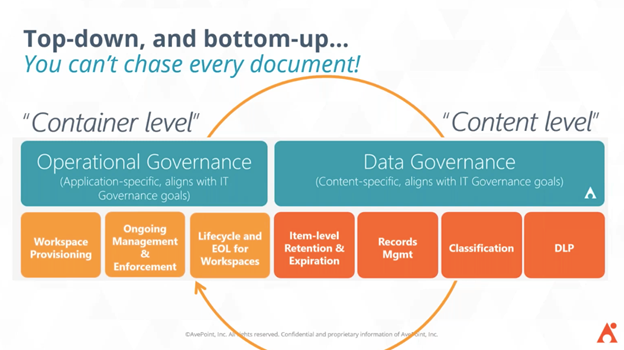

Seien wir ganz offen: Sie können nicht jedem Dokument nachjagen, nur um sicherzustellen, dass es sicher ist. Nachdem wir uns mit Ihren Nutzern und Dokumenten befasst haben, ist es nun Zeit, Ihre kollaborativen Arbeitsbereiche zu überprüfen. Diese dritte Ebene ist ebenso wichtig wie die Identitäts- und Datensicherheit und stellt das letzte Puzzleteil für eine gute Sicherheitslage in Ihrem Unternehmen dar.

Wenn Sie Ihren gesamten Arbeitsbereich schützen und kontrollieren, können Sie sicher sein, dass Ihre Dokumente auch dann sicher sind, wenn keine Konfiguration auf Elementebene vorgenommen wird. Dieser Ansatz umfasst:

- Die Anwendung von Sensitivitätskennzeichnungen für die gesamten Site- und Gruppeneinstellungen,

- Einrichtung privater Teams in Microsoft Teams und verpflichtende externe Freigabeeinstellungen sowie weitere Punkte.

Vorteile des containerbezogenen Ansatzes

Eines der Probleme, das Nutzern häufig in den Sinn kommt, ist unkontrollierte Ausbreitung (Sprawl), da die Erstellung vieler Elemente und Objekte sehr leicht ist. „Unkontrollierte Ausbreitung“ bedeutet hier, dass Sie mehr haben, als Sie effektiv verwalten können. Die Frage ist: Wie gehen Sie bei der Bestandsaufnahme all Ihrer Kollaborationsbereiche richtig vor?

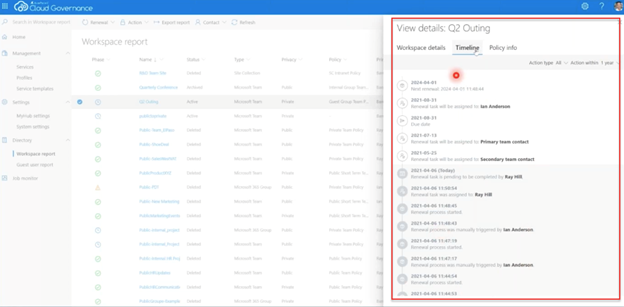

Mit Cloud Governance erhalten Sie einen Überblick über alle Ihre Arbeitsbereiche, ihre Typen, ihren Compliance-Status, die Dateneigentümer, die Metadaten auf einer tiefen Ebene und vieles mehr.

Darüber hinaus zeigt dieses Dashboard Ihnen Eigentumsdetails, Arbeitsbereichsaktivitäten und Richtlinieninformationen in einer zentralen Ansicht an.

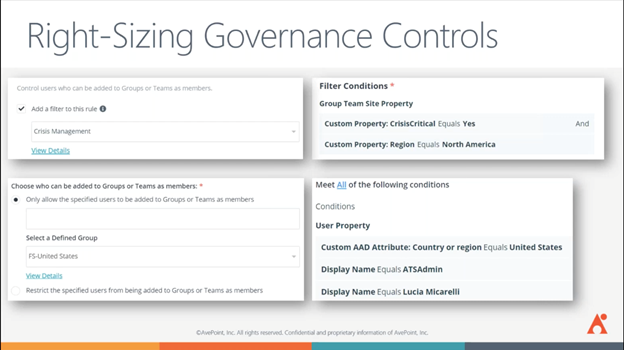

Richtige Dimensionierung Ihrer Governance

Cloud Governance verwaltet die Bereitstellung und ermöglicht es den Eigentümern von Arbeitsbereichen, Details zu importieren. Regelmäßige Überprüfungen und Bestätigungen von Berechtigungen, Zugriff, Eigentum und wichtigen Governance-Attributen sorgen dafür, dass die Informationen aktuell bleiben. Mit diesem Ansatz verfügen Sie über kontrollierte Arbeitsbereiche, sichere Daten und verwaltete Identitäten.

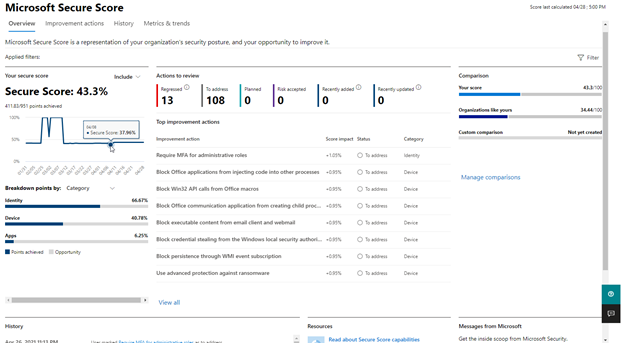

PROFITIPP: Mit Microsoft Secure Score können Sie Ihre Sicherheitslage durch die Analyse Ihrer Scores überprüfen. Sie können Ihre aktuellen Einstellungen bewerten und erhalten dann entsprechende Empfehlungen. Die Berechnung eines Compliance-Scores ist ebenfalls verfügbar, um den Stand Ihrer Sicherheit und Compliance in Ihrem Unternehmen zu verfolgen.

Screenshot von Microsoft.

Es gibt mehrere Strategien, mit denen Sie die Sicherheit Ihrer Organisation gewährleisten können. Dieser Drei-Ebenen-Ansatz ermöglicht Ihnen, sowohl intern als auch extern einen soliden Sicherheitsstatus aufzubauen. Schauen Sie sich das vollständige Webinar an, um das Zusammenwirken dieser Sicherheitsfunktionen noch besser zu verstehen.

Abonnieren Sie unseren Blog, um Tipps zur Microsoft 365-Kollaborationssicherheit zu erhalten.

Adrian is currently a member of AvePoint's project management team. In his previous role as a Content Marketing specialist at AvePoint, Adrian covered the latest trends and topics on what’s new in technology, SaaS Management & Governance, SaaS Backup and Data Management.