Zero Trust Identity Protection mit Microsoft Entra

Anwenden von Zero Trust auf Identität

Wenn Sie Zero Trust auf Ihre Identitäts- und Zugriffsmanagementstrategie anwenden, sollten Sie über einen Plan verfügen. Diese Planung umfasst die Bereitstellungsziele, den Verbund mit Multi-Cloud- und lokalen Identitätsanbietern und -systemen, die Anwendung von Richtlinien für bedingten Zugriff und Sicherheitsvorgänge, die Probleme beheben und Analysen auf Kontrolllücken überprüfen.

Sehen wir uns die Ziele für die Bereitstellung von Zero Trust für Identität und Zugriff an.

Bereitstellungsziele

Eine ordnungsgemäße und erfolgreiche Bereitstellung erfordert eine ordnungsgemäße Planung und Vorbereitung mit den Beteiligten des Unternehmens und der Nutzer. Ohne eine klare Kommunikation mit dem Unternehmen über seine Ziele für Identitäts- und Zugriffsschutz und Governance können Sie die Compliance-Anforderungen nicht erfüllen, die das Unternehmen für die Privatsphäre und den Schutz personenbezogener Daten (PII-personally identifiable information) einhalten muss. Das Unternehmen wird sich sowohl mit finanziellen als auch mit Reputationsschäden befassen, die durch einen Identitätsverstoß verursacht werden könnten.

Die Nutzer müssen über alle Änderungen beim Zugriff auf Anwendungen, Systeme und Daten informiert werden. Sie sollten den Grund für zusätzliche Kontrollen, wie z. B. MFA, erfahren, bevor diese eingeführt werden. Ohne das Verständnis und die Anerkennung der Nutzer könnte sich der Änderungsmanagementprozess für die Implementierung einer neuen Kontrolle aufgrund mangelnder Nutzerakzeptanz verzögern.

Es gibt viele Aufgaben und Schwerpunkte, die bei der Einsatzplanung zu berücksichtigen sind. Eine unvollständige Liste ist hier enthalten:

- Die Cloud-Identität wird mit lokalen Identitätssystemen zusammengeführt.

- Richtlinien für den bedingten Zugang schränken den Zugang ein und bieten Abhilfemaßnahmen.

- Analysen verbessern den Einblick in potenzielle Schwachstellen und Bedrohungen.

- Identitäten und Zugriffsprivilegien werden mit Identity Governance verwaltet.

- Nutzer, Gerät, Standort und Verhalten werden in Echtzeit analysiert, um Risiken zu ermitteln und kontinuierlichen Schutz zu bieten. Echtzeitanalysen sind entscheidend für die Bestimmung von Risiken und Schutz.

- Integration von Bedrohungssignalen aus anderen Sicherheitslösungen zur Verbesserung von Erkennung, Schutz und Reaktion. Andere Sicherheitslösungen können für eine höhere Effektivität integriert werden.

- Alle Ihre Nutzer und Anwendungen sind miteinander verbunden, sodass Sie die Vorteile von Single Sign-On auf Ihre Nutzer ausweiten und gleichzeitig Ihre Sicherheitslage verbessern können. Durch die Pflege einer gesunden Pipeline mit den Identitäten Ihrer Mitarbeiter und den erforderlichen Sicherheitsartefakten (Gruppen für die Autorisierung und Endpunkte für zusätzliche Zugriffsrichtlinienkontrollen) haben Sie die besten Voraussetzungen für die Verwendung konsistenter Identitäten und Kontrollen in der Cloud.

- Ihre Identitäten werden mit starker Authentifizierung verifiziert. Die Identität ist die Eingangstür. Eine starke Authentifizierung ist die wichtigste Änderung, die wir vornehmen können.

- Der Zugriff wird mit einer intelligenten Risikobewertung kontrolliert, um starre, statische Regeln zu überwinden, die die Produktivität behindern und nicht alle großartigen Signale nutzen können, die Ihre Umgebung erzeugt.

- Der Zugriff wird mit einer starken Governance durchgesetzt, um sicherzustellen, dass Nutzer nur Zugriff auf das erhalten, was sie benötigen, und um das Risiko des Missbrauchs von Anmeldedaten durch böswillige Akteure zu verringern.

Im nächsten Abschnitt wird erörtert, wie Zero Trust auf eine föderierte Identitätsinfrastruktur mit Zugriff auf mehrere Cloud- und lokale Anwendungen angewendet werden kann.

Federating Identity für Multi-Cloud- und lokale Systeme

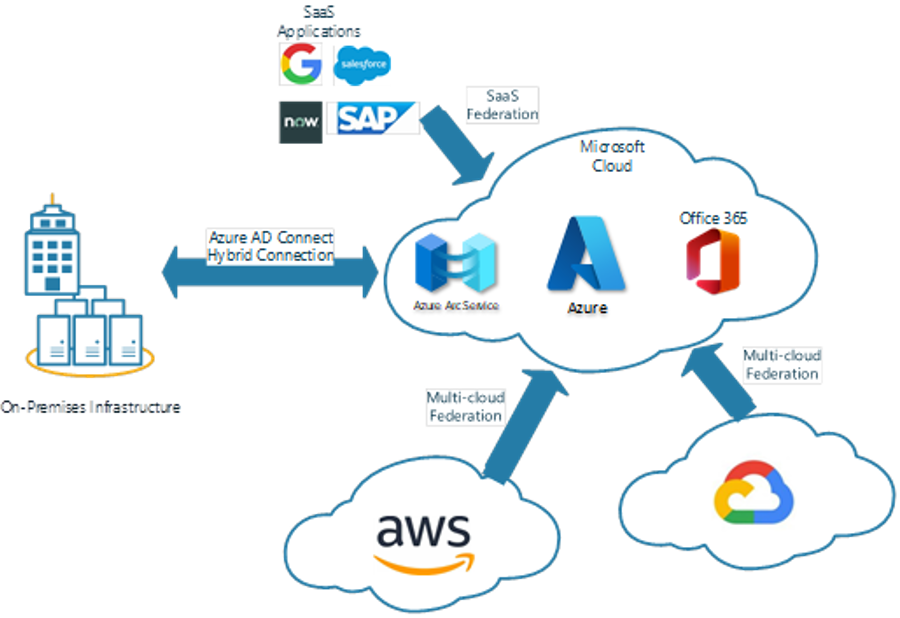

Die moderne Identitäts- und Zugriffsinfrastruktur geht über eine lokale Infrastruktur oder sogar eine einzelne Cloud-Infrastruktur hinaus. Nutzer greifen auf eine Vielzahl von Anwendungen auf verschiedenen Plattformen mit ihren eigenen Identitäts- und Zugriffsmanagement-Datenbanken zu. Zu diesen Plattformen gehören:

- Software-as-a-Service-Anwendungen (SaaS) – Office 365, LinkedIn, Twitter, Facebook

- Multi-Cloud-Anbieter – Microsoft Azure, Amazon Web Services, Google Cloud Platform

- Vor-Ort-Anwendungen – Geschäftsbereichsanwendungen, Windows Active Directory

Diese unterschiedlichen Identitätsdatenbanken und Identitätsanbieter stellen eine Herausforderung für das Identitäts- und Zugriffsmanagement, die Überwachung und die Governance dar. Sie müssen bei jedem Zugriffsversuch sicherstellen, dass die Nutzer auch wirklich die sind, für die sie sich ausgeben und ihre Vertrauenswürdigkeit regelmäßig neu bestätigen. Die Einrichtung einer föderierten Vertrauensbeziehung zu diesen Anwendungen und Anbietern ermöglicht es uns, Zero Trust durchzusetzen. Diese föderierte Beziehung ermöglicht es Ihnen, Lösungen wie MFA zum Schutz Ihrer Anwendungen durchzusetzen und die Identität zu überprüfen, bevor der Zugriff gewährt wird, und zwar auf dieselbe Weise, wie die Nutzer im Tenant die Identität überprüfen. Die Nutzererfahrung wird durch die SSO-Funktionen von Microsoft vereinfacht. Microsoft bietet die Möglichkeit, vertrauenswürdige Beziehungen zwischen Azure AD-Tenants und anderen Cloud-Identitätsanbietern aufzubauen, indem externe Identitäten und tenantübergreifende Zugriffseinstellungen innerhalb von Azure AD verwendet werden.

Abbildung 2 zeigt die Integration von SaaS-, On-Premises- und Multi-Cloud-Verbindungen in die Microsoft-Cloud.

Abbildung 2 – Multi-Cloud- und Hybrid-Identitätsverbund.

Für Partnernutzer oder einzelne Nutzer, die Zugriff auf Ressourcen für die Zusammenarbeit benötigen, können externe Identitäten zugewiesen werden, während sie weiterhin von Zero Trust verwaltet werden.

Transformieren Sie das Management von externen Identitäten

Externe Identitäten sind Nutzer, die nicht im Unternehmens-Tenant sind, aber mit den Mitgliedsnutzern im Tenant zusammenarbeiten müssen. Die Nutzer werden in den Tenant eingeladen und können ihre eigenen Anmeldeinformationen für den Zugriff auf Microsoft-Ressourcen verwenden. Dabei kann ihr eigenes Azure AD als Identitätsanbieter oder ein anderer SAML-basierter Identitätsanbieter (z. B. Facebook oder Google) verwendet werden.

Sie haben keine vollständige Kontrolle über die Authentifizierungsmethoden und die Identitätsüberprüfung dieser externen Nutzer. Möglicherweise haben Sie nicht den gleichen Grad an Kontrolle, um MFA für diese Nutzer zu erzwingen. Um die externen Identitäten abzusichern, sollten Sie sie durch Berechtigungen und Zugriffsüberprüfungen verwalten.

Berechtigungen oder Berechtigungsmanagement in Microsoft Entra ermöglichen die Erstellung eines Katalogs von Ressourcen, auf die eine externe Identität für ein bestimmtes Projekt oder eine Partnerinteraktion Zugriff hat. Im Rahmen der Verwaltung dieser Berechtigungen gibt es definierte Zugriffsüberprüfungen für externe Identitäten, um zu überprüfen, ob sie weiterhin Zugriff auf Ressourcen benötigen. Diese Zugriffsüberprüfungen sollten von einem Mitglied innerhalb Ihres Tenants durchgeführt werden und nicht von den externen Nutzern selbst. Diese fortlaufende Überprüfung und Kontrolle externer Nutzer und ihrer Zugriffsrechte auf Ihre Unternehmensressourcen hilft bei der Durchsetzung von Zero Trust innerhalb des Identitäts- und Zugriffsmanagements.

Eine zusätzliche Überprüfung und Durchsetzung für externe Identitäten und interne Nutzer kann durch Richtlinien für den bedingten Zugriff erfolgen, um sich vor potenziell böswilligen Aktivitäten mit sensiblen Informationen durch externe Nutzer zu schützen. Im nächsten Abschnitt wird dies näher erläutert.

Anwendung von Conditional Access und Abhilfemaßnahmen

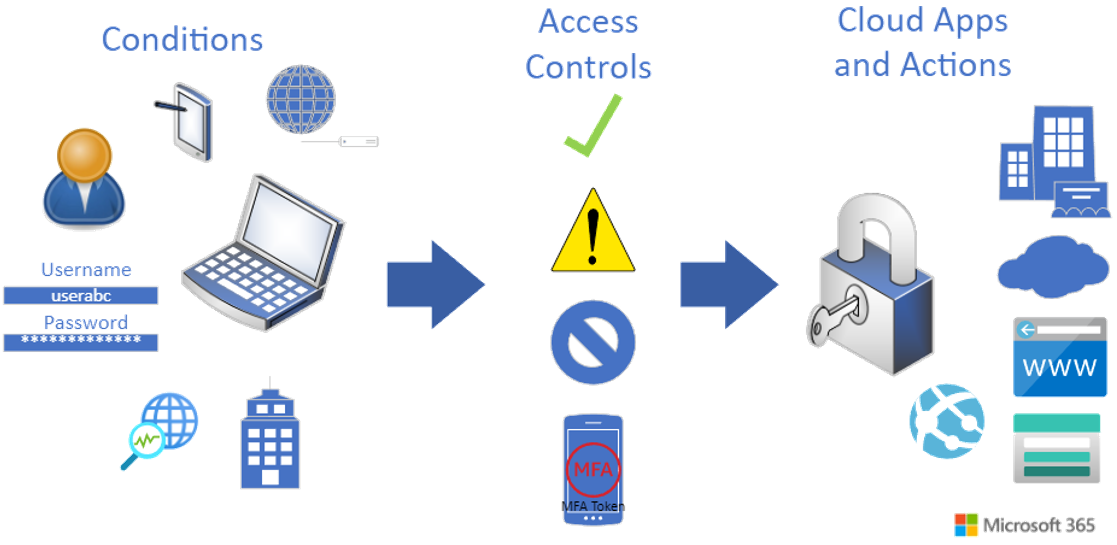

Microsoft Conditional Access gibt Ihnen die Möglichkeit, das Grundprinzip von Zero Trust durchzusetzen – vertraue niemals, prüfe immer. Das Zero Trust-Sicherheitsmodell stützt sich auf eine Sicherheitsrichtlinien-Engine, um Zugriffsentscheidungen zu treffen, die Sie im gesamten digitalen Bestand durchsetzen können. Es ermöglicht Unternehmen eine Feinabstimmung der Zugriffsrichtlinien auf der Grundlage von Kontextfaktoren wie Nutzer, Gerät, Standort, App-Berechtigungen, Datensensibilität, Sitzungsrisikoinformationen und mehr. So haben Sie eine bessere Kontrolle darüber, wie Nutzer auf Unternehmensressourcen zugreifen. Sie können dann zusätzliche Herausforderungen wie MFA, Nutzungsbedingungen oder Zugriffsbeschränkungen nutzen, um zu entscheiden, ob der Zugriff erlaubt, verweigert oder kontrolliert werden soll.

Das Zero Trust-Sicherheitsmodell stützt sich auf eine Sicherheitsrichtlinien-Engine, um Zugriffsentscheidungen zu treffen, die Sie im gesamten digitalen Bestand durchsetzen können. Sie ermöglicht Unternehmen die Feinabstimmung von Zugriffsrichtlinien auf der Grundlage von Kontextfaktoren wie Nutzer, Gerät, Standort, App-Berechtigungen, Datensensibilität, Sitzungsrisikoinformationen und mehr. Bei Microsoft ist diese Richtlinien-Engine über Conditional Access verfügbar.

Richtlinien für bedingten Zugriff sind in Azure AD, Identity Protection und Microsoft Defender for Cloud Apps verfügbar, um die Zero Trust-Verifizierung auf der Grundlage des Nutzerrisikos, des Geräterisikos, des Standortrisikos, der Art der Anwendung, der Sensibilität der Daten, auf die zugegriffen wird, und anderer Auslöser durchzusetzen.

Abbildung 3 zeigt den Arbeitsablauf von Richtlinien für bedingten Zugriff in einer Zero Trust-Methodik.

Abbildung 3 – Arbeitsablauf einer Richtlinie für bedingten Zugriff.

Richtlinien für den bedingten Zugriff prüfen den Status eines Benutzers, eines Geräts, eines Standorts, einer Anwendung oder einer Website zum Zeitpunkt des Zugriffs und bestimmen, ob eine zusätzliche Überprüfung erforderlich ist. Dabei ist zu beachten, dass diese Überprüfung auch dann stattfindet, wenn sich der Benutzer zuvor authentifiziert und MFA verwendet hat. Daher sollten Sie in einem ersten Schritt MFA für alle Benutzer erzwingen. Richtlinien für den bedingten Zugriff führen diese MFA-Durchsetzung in einem weiteren Schritt durch, wenn ein Benutzer von einem anderen Standort oder von anderen Geräten aus auf Unternehmensressourcen zugreift.

Abschließende Überlegungen

Die richtige Planung und die Interaktion mit den Beteiligten sind wichtig für die erfolgreiche Implementierung von Zero Trust durch Richtlinien für bedingten Zugriff und MFA. Eine korrekte Planung und Definition, wie diese Richtlinien durchgesetzt werden sollen, verhindert, dass Benutzer von Systemen ausgeschlossen werden, auf die sie Zugriff benötigen. Richtlinien für den bedingten Zugriff können mit der Was-wäre-wenn-Funktion im Portal getestet werden, um ein Verständnis dafür zu schaffen, wie sich die Richtlinien auf Benutzer, Gruppen und Geräte auswirken.

Weitere Zero Trust-Ressourcen:

- Kostenlose Testversion: Die umfassende Zero Trust-Lösung von AvePoint

- E-Book: Zero-Trust-Prinzipien verwenden: Automatisieren und Durchsetzen des Datenschutzes in Microsoft Teams

- Weitere Blog-Beiträge: Lesen Sie unsere anderen Zero Trust-Artikel

Bleiben Sie auf dem Laufenden über die Sicherheit von Microsoft 365, indem Sie sich für unseren Blog anmelden.

Dwayne is a Global Principal Cloud Security Technical Lead/CTO for Atos across Microsoft, AWS, and GCP. He also provides training and consulting services to Opsgility for their Microsoft training and technical coaching. Beyond that, he serves as a Microsoft Certified Trainer and Regional Lead, speaking at conferences and to user groups globally with talks focused on Cloud Security, Identity security, and Data/AI trends.