Je dois faire une grande confession à tout membre de mon équipe IT qui lirait ces lignes : je ne jette strictement rien.

J’ai rejoint AvePoint en 2008 et depuis lors, j’archive consciencieusement chaque e-mail que je reçois. J’ai fait de même avec chaque présentation, formation et analyse de marché qui m’est tombée entre les mains depuis que j’occupe mon poste actuel. Sur le OneDrive où la plupart de ces informations sont stockées, aucune étiquette ou balise explicative ne vient structurer les contenus, et des fichiers PowerPoint de 2011 voisinent sereinement avec cet article de blog que j’ai rédigé en 2020 !

En savoir plus:

- Assurez la sécurité et le succès de la collaboration avec M365

- Teams : utiliser un modèle ou cloner une équipe ?

- 6 conseils utiles pour maîtriser les groupes Office 365

- Télétravail: trois conseils indispensables de Microsoft

Un guide sur comment la sauvegarde d’Office 365 n’a jamais été aussi importante en raison de la recrudescence du teletravail. Téléchargez l’eBook gratuitement !

En temps normal, cela ne semblerait pas poser problème. Certains d’entre vous se disent peut-être même qu’au moins, je n’accumule pas ces données sur mon ordinateur portable ! Mais comme nous allons le voir, mon OneDrive n’est pas seulement réservé aux documents personnels. Car souvenons-nous :

- Nous sommes nombreux à faire usage de ce commode fourre-tout qui garantit que nos collègues ont accès à toutes nos pensées : le dossier « Partagé avec tout le monde » !

- Quelques-uns d’entre nous (une infime minorité j’espère) ont même décidé il y a bien longtemps de faciliter la co-création et d’opter pour le dossier « Modifiable (tout le monde) » !

- Ces données cohabitent également avec les données de nos conversations individuelles dans Teams, qui comprennent souvent des photos d’identité, des documents fiscaux envoyés aux RH, voire même des photos de nos derniers exploits sportifs !

La raison pour laquelle ma confession risque de surprendre mon équipe est que notre gestion des données personnelles et des données clientèle est étroitement surveillée depuis que nous avons passé nos premiers audits ISO 27001:2013 en 2018. Même si nous ne pouvons pas garantir que tous les utilisateurs respectent les meilleures pratiques en matière de gestion et d’étiquetage de l’information, nous sommes responsables de la façon dont ils gèrent les données sensibles détenues par notre société.

Constituent par exemple des données sensibles les données à caractère personnel en vertu du RGPD des salariés et des clients, les données relatives à des essais réalisés pour la FDA ou des contrats, des données opérationnelles ou de propriété intellectuelle appartenant à notre société, etc. Pour que notre entreprise puisse poursuivre son activité à l’heure des certifications ISO, du RGPD et des autres réglementations sur la confidentialité des données telles que le CCPA, nous devons mettre en œuvre une stratégie de gestion de l’information robuste qui tienne compte du fait que la majeure partie de l’information qui est partagée n’est pas structurée.

Contrôler ce que l’on ne voit pas est impossible. Il faut donc commencer par déterminer où les données sensibles se trouvent avant de créer des règles visant à assurer la protection des données des utilisateurs.

Vous ne voulez pas perdre de vue les contenus sensibles dans Office 365 ? Lisez cet article : Cliquez pour tweeterQuelles sont les options natives disponibles ?

Déterminer l’emplacement des données sensibles dans votre environnement est plus facile que vous ne l’imaginez sans doute ! Microsoft a abondamment fait la promotion des avantages des fonctionnalités « E5 » en termes de sécurité et de conformité, et nous nous y intéresserons certainement dans de futurs articles. Mais sachez qu’il existe un moyen rapide que vous pouvez mettre en œuvre immédiatement.

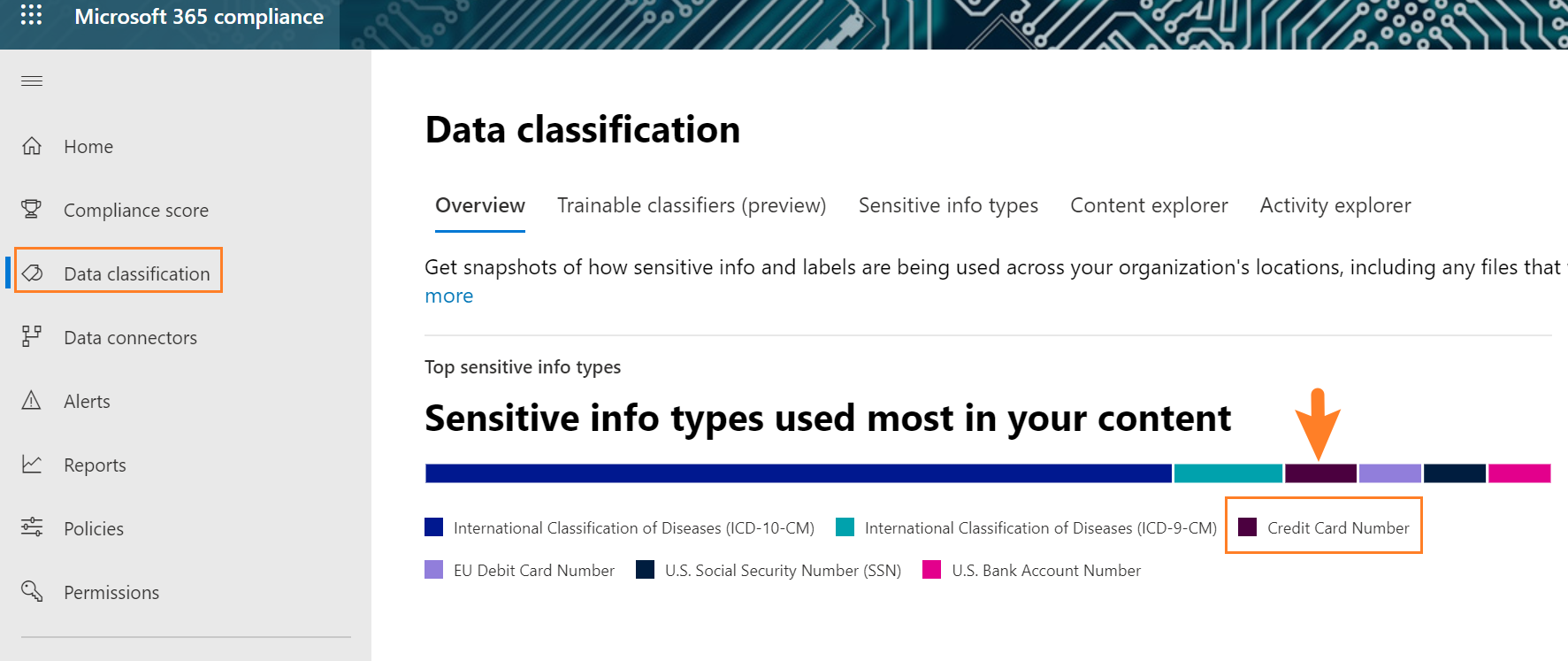

Dans cet article, je ferai des suggestions fondées sur ce que vous avez les plus grandes chances de trouver dans votre environnement. Pour ma part, je dispose d’une licence E5 active. Mon centre de sécurité et conformité m’informe que j’ai une forte probabilité de découvrir des données de carte de crédit :

Vous vous dites peut-être : « Dans mon environnement, l’application automatique d’étiquettes de sécurité ou d’étiquettes de conservation n’est pas configurée, et aucun classifieur pouvant être formé ou classifieur Correspondance de données exacte n’est activé. Je ne dispose même pas d’une licence E5 ! Comment vais-je m’y prendre pour repérer les données sensibles !? »

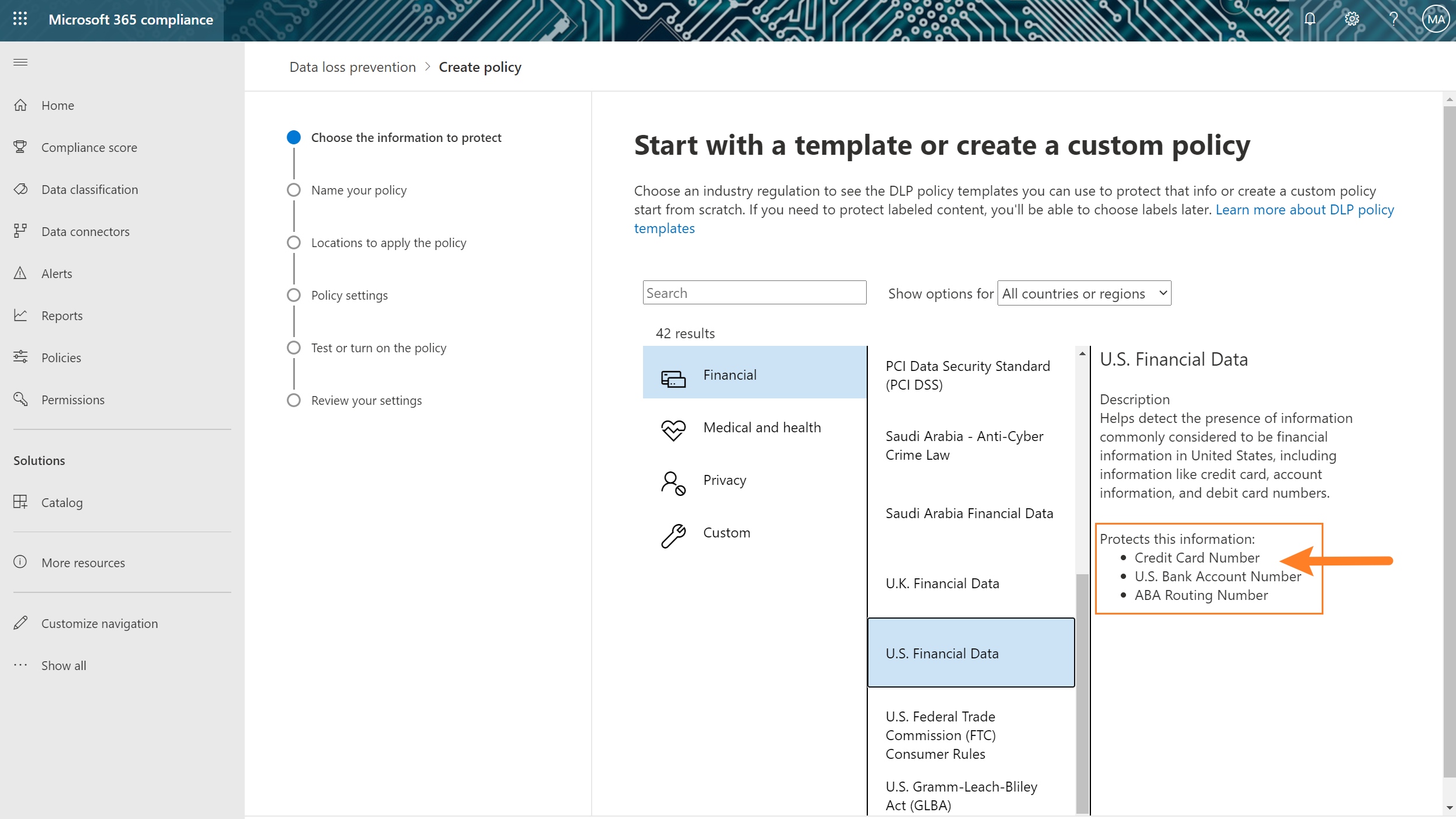

Lorsque vous appliquez une règle d’étiquetage ou de découverte de contenu ou que vous définissez des filtres de confidentialité (tels que le blocage des informations sensibles dans MCAS ou Microsoft Cloud App Security), vous vous voyez généralement proposer une série de règles se présentant comme suit :

Il s’agit des descriptifs de « types d’informations sensibles » définis par Microsoft. Il suffit de s’intéresser de plus près aux règles « U.S. Financial Data » de la protection contre la perte de données (DLP) d’origine d’Office 365 pour constater que c’est là que se trouve la fameuse information « numéro de carte de crédit » ! Si vous disposez des droits d’administration de votre environnement, vous pouvez cliquer ici pour accéder à la liste complète des 100 types d’informations sensibles. Sinon, vous pouvez consulter cette page pour en savoir plus.

Vous disposez de cette possibilité, car Microsoft procède d’ores et déjà à l’indexation de ces données pour vous permettre de les utiliser dans vos règles futures. Cela signifie que dès lors que vos données sont indexées, vous avez la possibilité de déterminer où les 100 types d’informations sensibles sont déployés !

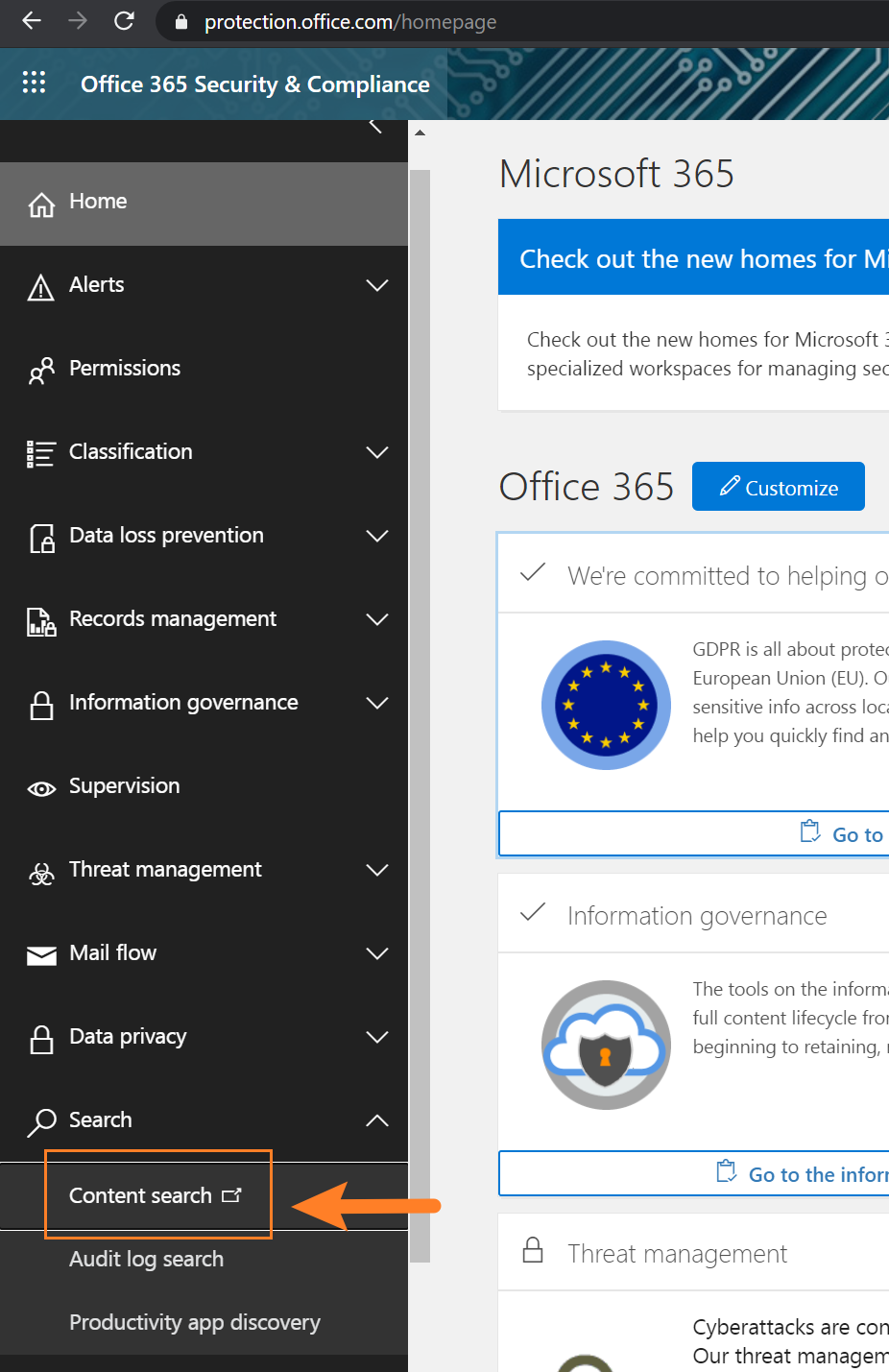

L’étape suivante consiste à créer une Recherche de contenu dans le centre eDiscovery, qui est une fonction de base comprise dans tous les types de licences Office 365. Vous devez avoir accès au centre eDiscovery de votre environnement pour la créer. Le moyen le plus rapide d’y accéder est de se rendre sur la page d’accueil https://protection.office.com/ et de cliquer sur Rechercher -> Recherche de contenu.

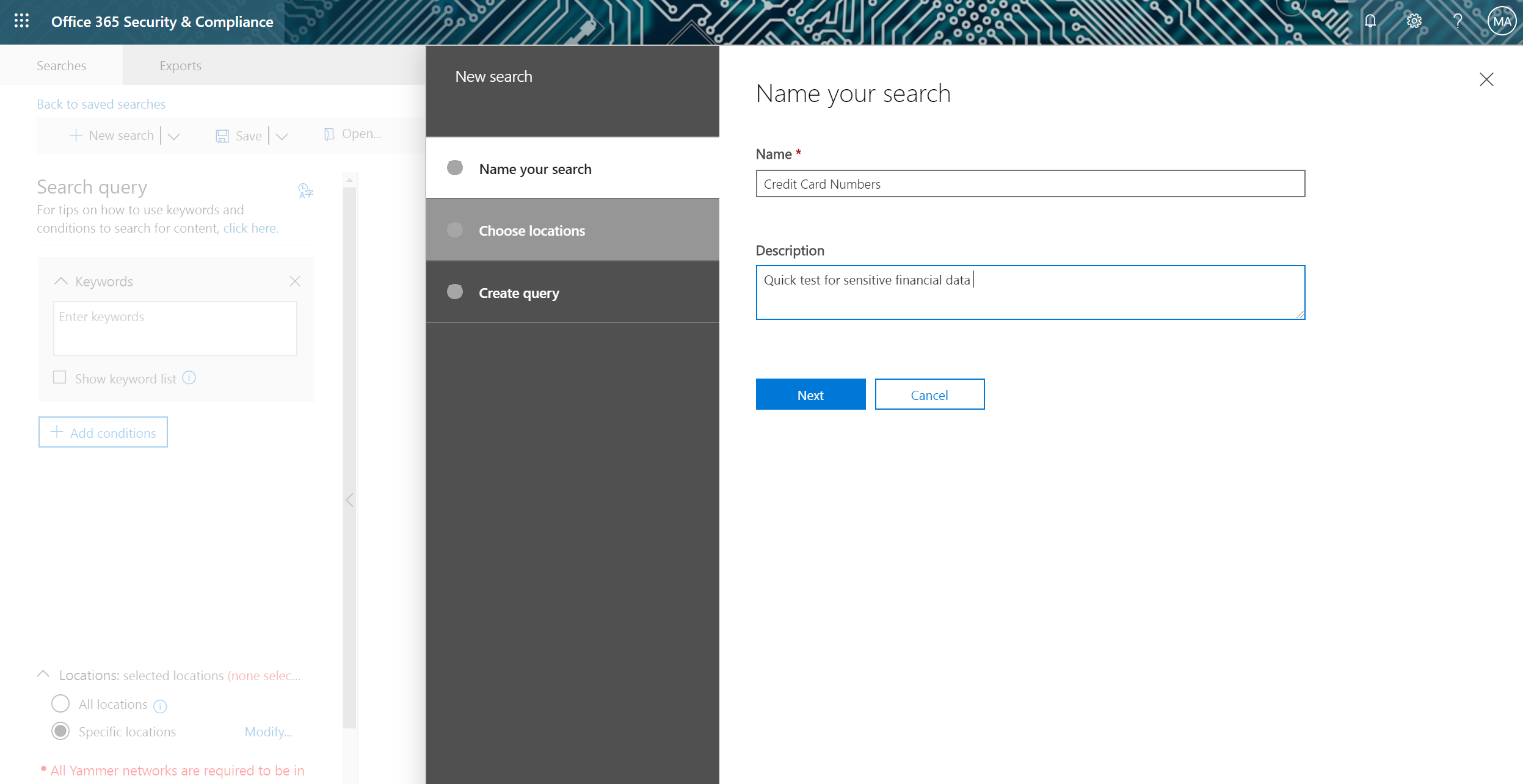

Vous disposez de plusieurs possibilités pour créer cette recherche, mais je recommande fortement la « recherche guidée » pour un premier essai.

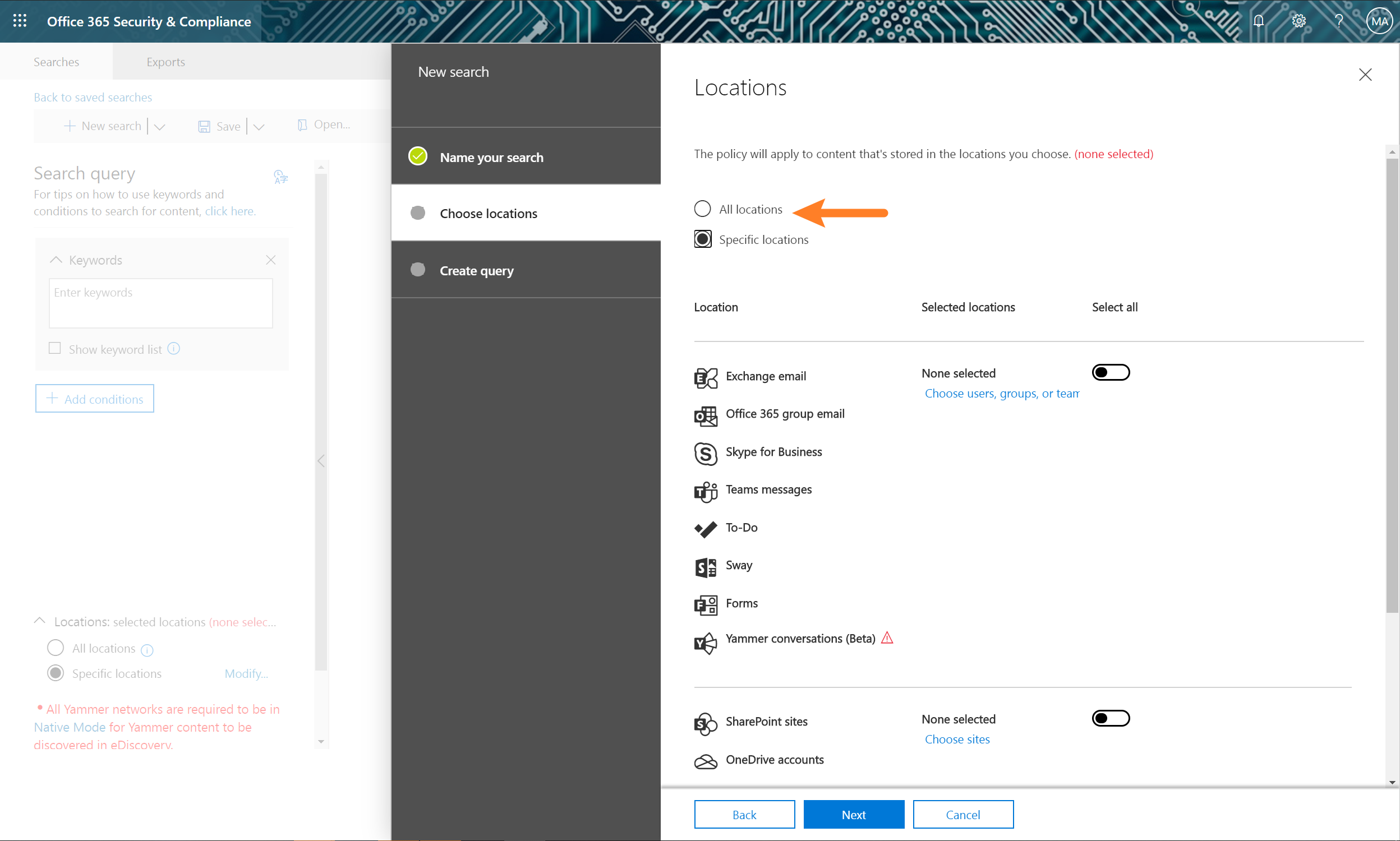

Dans le cas de mon environnement, j’opte pour une vérification rapide repérant tous les numéros de cartes de crédit. Si vous prévoyez d’effectuer cette recherche dans un environnement en production, vous serez mieux avisé d’en limiter le périmètre !

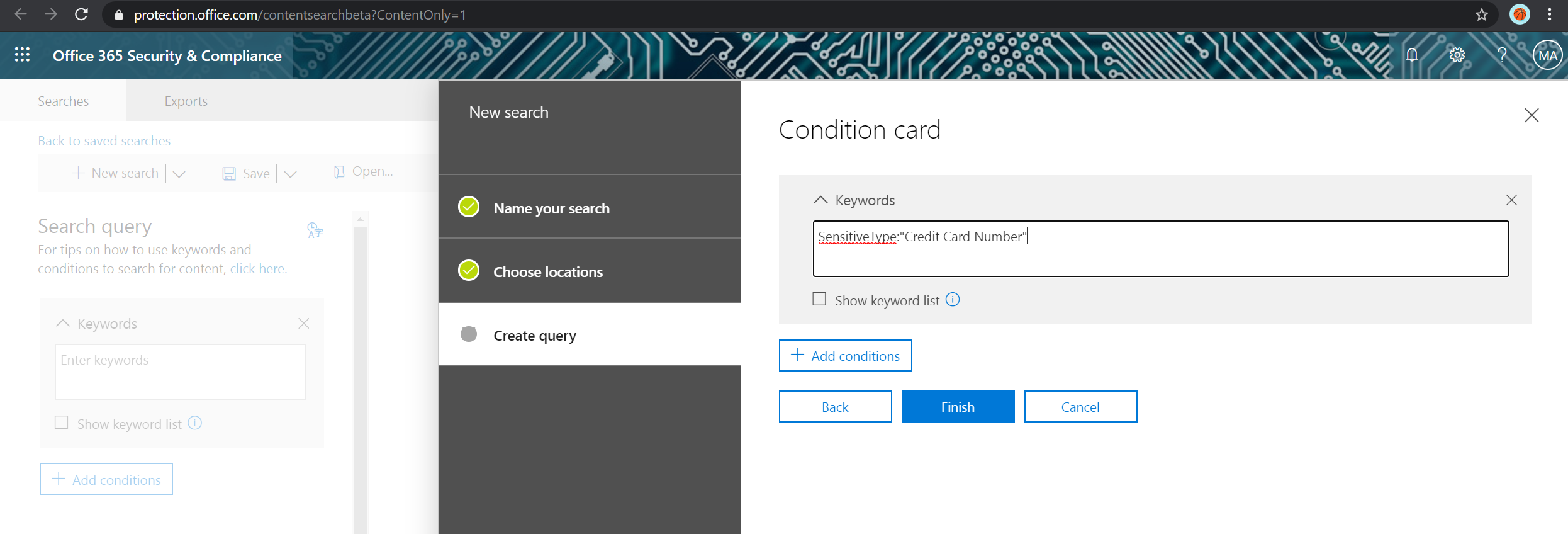

Comme nous débutons, vous allez effectuer la recherche pour : SensitiveType « Numéro de carte de crédit ».

Il est possible de saisir des termes bien plus précis (voir la description ici), mais nous optons pour un concept général pour effectuer une première requête aussi spectaculaire que possible.

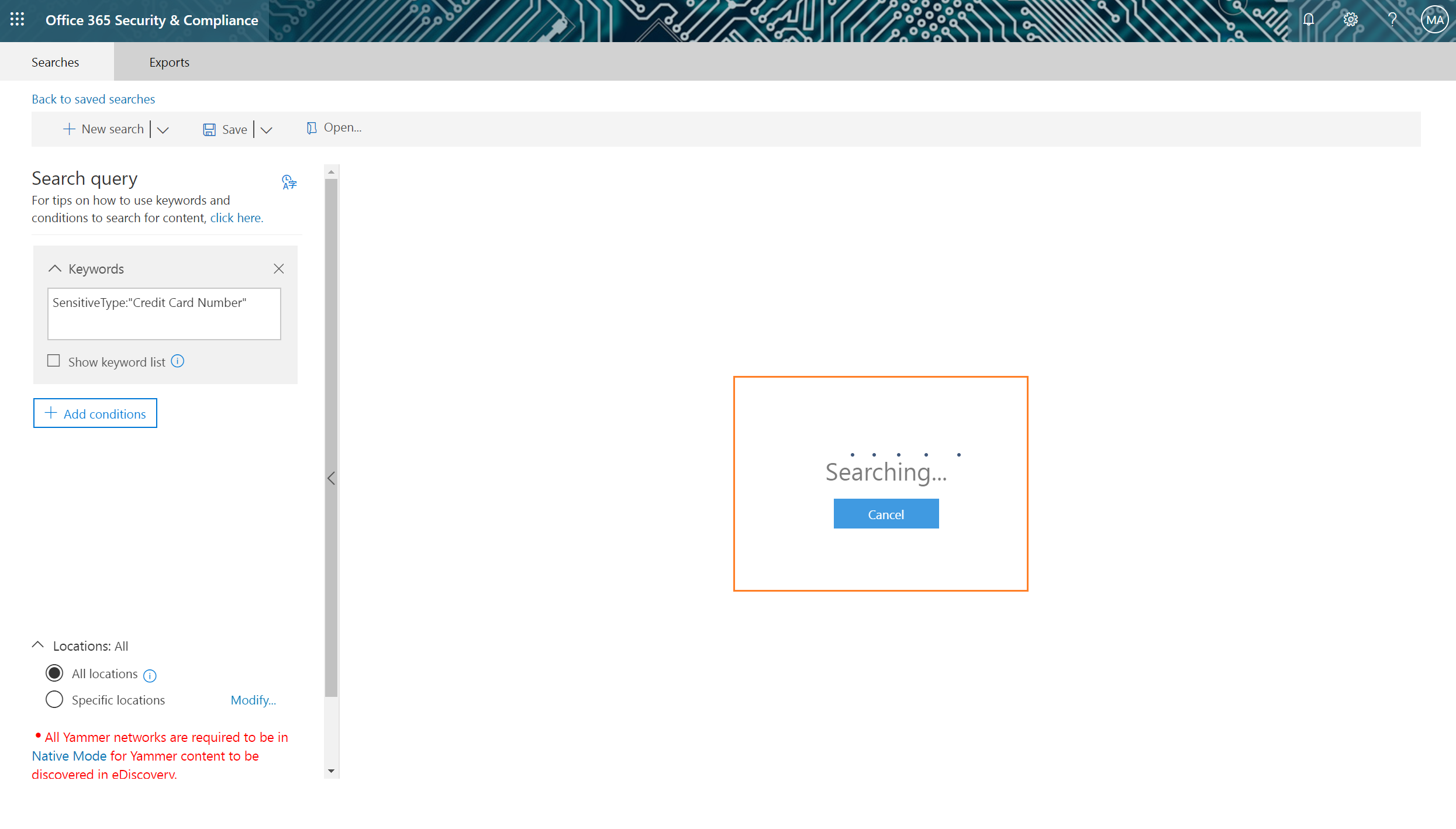

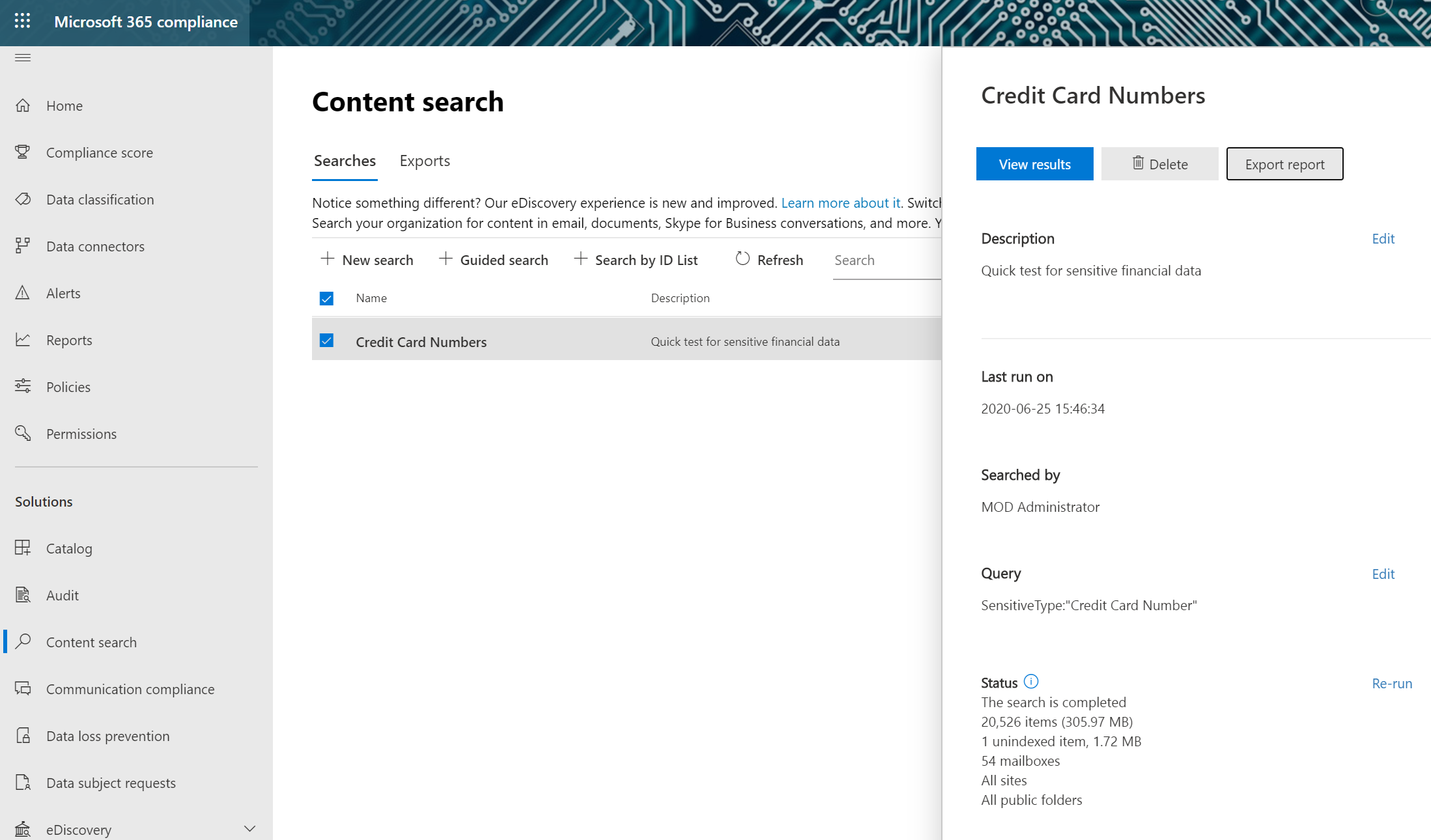

C’est le moment d’aller prendre un café, car la recherche risque de durer un peu. (Et ne vous inquiétez pas, la recherche sera sauvegardée et vous pourrez en consulter les résultats ultérieurement !) Si vous quittez effectivement votre poste, vous trouverez les recherches que vous avez effectuées sur la page d’accueil principale de la « Recherche de contenu », assorties d’un rapport bien utile sur les résultats :

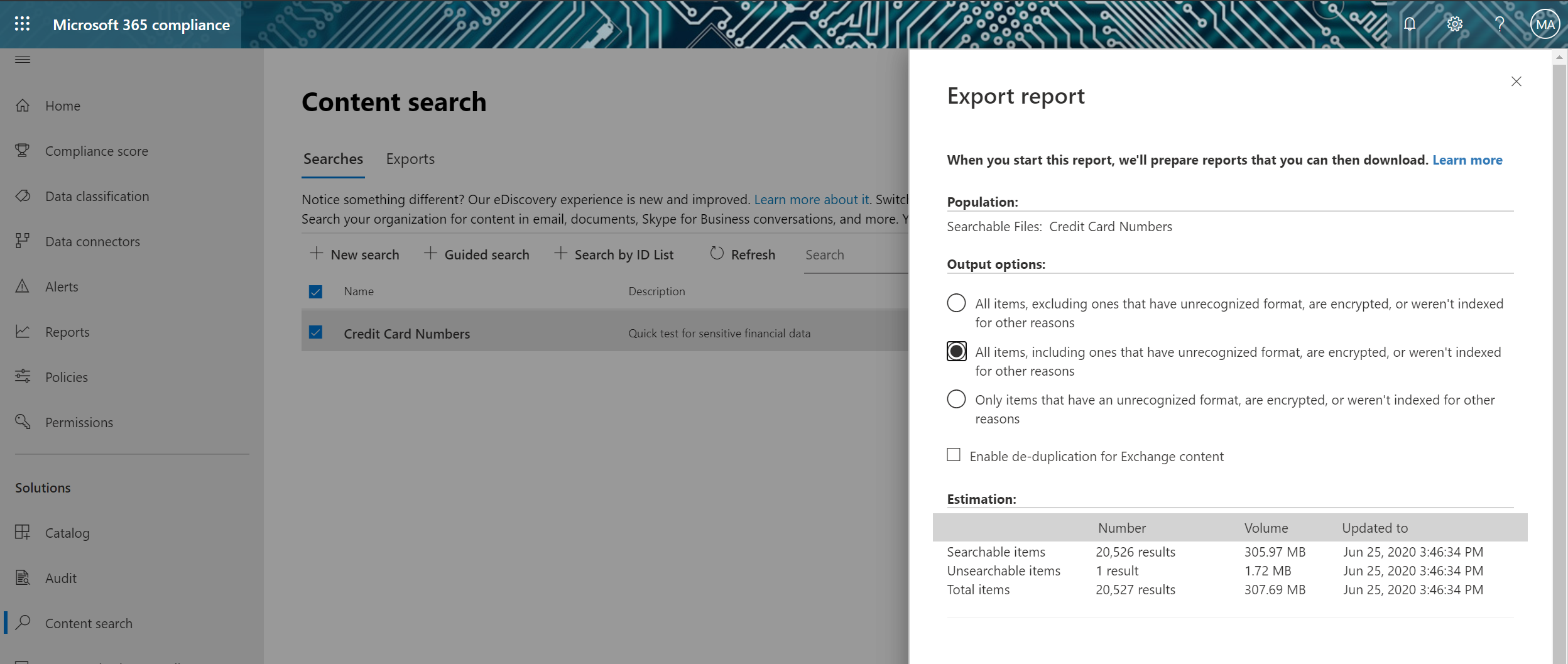

Sachez toutefois que ces rapports peuvent être très volumineux car ils contiennent une copie des fichiers concernés !

Y a-t-il une manière plus simple de procéder ?

Vous venez de créer UNE requête portant sur UN SEUL type d’information sensible exécutée UNE fois sur UN périmètre d’application. De plus, vous êtes maintenant responsable de toutes les informations que vous avez obtenues, et vous êtes notamment chargé de protéger la copie des données que vous venez de créer.

Dès que vous vous serez abonné aux mises à jour de notre nouveau produit Policies and Insights, vous découvrirez comment rechercher des dizaines de types d’informations sensibles en un seul clic et comment effectuer le mappage avec l’historique d’audit pour prévenir tout risque lié à la divulgation d’autorisations — le tout dans des rapports destinés à être partagés !

Vous souhaitez suivre notre série sur Policies et Insights ? N’oubliez pas de vous abonner à notre blog !