L’écosystème Microsoft 365 propose tellement de fonctionnalités de sécurité qu’il est parfois difficile de savoir quel outil utiliser à quel moment. Chaque fonctionnalité de sécurité a été conçue pour être utilisée dans certains cas précis pour une efficacité optimale. Dans ce webinaire (en anglais), John Peluso et John Hodges se sont intéressés à ces outils de sécurité et à la manière de les déployer efficacement dans votre entreprise.

En savoir plus :

- Trois règles à connaître pour une sécurité de l’entreprise renforcée

- Comment AvePoint améliore la sécurité pour les clients Azure BYOS

- Comment augmenter vos recettes grâce aux services de sécurisation de la collaboration dans Microsoft 365

- Les 5 meilleures fonctions de sécurité et de conformité d’Exchange Online

Vous avez besoin d’aide pour contrôler votre client Microsoft 365 ? Lisez notre ebook gratuit « La valeur d’une gouvernance automatisée d’Office 365 et de Microsoft Teams. » Téléchargez-le ici !

Il faut plusieurs couches de protection pour atteindre un niveau de sécurité adapté dans chaque organisation. Comme expliqué dans le webinaire, nous allons nous concentrer sur les trois couches de l’environnement de sécurité de Microsoft 365 les plus importantes pour les utilisateurs dans leurs tâches quotidiennes : sécurisation des identités, sécurisation des données et sécurisation des espaces de travail. Nous allons examiner le fonctionnement de chaque couche en elle-même et au sein de la structure de sécurité globale.

Couche no 1 : sécurisation des identités

Lorsque nous évoquons les identités dans Microsoft 365, cela nous ramène immanquablement à Azure Active Directory (Azure AD), qui est la base des fonctionnalités de sécurité d’Office 365. Pour les administrateurs, c’est là que résident vos utilisateurs et vos groupes et c’est là que vous les configurez en fonction des besoins de votre entreprise. Active Directory possède de nombreuses fonctionnalités qui améliorent et renforcent le niveau de sécurité de votre organisation. Prenons l’exemple de l’accès conditionnel.

L’accès conditionnel est utilisé pour contrôler les autorisations à un point d’entrée donné. Il existe différents types de fonctionnalités d’accès conditionnel qui vous permettent de vous assurer que le contenu n’est accessible que par les utilisateurs autorisés.

- L’authentification multifacteur est une stratégie qui demande aux utilisateurs de confirmer leur identité de manière différente, dans ce cas avec l’application Microsoft Authenticator. Cette solution a été spécialement lancée dans le cadre de l’authentification sans mot de passe et peut être facilement configurée par les administrateurs pour une couche de sécurisation de l’identité supplémentaire.

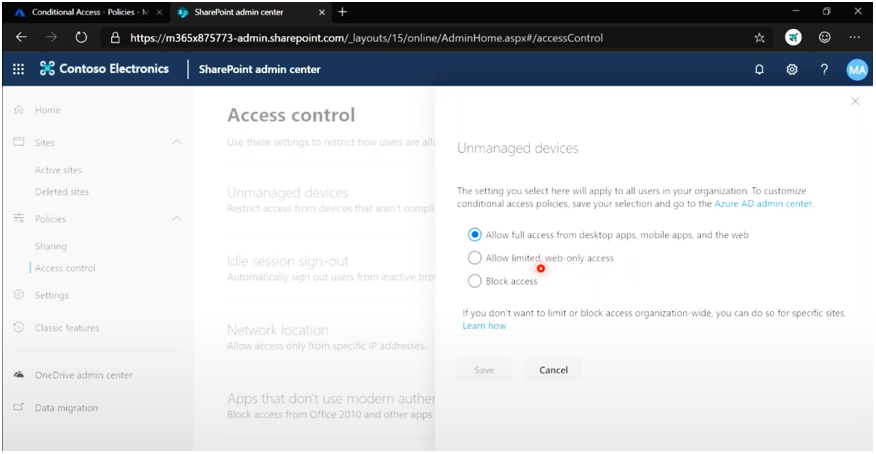

- La gestion des périphériques est une stratégie d’accès conditionnel qui peut également être configurée depuis le centre d’administration SharePoint. Avec les initiatives BYOD (Apportez votre propre appareil), les administrateurs peuvent utiliser cette stratégie pour configurer la manière dont ces périphériques non gérés peuvent accéder aux ressources de l’organisation. Vous pouvez autoriser un accès complet, un accès limité ou bloquer l’accès.

- Les conditions d’utilisation sont une stratégie d’accès conditionnel qui permet aux utilisateurs internes et externes d’accéder aux ressources de votre organisation à condition qu’ils acceptent au préalable les conditions d’utilisation spécifiées.

- La stratégie des identités externes (en anglais) permet à des utilisateurs extérieurs à l’organisation d’accéder à vos services et applications comme SharePoint, Microsoft Teams et d’autres, tout en conservant leur propre identité. Dans ce cas, vous n’avez pas besoin de gérer leurs informations d’identification. Cette approche permet une gestion centralisée de l’identité des invités et un reporting centralisé des appartenances.

La mise en place de ces stratégies peut renforcer la sécurisation des identités dans votre organisation. Cela aide également les entreprises à se conformer aux stratégies mondiales comme les réglementations de la FINRA et de l’ITAR.

Bien que les stratégies d’accès conditionnel ci-dessus facilitent la sécurisation des identités, il pourrait être fastidieux de les gérer couche après couche après couche. De plus, compte tenu de la multiplication des réglementations mondiales, il est parfois difficile de savoir quoi utiliser et quand afin de respecter la conformité. Avec Policies, vous pouvez connaître d’un seul coup d’œil les stratégies de filtre en place, y compris celles configurées depuis Azure AD. Vous pouvez également mettre à jour et configurer les stratégies pour qu’elles travaillent ensemble et sécuriser ainsi les identités et les accès dans votre organisation.

Couche no 2 : sécurisation des données

Pour renforcer le niveau de sécurité de votre organisation, vous devez également comprendre la manière dont fonctionnent les données et pourquoi il faut les protéger. Du point de vue de Microsoft, il existe plus de 300 types d’informations sensibles prédéfinis pour vous aider à identifier les données critiques sans que vous n’ayez besoin d’être un expert en réglementation internationale sur la sécurité des données.

Ces classifications des données peuvent être activées et utilisées de manière automatique. Microsoft fait le plus gros du travail en matière de classification des données, mais les types de licence supérieurs permettent de mieux gérer ces identificateurs.

« Les solutions de protection des informations de Microsoft vous aident à protéger vos données sensibles tout au long de leur cycle de vie, à l’intérieur et à l’extérieur de l’organisation. »

Comment les outils natifs de Microsoft gèrent-ils la sécurité des données ?

- Protection contre la perte de données (DLP): cette approche n’est pas nouvelle. Elle détecte les informations sensibles dans votre organisation et les bloque immédiatement conformément aux règlements en vigueur.

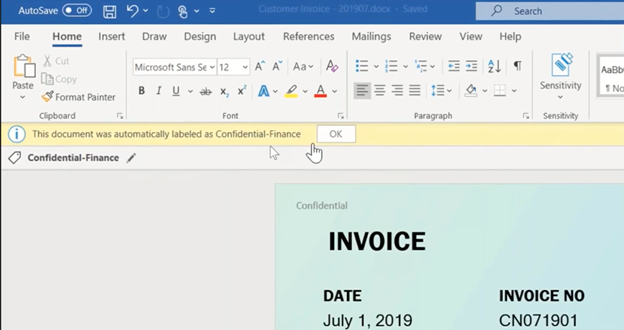

- Étiquettes de confidentialité: également appelée libellé de document, cette fonctionnalité de sécurité Microsoft permet d’inclure des métadonnées dans un document, qui le suivent tout au long de son cycle de vie. Ces étiquettes peuvent être utilisées pour protéger les données ou appliquer la gouvernance des données. Elles peuvent être appliquées automatiquement aux document et aux e-mails, mais vous pouvez également autoriser vos utilisateurs à les appliquer manuellement. Observez l’exemple dans Word ci-dessous :

Si ces fonctionnalités sont très bien pour garantir la sécurité des données, John rappelle qu’elles ne suffisent pas car il existe une vision qui va au-delà de la protection au niveau du document. Dans Office 365, les autorisations et les paramètres de partage peuvent prêter à confusion et sembler flous, comme le système de partage libre et ouvert et la décentralisation au niveau de la collection de sites dans SharePoint. Tout cela se résume toujours à adapter le contrôle en fonction du risque.

Comment progresser ?

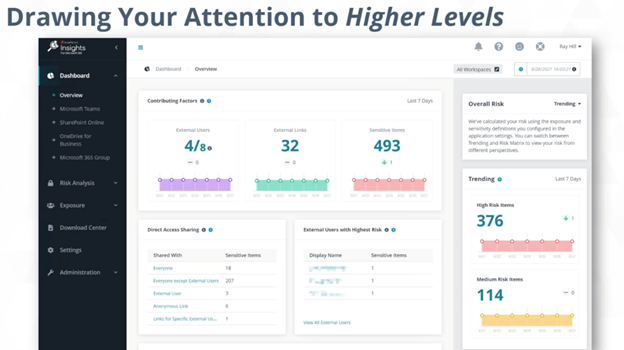

Examinons de haut en bas l’approche de la confidentialité mentionnée ci-dessus. Grâce à Policies & Insights d’AvePoint, qui est entièrement connecté et dépendant de Microsoft 365, vous pouvez avoir une approche plus dynamique de la sécurité des données.

Le tableau de bord d’Insights vous donne un aperçu plus détaillé de vos mesures de sécurité comme la DLP. Ce tableau de bord complet vous permettra d’interpréter rapidement vos utilisateurs externes, les risques, les éléments sensibles, etc.

Couche no 3 : sécurisation de l’espace de travail

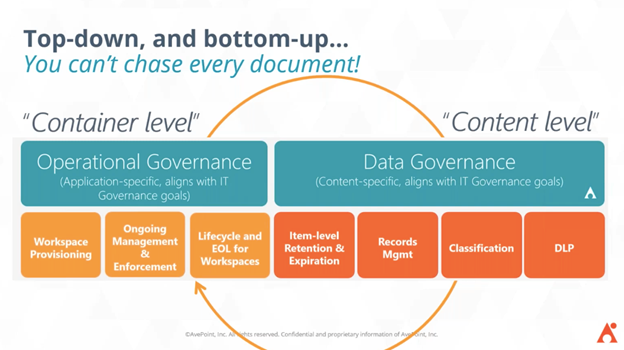

Mise à l’épreuve des faits : vous ne pouvez pas traquer chaque document pour vous assurer qu’il est sécurisé. Après la connaissance de vos utilisateurs et celle de vos documents, il est temps de vérifier vos espaces de travail collaboratifs. Cette troisième couche est tout aussi importante que la sécurisation des identités et des données. Elle constitue la dernière pièce du puzzle pour avoir un bon niveau de sécurité pour votre organisation.

Si vous appliquez des protections et des contrôles à votre espace de travail dans son intégralité, vous aurez la garantie que vos documents seront en sécurité même en l’absence de configuration au niveau de l’élément. Cette approche comprend :

- L’application d’étiquettes de confidentialité aux paramètres de l’ensemble des sites et des groupes ;

- La mise en place d’une équipe privée dans Microsoft Teams et de paramètres de partage externe, etc.

Avantages d’une approche centrée sur le conteneur

L’un des problèmes auxquels les utilisateurs pensent souvent, c’est la prolifération car il est en effet très facile de créer de nombreux éléments et objets. On parle de prolifération lorsque vous avez plus de contenu que vous ne pouvez en gérer efficacement. Mais comment dresser un inventaire exact de vos espaces collaboratifs ?

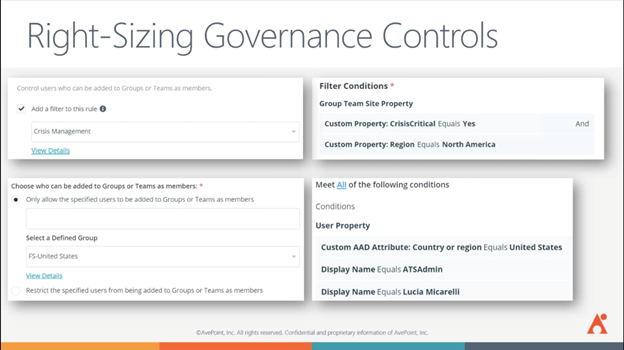

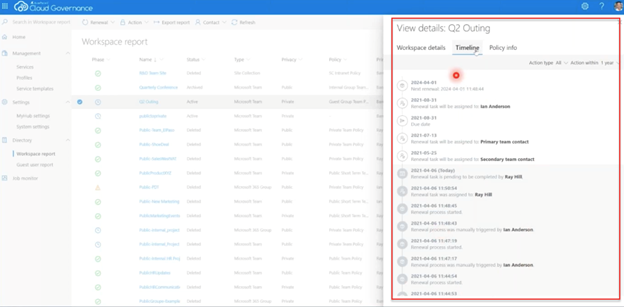

Grâce à Cloud Governance, vous pouvez avoir un aperçu de tous vos espaces de travail, leur type, leur état de conformité, les propriétaires des données, les métadonnées à un niveau profond, etc.

De plus, ce tableau de bord complet vous permet d’observer les détails relatifs à la propriété, les activités de l’espace de travail et les informations stratégiques dans un affichage centralisé.

Trouver la gouvernance adaptée

Cloud Governance gère la mise en service et permet aux propriétaires des espaces de travail d’importer des détails. Les autorisations, accès, propriétés et attributs de gouvernance clés sont régulièrement révisés et confirmés afin de garantir la justesse des informations. Avec cette approche, vous avez des espaces de travail gouvernés, des données sécurisées et des identités gérées.

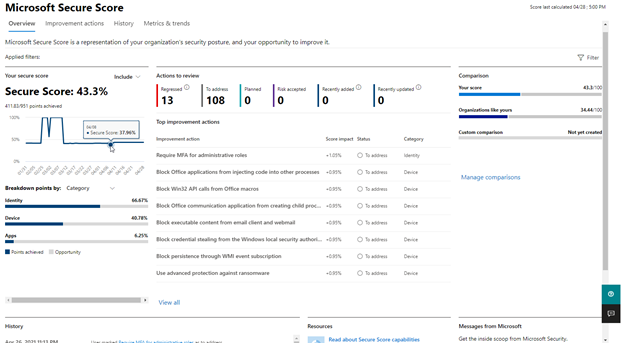

CONSEIL PROFESSIONNEL : le Niveau de sécurité Microsoft vous permet de connaître votre niveau de sécurité en analysant vos scores. Ce service évalue vos paramètres actuels et vous propose des recommandations adaptées. Vous pouvez également calculer un score de conformité pour connaître le niveau de sécurité et de conformité au sein de votre organisation.

Il existe plusieurs stratégies pour garantir la sécurisation de votre organisation et, grâce à cette approche en trois couches, vous pouvez atteindre un niveau de sécurité élevé à l’intérieur et à l’extérieur de votre organisation. Regardez le webinaire dans son intégralité (en anglais) pour mieux comprendre comment ces fonctionnalités de sécurité travaillent ensemble.

Abonnez-vous à notre blog pour en savoir plus sur la sécurité et la conformité dans Microsoft 365 !