Où se trouvent les données sensibles dans Microsoft Teams ?

Note : ce qui suit est un extrait de notre ebook, intitulé « Ajuster la gestion et la sécurité de Microsoft Teams ». Téléchargez-le gratuitement ici (en anglais) !

En savoir plus :

- Comment protéger vos données sensibles dans Microsoft 365 avec la solution de prévention des pertes de données

- 3 risques dans Teams à maîtriser pour éviter la fuite de données

- Trois règles à connaître pour une sécurité de l’entreprise renforcée

- Travailler plus intelligemment, pas plus dur : quand utiliser Microsoft Teams et quand utiliser SharePoint

Les rapports d’autorisations ne sont qu’une partie de l’équation de la sécurité et de la gestion de Microsoft Teams. Microsoft 365 offre des fonctionnalités intégrées de classification et de mise en application pour aider les utilisateurs à identifier et à protéger leurs données de collaboration. En comprenant où se trouvent les informations sensibles de l’entreprise, nous pouvons déterminer quels contrôles peuvent être nécessaires.

N’oubliez pas que nous ne voulons pas faire plus que ce qui est nécessaire, nous voulons juste faire ce qu’il faut. En « ajustant » votre approche, vous pouvez améliorer l’efficacité opérationnelle et éviter de perturber une collaboration précieuse au sein de votre organisation.

Microsoft Insights

Dans le centre de sécurité et de conformité Microsoft 365, vous pouvez configurer les éléments suivants :

Étiquettes de confidentialité

Ces étiquettes peuvent être affectées à une catégorie, une priorité et des politiques spécifiques. Comme Microsoft le mentionne dans sa documentation, « Par exemple, appliquez une étiquette Confidentiel© à un document ou à un courrier électronique, et cette étiquette crypte le contenu et applique un filigrane Confidentiel©. Les marquages de contenu comprennent les en-têtes et les pieds de page ainsi que les filigranes, et le cryptage peut également restreindre les actions que les personnes autorisées peuvent effectuer sur le contenu. »

Quel est l’inconvénient des étiquettes de confidentialité ? À moins que votre organisation ne dispose d’une licence E5 ou d’une autre licence avancée, ces paramètres doivent être appliqués manuellement par les utilisateurs, ce qui ne constitue pas une méthode durable ou complète pour sécuriser les données dans Microsoft Teams. De plus, ces étiquettes ne se concentrent réellement que sur les données sensibles, ce qui laisse vos informations d’entreprise générales de collaboration ou sensibles non gérées.

Stratégies de rétention

Les stratégies de rétention garantissent que les données (documents, messages instantanés, etc.) ne peuvent pas être supprimées avant la fin de la période appropriée. Ces stratégies sont appliquées au conteneur (courrier électronique, site SharePoint, compte OneDrive, etc.). Les étiquettes de rétention peuvent être appliquées automatiquement au contenu si ce dernier contient des types spécifiques d’informations sensibles. Les étiquettes de rétention peuvent également être utilisées comme condition des stratégies DLP.

Cependant, la création et le suivi continus des étiquettes, des stratégies et de leurs interactions peuvent être un processus fastidieux. Les stratégies sont également appliquées à l’échelle du tenant, ce qui peut involontairement entraver une collaboration productive.

eDiscovery

Vous pouvez lancer une recherche eDiscovery pour trouver vos informations sensibles. Par exemple, vous pouvez lancer une recherche guidée d’un numéro de carte de crédit dans votre environnement. Vous remarquerez probablement que ces analyses prennent beaucoup de temps, et ce pour une UNE seule requête contre un SEUL type d’information sensible, exécutée UNE seule fois et ciblée sur UN seul périmètre. Vous êtes également responsable de toutes les informations renvoyées, y compris les prochaines étapes pour sécuriser cette copie des données.

Protection contre la perte de données (DLP)

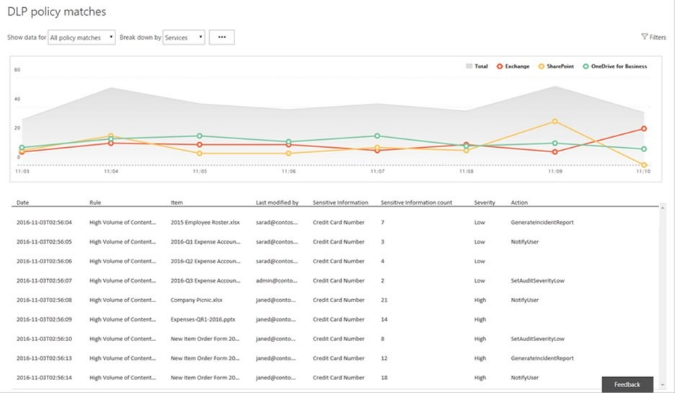

Les résultats des stratégies DLP de Microsoft 365 peuvent permettre de mieux comprendre quels documents contiennent des informations sensibles et où se trouvent ces documents. Les stratégies peuvent également contribuer à garantir que les documents qui, selon le moteur DLP, contiennent des informations sensibles ne peuvent pas être partagés à l’extérieur.

Les rapports DLP mettront en évidence les documents ayant fait l’objet de plusieurs accès pour les types de définitions comme étant plus sensibles que les documents n’ayant fait l’objet que d’un seul accès. Plus le nombre d’informations sensibles trouvées dans un document est élevé, plus le document est considéré comme sensible. Le problème des rapports DLP est qu’ils identifient l’emplacement des données sensibles, mais pas les personnes qui ont accès à ces données.

En résumé, ce sont tous des outils natifs efficaces pour aider à classer et à protéger vos données sensibles dans Microsoft Teams et à travers Microsoft 365. Toutefois, ces solutions ne permettent pas de savoir de manière suffisamment précise qui peut accéder aux données sensibles. Pour obtenir ce paramètre essentiel de manière native, vous devrez passer des heures à combiner et à analyser plusieurs rapports peu intuitifs, pour finalement obtenir des informations sur un unique aperçu

Étant donné le rythme de la collaboration et de la production de données dans l’entreprise aujourd’hui, ce rapport sera essentiellement obsolète au moment où vous aurez terminé votre analyse.

Avez-vous d’autres questions urgentes sur la gouvernance et la sécurité de Microsoft Teams auxquelles vous devez répondre ? Téléchargez l’ebook complet ici (en anglais) et lisez les autres extraits ci-dessous :

- Qui peut accéder à Microsoft Teams et à son contenu ?

- Comment savoir quand une équipe Microsoft a été visitée et pourquoi elle existe ? (en anglais)

Produits AvePoint

Vous cherchez à assurer une protection optimale de vos données ? AvePoint vous propose Cloud Backup qui vous offre une grande tranquillité d’esprit en cas de catastrophe et récupère rapidement le contenu perdu ou corrompu à partir de vos sauvegardes.

Pour répondre à tous vos besoins en matière de sécurité de Teams, n’oubliez pas de vous abonner à notre blog !

As the former Content Marketing Specialist for AvePoint, Brent led the strategy and direction of all AvePoint's blog properties.