De nos jours, l’information vaut de l’or. Toutes les entreprises possèdent des informations précieuses qui, si elles venaient à tomber entre les mauvaises mains, pourraient entraîner des pénalités financières exorbitantes… ou bien pire. Ce n’est toutefois pas des hackers dont il s’agit dans cet article, mais des méthodes disponibles pour se protéger des fuites de données causées en interne par les utilisateurs lambda de votre entreprise.

Si les données posent problème, c’est bien souvent parce qu’on ne sait pas quelles données l’on possède et où elles se trouvent, deux lacunes qui entraînent une mauvaise gouvernance des données.

Vous souhaitez que vos sauvegardes de données se déroulent sans problème ? «Comment évaluer la valeur d’une gouvernance automatisée d’Office 365 pour l’entreprise» Télécharger gratuitement notre eBook

En savoir plus :

- Délégation des tâches d’administration dans Microsoft Teams

- Comment convaincre votre chef d’adopter Microsoft Teams en 9 étapes

- 5 erreurs de sauvegarde Office 365 courantes et comment les résoudre

- Comment les solutions cloud peuvent vous aider à vous protéger des ransomwares

Pourquoi la gouvernance/sécurité des données est-elle importante ?

Aujourd’hui, chacun connaît le rôle déterminant joué par les données dans les activités des entreprises. Le pouvoir passe par les données. Et le succès commercial aussi. C’est pourquoi la gouvernance des données est si importante.

Sans une gouvernance des données efficace, l’entreprise ne disposera que de données dont la qualité laissera à désirer. Cette mauvaise qualité se manifeste par des définitions incohérentes, des doublons, des champs non remplis et bien d’autres erreurs de gestion des données classiques.

Voici quelques-unes des tendances majeures entraînant un besoin de gouvernance des données accru :

- Le volume croissant de données issues de sources de plus en plus diverses entraîne des incohérences qui doivent être identifiées et éliminées avant que des décisions soient prises sur la base d’informations erronées.

- La création de rapports et d’analyses s’effectue de plus en plus en libre-service (démocratisation des données), ce qui impose de définir une vision commune des données à l’échelle de l’entreprise tout entière.

- Du fait de l’impact persistant d’exigences réglementaires telles que le RGPD, il est devenu plus important que jamais de savoir précisément où se trouvent et comment sont utilisés certains types de données.

- Les entreprises ont de plus en plus besoin d’un langage interne commun pour faciliter les analyses et décisions transversales.

Quel que soit le type de données gérées par une entreprise (entrepôt de données, lac de données, mégadonnées etc.), une gouvernance performante est essentielle pour permettre la gestion proactive des données. Les fuites de données peuvent prendre des formes diverses et survenir dans n’importe quel système. Plus les mesures de gouvernance et de sécurité sont efficaces, moins le risque de fuite majeure est élevé.

Sur quoi porte la gouvernance ?

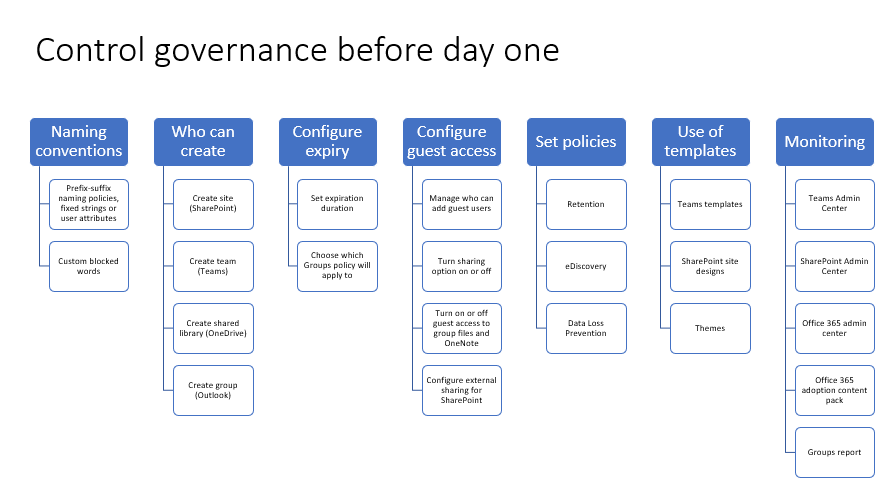

En matière de gouvernance, il y a trois aspects à planifier dès le début :

- Provisioning des groupes et des adhésions.Qui aura accès à quoi et comment ces personnes adhéreront-elles aux groupes d’autorisation correspondants ? Par exemple, lorsque de nouveaux employés rejoignent l’entreprise, ils peuvent être ajoutés à certains groupes contenant des données dont ils ont besoin sur la base d’un attribut qui leur a été donné dans un Active Directory.

- Protection des ressources des groupes.Comment protéger les contenus/données/ressources des groupes ? En appliquant des règles, en étiquetant les données, en envisageant la mise en place d’une procédure d’authentification à plusieurs facteurs, etc.

- Gestion du cycle de vie des groupes.Comment un groupe sera-t-il créé et par qui ? Et quel sera le cycle de vie de ce groupe ? Souhaitez-vous des règles d’expiration ? Souhaitez-vous un archivage automatique pour l’équipe ? À quel moment le groupe commence-t-il et prend-il fin, et l’un de ces événements peut-il être automatisé ?

Cette illustration pratique vous aidera à planifier la gouvernance de votre environnement.

Quelques informations sur la prévention des pertes de données dans Microsoft Teams

Les fonctionnalités de prévention des pertes de données (DLP) ont récemment été améliorées et incluent désormais le chat et les messages de canal dans Microsoft Teams. Si votre organisation dispose de DLP, vous pouvez à présent définir des règles pour empêcher les gens de partager des informations sensibles sur un canal ou un chat Microsoft Teams. Quelques exemples du fonctionnement de cette protection :

Exemple 1 : protection des informations sensibles dans les messages. Imaginons que quelqu’un tente de partager des informations sensibles avec des invités (utilisateurs externes) sur un chat ou un canal Teams. Si vous avez une règle DLP en place pour éviter cela, les messages contenant ces informations sensibles qui sont envoyés à des utilisateurs externes seront supprimés. Cela se produit automatiquement et en l’espace de quelques secondes en fonction de la configuration de votre règle DLP.

Exemple 2 : protection des informations sensibles dans les documents. Imaginons que quelqu’un tente de partager un document contenant des informations sensibles avec des invités (utilisateurs externes) sur un chat ou un canal Teams. Si vous avez une règle DLP en place pour éviter cela, les utilisateurs externes ne pourront pas ouvrir ce document.

Attention : dans ce cas, votre règle DLP doit inclure SharePoint et OneDrive afin que la protection soit active. (C’est un exemple de DLP pour SharePoint qui apparaît dans Microsoft Teams. De ce fait, les utilisateurs doivent posséder une licence pour Office 365 DLP (incluse dans Office 365 E3), mais ils ne doivent pas forcément avoir de licence pour Office 365 Advanced Compliance.)

Les 30 premiers jours

En matière de perte de donnée dans Microsoft Teams ou tout autre système de collaboration, il faut commencer par des victoires faciles. Par exemple :

- Rechercher et trouver les données sensibles.Il s’agit d’identifier vos sources (Office 365, Box, Dropbox, Yammer, etc.), le type de données sensibles (CCPA, GDPR, PII, PCI, ITAR, PHI) et le risque d’exposition.

- Concevoir une architecture de classification des données personnelles.Vous devrez décider si vous souhaitez utiliser des étiquettes, des données système ou des fichiers. Il vous faudra aussi élaborer un schéma d’étiquetage incluant les données personnelles ainsi qu’une taxonomie pour chaque étiquette.

Les 30 jours suivants

Les 30 jours suivants seront consacrés à approfondir les tâches mentionnées ci-dessus.

Pour la recherche, cela signifie :

- Modifier/actualiser votre méthode d’identification des données sensibles.

- Créer des définitions sur mesure pour trouver des données supplémentaires.

- Sensibiliser les utilisateurs pour que le processus devienne automatique et déléguer des responsabilités.

Pour la conception de l’architecture de classification, cela signifie :

- Prioriser les étiquettes attribuées automatiquement.

- Regrouper les incidents et améliorer les faux positifs.

- Permettre une vérification et une révision de la classification par l’utilisateur.

Les 30 derniers jours et après

Après ces 60 premiers jours, vous devriez avoir une bonne compréhension de vos contenus. À ce stade, vous pouvez commencer à peaufiner les dernières exigences liées à la gestion de la sécurité et la création de rapports.

Côté sécurité, vous devrez faire la chasse aux risques liés au partage en consultant les rapports intégrés. Ils vous permettront de revenir en arrière pour voir ce qui a été identifié comme une violation de la sécurité et en déterminer les causes profondes. Nous recommandons également de traquer les doublons, car les gens tentent souvent d’utiliser le même fichier dans différents systèmes (SharePoint Online, Microsoft Teams, etc.).

Enfin, il est essentiel d’accorder une grande attention à la consignation et à la conservation au cours de ces derniers jours. Soyez à l’affût de possibilités d’intégration avec des systèmes de gestion des événements et des informations de sécurité (Security Information and Event Management ou SIEM) et attendez 90 jours de rapports sur les tendances pour comparer les équipes, les sites et les systèmes. Vous pourrez ainsi utiliser plusieurs signaux pour plusieurs systèmes.

Vous souhaitez plus de conseils concernant la protection des données dans Office 365 ? Abonnez-vous à notre blog !