Comment cataloguer vos espaces de travail pour répondre au mandat de Zero Trust ?

La première étape de tout exercice de sécurité consiste à découvrir et à faire l’inventaire de ce que vous devez protéger. Bien que la plupart des organismes qui adoptent l’architecture Zero Trust (ZTA) sachent que cette étape est essentielle, beaucoup d’entre eux ne parviendront pas à faire l’inventaire des données. Généralement considéré comme un obstacle impossible à franchir, il existe un moyen d’inventorier les données sans plonger dans les conteneurs : les espaces de travail.

En savoir plus :

- Comment aligner la collaboration M365 avec l’architecture de confiance de votre agence

- Pourquoi la gestion de l’intégrité est essentielle en matière de gestion de l’information

- Nouvelle solution EnPower d’AvePoint pour transformer l’administration de Microsoft 365

- Comment gérer en toute sécurité plus de 5 000 utilisateurs Microsoft Teams (étude de cas)

Ignorer les espaces de travail tels que Microsoft Teams ou les groupes et les sites SharePoint lors de cet exercice vous fait non seulement manquer l’occasion de faire l’inventaire des données, mais peut également constituer un piège dangereux pour votre sécurité. Ces espaces sont des lieux de collaboration et de partage d’informations pour la plupart des organisations. Si rien n’est fait, vous risquez de vous retrouver avec des utilisateurs surprivilégiés, des espaces de collaboration non sécurisés, des informations sensibles exposées et une fuite de données (qu’il s’agisse de CUI, PII ou de classifications DOD).

Heureusement, vous pouvez éviter cet écueil si vos administrateurs disposent d’un inventaire de tous les espaces de travail créés et d’un processus continu pour vérifier que les stratégies appropriées sont appliquées. Cet article explique comment l’inventaire de vos espaces de travail peut vous aider à respecter les normes ZTA dans votre environnement de collaboration et comment sécuriser l’ensemble de votre inventaire d’espaces de travail.

Comment cataloguer vos espaces de travail pour Zero Trust ?

Vous pouvez cataloguer et maintenir manuellement vos espaces de travail. Chaque fois qu’un nouvel espace de travail est créé, que ce soit une collection de sites SharePoint, un groupe ou une équipe, vous pouvez l’ajouter à une feuille de calcul ou à une liste M365. Veillez à inclure des informations telles que les propriétaires de l’équipe, la mission/l’objectif commercial, la sensibilité attendue du contenu, les parties prenantes internes, les utilisateurs externes et leurs affiliations, ainsi que toute autre information susceptible d’affecter les stratégies appliquées à l’espace de travail.

Ensuite, définissez un rappel pour vérifier cet espace de travail ou fixez une date spécifique à laquelle vous passerez en revue tous les espaces de travail en une seule fois afin d’apporter toutes les modifications nécessaires (que ce soit pour la propriété, l’accès, les autorisations, etc.) Cette opération doit être effectuée régulièrement et de façon routinière pour garantir que votre inventaire est à jour et que vos espaces de travail sont sains et sécurisés. Et n’oubliez pas que tous les espaces de travail n’ont pas la même stratégie de cycle de vie, de renouvellement et de sécurité !

Après tout, vos espaces de travail sont des espaces vivants qui évoluent souvent au fil du temps, par exemple lorsque l’objectif passe du court terme à l’opérationnel, lorsqu’une nouvelle équipe est créée pour gérer un nouveau projet ou lorsque des personnes supplémentaires, comme des vendeurs ou des entrepreneurs, ont besoin d’accéder à un espace de travail existant. Vous avez besoin d’un enregistrement de ces changements pour apporter les modifications nécessaires aux stratégies et confirmer que les stratégies appropriées sont appliquées.

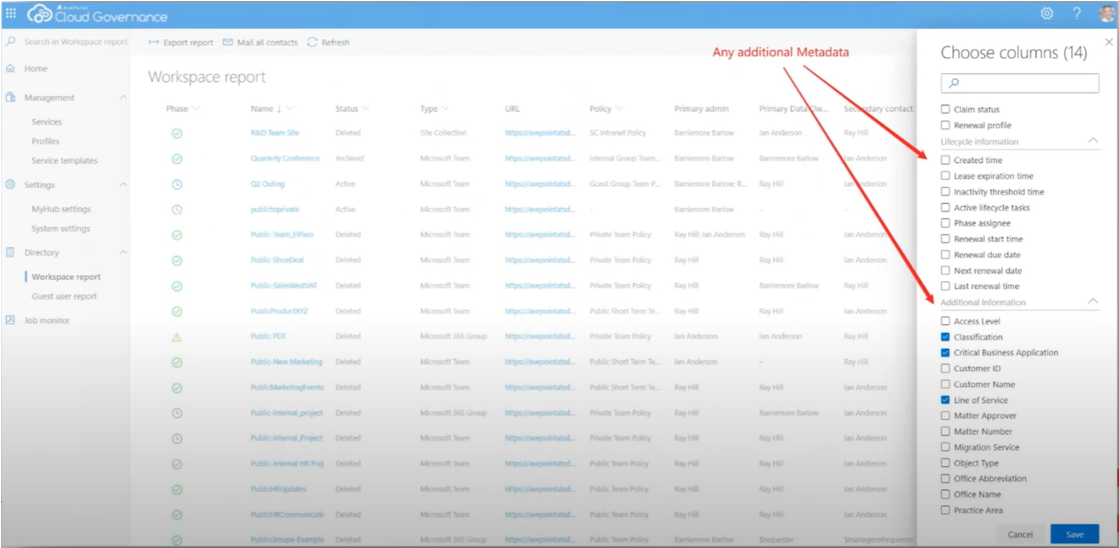

Simplifier l’inventaire des espaces de travail

Cela semble fastidieux, non ? Heureusement, il existe un moyen plus facile. Des solutions telles que Cloud Governance peuvent simplifier l’inventaire de vos espaces de travail. En exploitant la solution, vous pouvez créer un rapport qui est un inventaire de tous les espaces de travail créés dans ce tenant. Ce rapport donne à vos administrateurs une vue d’ensemble de votre inventaire d’espaces de travail et la possibilité d’ajouter des colonnes pour surveiller et agir sur certains éléments comme l’activité de « renouvellement » ou le nombre de membres dans cet espace de travail. Vous pouvez même répartir ce rapport entre les administrateurs de composants/départements en leur déléguant des vues de leur contenu sans les surexposer à d’autres contenus.

À l’aide de la solution, vous pouvez automatiser facilement les demandes de service et la gestion de la propriété, des stratégies et du cycle de vie du contenu, en fonction de l’évolution des besoins de l’entreprise. Par exemple, la solution affiche les détails du risque d’un utilisateur pendant le processus de renouvellement, ce qui garantit que les propriétaires sont conscients du contenu à haut risque dans leurs espaces de travail ainsi que des détails du niveau d’exposition, ce qui leur permet de prendre des décisions éclairées lors de la révision et de prendre des mesures au moment opportun.

De telles fonctionnalités renforcent votre sécurité, en simplifiant et en automatisant la surveillance des paramètres de configuration, de l’appartenance à un espace de travail, des autorisations et des liens de partage ainsi que des demandes de modification de la propriété avec la possibilité de supprimer, de rétablir ou de notifier aux utilisateurs les modifications non autorisées. Un processus d’attestation périodique sera également prévu pour les sites, les groupes et les équipes, garantissant une conformité continue.

Avec ces informations en main, vous pouvez appliquer correctement et de manière transparente votre nouveau cadre ZTA. En fait, lorsque vous savez ce que vous devez protéger, vous pouvez créer des règles de sécurité plus sophistiquées pour personnaliser véritablement les stratégies en fonction de vos besoins. Une fois que vous avez votre catalogue, vous pouvez :

1. Établir de meilleures stratégies pour vos espaces de travail

Après avoir catalogué vos espaces de travail, vous disposez d’un guide : quels sont les espaces de travail dont je dispose, comment sont-ils utilisés et quelle est la sensibilité attendue. Une fois que vous saurez quelles données sont stockées à quel endroit et quelle est leur sensibilité, vous serez en mesure d’établir de meilleures stratégies qui permettent la productivité et la collaboration tout en protégeant vos données les plus sensibles.

2. Confirmer l’application des règles appropriées

Si les conditions de vos espaces de travail changent, vous devez appliquer les stratégies appropriées pour répondre à ces besoins changeants. Avec un catalogue de vos espaces de travail, vous pouvez mieux suivre les modifications, comme le départ d’un propriétaire de l’équipe ou l’accès inapproprié d’un invité, ce qui vous permet de remédier au problème avant qu’il ne prenne de l’ampleur.

3. Assurer une cohérence interdépartementale

En disposant d’une liste complète des espaces de travail, de la sensibilité de leurs données et des stratégies appliquées, vous pouvez mieux assurer la cohérence des stratégies entre les départements, ce qui garantit une utilisation appropriée et une sécurité maximale. Cette cohérence simplifie également la collaboration interdépartementale, car il n’y a plus à se demander si un espace de travail sera suffisamment sécurisé pour vos données sensibles.

4. Réduire la charge de l’informatique centrale

Avec un inventaire en main, vos administrateurs peuvent confier la responsabilité du renouvellement et de la recertification au propriétaire de l’espace de travail, ce qui réduit la charge de votre équipe administrative. Tout aussi important, cela garantit que la personne qui connaît l’utilisation et les attentes de l’espace de travail est bien celle qui prend ces décisions importantes.

Quel que soit le problème de sécurité, qu’il s’agisse du départ du propriétaire de l’équipe, du changement d’objectif de votre espace de travail, de l’octroi d’un accès inapproprié à votre site ou de la modification des pratiques en vue de la mise en œuvre de la ZTA, parmi tout un éventail d’autres problèmes, il sera quasiment impossible de tenter de les résoudre sans connaître vos espaces de travail. Cependant, lorsque vous disposez d’un enregistrement précis de vos espaces de travail, y compris des détails clés les concernant, vous pouvez simplifier la mise en œuvre des stratégies adaptées et vérifier leur fonctionnement.

Conclusion

Il nous est tous arrivé de perdre un Tupperware de restes de repas ou un vieux légume dans notre réfrigérateur, ne le découvrant qu’après qu’il ait déjà moisi. Cette expérience universelle peut être un casse-tête à nettoyer et un peu dégoûtante, et une version de celle-ci pourrait se produire dans votre Microsoft 365 si vous avez des espaces de collaboration dans votre tenant dont vous n’avez pas connaissance.

De plus, si vous disposez d’un espace de travail dont vous ignorez l’existence, il ne se contentera pas de moisir. Il peut servir de point d’entrée à toute type d’acteur menaçant, des initiés malveillants aux cybercriminels qui cherchent à profiter de vos vulnérabilités et à accéder à des informations sensibles pour le plaisir, le profit ou d’autres motivations néfastes.

La solution est simple : tenez un catalogue de vos espaces de travail. Avec les bons outils, l’inventaire de vos espaces de travail peut être un processus simple et routinier qui permet à vos administrateurs de garder un œil sur vos espaces de travail sans les surcharger, ce qui leur permet de garder votre tenant en sécurité et protégé. Faites-le correctement et vous répondrez aux normes Zero Trust en un rien de temps.

Abonnez-vous à la communauté du secteur public Microsoft 365 pour recevoir d’autres conseils et astuces sur l’inventaire, demandez une démonstration de notre solution Zero Trust pour vous aligner sur le mandat fédéral de manière simple et transparente et lisez d’autres articles de blog sur Zero Trust.

Abonnez-vous à la communauté du secteur public Microsoft 365 pour recevoir d’autres conseils et astuces sur l’utilisation de M365 par les services publics.

Antoine Snow is a senior solutions manager at AvePoint, leading the Public Sector business unit. He has held various positions in IT over the past several years ranging from front-end web developer to Microsoft 365 Service Owner. In his current role, Antoine focuses on governance and adoption challenges plaguing the modern workplace and helping government organizations understand the components of a governance strategy and its implementation. Antoine's views on these topics can be found in various blog posts and has been the focus of one-to-one workshops.

I sell software, but my passion is to help translate the needs of the business into the capabilities of available technology. Over two decades in tech I have helped customers analyze collaboration solutions against actual mission needs in helping them select the best path based on their personal critical success factors. Per my training I’m a project manager (PMP), an engineer, an architect, and a designer; but ultimately, I’m a problem solver.