Ce qu’il faut savoir avant d’autoriser la collaboration externe dans un cadre Zero Trust

À l’heure actuelle, il est tout aussi important d’être en contact, de communiquer et de travailler par voie numérique avec des intervenants externes à l’entreprise que de collaborer avec ses collègues en interne. Toutefois, avant d’autoriser la collaboration externe dans une entité Microsoft 365 (M365), il y a toute une série de tâches à accomplir, en particulier lorsque l’on travaille dans un environnement Zero Trust. De nombreux aspects doivent être pris en compte, de la définition correcte des autorisations à la configuration et à l’approvisionnement des espaces de collaboration et des accès invités, afin de garantir que l’environnement reste sous contrôle et protégé.

En savoir plus :

- Comment configurer l’authentification multifacteur (MFA) dans Microsoft 365

- Qu’est-ce que Microsoft 365 Customer Lockbox et comment l’activer ?

- 4 conseils pratiques pour protéger vos clients contre les rançongiciels

- Comment protéger efficacement plus de 7 To de données dans Microsoft 365 (étude de cas)

Dans cet article, nous passerons en revue les éléments à prendre en compte afin d’activer la collaboration externe sans surcharger le service informatique ni s’écarter du cadre de l’architecture Zero Trust (ZTA).

Remarque : bien que Microsoft propose un grand nombre de fonctionnalités permettant la collaboration externe dans une entité M365, cet article se concentre sur l’accès invité dans Azure B2B, car la fonctionnalité permet à des utilisateurs externes d’accéder à votre entité, ce qui rend d’autant plus nécessaires une configuration et une attribution des privilèges d’accès correctes. Apprenez-en davantage sur d’autres fonctionnalités permettant d’autoriser la collaboration externe dans cet article de blog.

Permettre la collaboration externe via l’accès invité dans Microsoft 365

Contrôlé au niveau de l’utilisateur individuel, l’accès invité permet à des personnes externes à votre entreprise d’accéder à des contenus conservés dans votre instance de Microsoft Teams, tels que des canaux, des fils de discussion et des fichiers partagés, sans les coûteuses licences supplémentaires généralement requises pour pouvoir ajouter des utilisateurs. Votre équipe interne peut mener des conversations, collaborer sur des fichiers, coordonner ses calendriers, et bien plus, avec ces utilisateurs invités tandis que vous gardez le contrôle et continuez d’assurer la sécurité des informations partagées au sein de votre environnement.

Cela peut présenter un immense intérêt pour votre organisation. L’Institut National de la Santé pourrait, par exemple, avoir recours à des comptes d’invités pour collaborer avec les bénéficiaires de subventions et leur personnel ou des chercheurs universitaires, tandis que le ministère de la Justice pourrait se servir des accès invités pour coordonner avec les forces de l’ordre locales la planification des réponses aux incidents ou la correspondance concernant la planification des événements spéciaux.

Malgré les avantages, l’utilisation de fonctionnalités telles que l’accès invité exige la mise en place de stratégies et d’un mécanisme de reporting adaptés afin de veiller à la protection de vos informations.

Options natives de sécurisation de l’accès invité

Les possibilités natives de sécurisation et de contrôle de l’accès invité peuvent prêter à confusion. Tout d’abord, des paramètres à l’échelle de l’organisation permettent de contrôler l’accès invité au niveau de l’entité. Ensuite, des contrôles supplémentaires accessibles dans Microsoft Teams, SharePoint et d’autres applications déterminent l’accès au niveau des espaces de travail. Par défaut, ces paramètres sont activés.

De ce fait, il peut sembler judicieux de réserver ces possibilités au service informatique afin d’en assurer une gestion cohérente et contrôlée, mais une telle démarche peut également présenter des inconvénients. Le problème, que nous avons déjà évoqué dans notre article sur l’administration déléguée, est que lorsque seuls les administrateurs informatiques sont autorisés à ajouter de nouveaux utilisateurs invités, cela crée un encombrement. Par ailleurs, le service informatique n’est généralement pas au fait de tous les besoins de l’entreprise, ce qui rend pour le moins difficile la gestion du cycle de vie des invités, qui suppose de savoir à quel moment ceux-ci doivent être ajoutés ou supprimés et jusqu’à quand ils doivent pouvoir accéder aux informations partagées.

Un autre problème est que la conservation des paramètres par défaut donne aux propriétaires d’équipes la possibilité d’inviter des utilisateurs invités à rejoindre leur équipe. Les propriétaires d’équipes sont alors seuls maîtres de décider qui peut accéder à quelles informations, ce qui peut conduire à une attribution incohérente des autorisations et à un surpartage. Il s’agit d’une situation à double tranchant : d’une part, nous voulons que les propriétaires d’équipes puissent décider de qui peut accéder à leur espace de travail et y collaborer car ils sont les mieux placés pour le faire, mais d’autre part, nous devons nous assurer que les règles et stratégies en matière d’accès invité sont appliquées de manière cohérente afin de protéger nos données. Comme le dictent nos préceptes ZTA : ne jamais faire confiance, toujours vérifier.

La solution idéale serait de permettre aux propriétaires d’équipes d’inviter des utilisateurs dans leurs espaces de travail mais de verrouiller les espaces de travail contenant des informations sensibles à l’aide d’étiquettes de confidentialité (en anglais) (ce qui, force est de l’admettre, pose également des problèmes spécifiques). Cependant, la mise en œuvre d’une telle stratégie à l’aide des fonctions natives reste fastidieuse, en particulier à grande échelle, et coûteuse pour ceux qui n’utilisent pas déjà des licences M365 avancées.

Si les étiquettes de confidentialité peuvent permettre de verrouiller des espaces de travail donnés, le service informatique doit toujours s’occuper de la création et de la gestion du cycle de vie de ces comptes d’invités, ainsi que de la configuration minutieuse requise pour mettre en place des étiquettes de confidentialité (sans parler de l’attribution manuelle de ces étiquettes aux contenus et aux équipes). Autant d’opérations manuelles laborieuses et sujettes à erreurs qui sont loin d’être idéales pour des organisations à qui l’on intime année après année depuis plus de dix ans de « faire plus avec moins ».

Sécurisez votre accès invité avec l’aide d’AvePoint

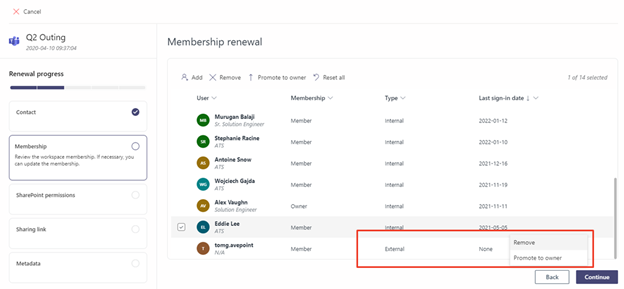

Pour commencer, Cloud Governance d’AvePoint vous permet de générer des processus d’autorisation conditionnels multiniveaux pour la création de nouveaux invités conformément à la logique de fonctionnement de votre organisation. Étant donné que Cloud Governance guide les utilisateurs afin qu’ils catégorisent correctement la finalité et la confidentialité d’une équipe pendant sa création, il est possible d’autoriser ou d’interdire dynamiquement à une équipe d’accepter des invités sur la base des métadonnées que vous jugez appropriées pour étayer vos stratégies. Et, tout comme la solution automatise le cycle de vie des sites SharePoint et des équipes, Cloud Governance automatise le cycle de vie des invités assignés à un utilisateur précis plutôt qu’au service informatique, ce qui garantit qu’aucun invité ne dispose de son accès plus longtemps qu’il ne le devrait, puisque l’utilisateur concerné reçoit des comptes-rendus sur l’invité pour toutes les équipes auxquelles cet invité a accès.

Complémentaire des fonctionnalités d’automatisation de Cloud Governance, la solution Insights d’AvePoint fournit au service informatique la vue d’ensemble dont il a besoin en rassemblant les informations relatives aux invités, aux éléments auxquels ils ont accès et à ce qu’ils font de leur accès. Vous pouvez ainsi suivre toute activité suspecte et repérer si des informations sensibles sont exposées à l’échelle de l’entité sans avoir à surveiller chaque espace de travail individuel. En outre, le tableau de bord d’Insights vous donne la possibilité de modifier de manière groupée à partir de rapports exploitables.

Enfin, Policies d’AvePoint vous permet d’automatiser les règles d’accès, les paramètres ou d’autres configurations en fonction de vos groupes M365, ce qui permet une application proactive et automatisée des stratégies. Une fois ces stratégies définies, vous pouvez les appliquer de manière dynamique en vous basant sur les mêmes métadonnées d’équipe que celles utilisées pour déterminer les règles d’accès des invités, ce qui garantit que vos espaces de collaboration hébergeant des informations sensibles sont toujours protégés par les mesures de sécurité appropriées.

En mettant en œuvre conjointement les solutions de la plateforme Confidence d’AvePoint décrites ci-dessus, vous pouvez appliquer vos stratégies Zero Trust tout en permettant une collaboration externe aisée et en réduisant la charge de travail du service informatique.

Dernières réflexions sur la collaboration Zero Trust

Il peut sembler contre-intuitif d’accorder à des utilisateurs invités l’accès à votre entité tout en implémentant la ZTA. Après tout, il n’y a pas de meilleur moyen de sécuriser votre réseau et votre application que de réserver l’accès à votre entité à vos collaborateurs dûment approuvés. Toutefois, il est important de garder à l’esprit que la collaboration externe a toujours existé, que ce soit par le biais de méthodes autorisées (messagerie électronique, extranets, etc.) ou non autorisées (informatique fantôme).

Par rapport à la messagerie électronique, à la télécopie et aux autres méthodes antérieures de partage d’informations avec des personnes extérieures, les fonctionnalités de sécurisation de l’accès invité sont nettement meilleures et protègent automatiquement vos données. Ces caractéristiques, associées à la vue d’ensemble et aux automatismes offerts par des outils tiers tels que Cloud Governance, Insights et Policies d’AvePoint, devraient vous convaincre qu’il est possible de conjuguer collaboration externe et environnement sécurisé.

Cet article est le dernier volet de la série Zero Trust et collaboration dans M365 au sein de votre organisation d’AvePoint. Abonnez-vous à la communauté du secteur public Microsoft 365 pour recevoir d’autres conseils et astuces sur l’utilisation de M365 par les services publics.

Pour en savoir plus sur la meilleure manière de protéger les données de votre organisation, n’oubliez pas de vous abonner à notre blog.

Antoine Snow is a senior solutions manager at AvePoint, leading the Public Sector business unit. He has held various positions in IT over the past several years ranging from front-end web developer to Microsoft 365 Service Owner. In his current role, Antoine focuses on governance and adoption challenges plaguing the modern workplace and helping government organizations understand the components of a governance strategy and its implementation. Antoine's views on these topics can be found in various blog posts and has been the focus of one-to-one workshops.

I sell software, but my passion is to help translate the needs of the business into the capabilities of available technology. Over two decades in tech I have helped customers analyze collaboration solutions against actual mission needs in helping them select the best path based on their personal critical success factors. Per my training I’m a project manager (PMP), an engineer, an architect, and a designer; but ultimately, I’m a problem solver.