顧客の Microsoft 365 テナントの外部アクセスを許可する前に検討すべき 4 つのポリシー

2022 年に入り、Microsoft Teams の月間アクティブユーザー数は 2 億 7 千万人を突破しました。新型コロナウイルスのパンデミック以前は Teams を使用していなかったが、現在は使うようになったという顧客も増えています。ユーザーの急増に伴い、組織外部の個人とのコラボレーションを可能にする外部アクセスの許可を求める顧客も増えています。

顧客のコラボレーションを妨げずに顧客の環境を保護することは MSP の責務です。Microsoft は、顧客の Microsoft 365 テナントで外部ユーザーを参加させるためのさまざまなサービスを提供しています。Microsoft 365 で外部アクセスを許可する設定にする前に、いくつかのポリシーについて顧客が基本的な部分を決定できるように、MSP がサポートしていくことが大切です。

顧客ごとのニーズに合わせて適切なポリシーを策定し、細部を詰めていく方法は多岐にわたります。この記事では、そのプロセスにおいて顧客と話し合い、決めていく必要のある最重要事項をご紹介します。

※この記事は、米国 AvePoint で 2022 年 8 月 8 日付で公開された記事 “4 Policy Considerations Before Enabling External Access in Your Customers’ M365 Tenant” の内容を日本語訳したものです。

ゲストとして、どのような人の招待を許すべきか

顧客の業務環境で求められるアジリティや規制、機密性の度合いを見極め、特定の組織やドメインのユーザーといった「関係者のみ」を許可するポリシーと、「関係者を除く」ユーザーを許可するポリシーのどちらが適切かを判断しましょう。

顧客と共にこの決定を行った後に、顧客のビジネスにおける利害関係者と連携して、コラボレーション頻度の高い対象 (ベンダー) をホワイトリストに登録したり、ブラックリスト登録が必要な組織 (競合他社など) を特定したりします。

一般的に、規制が厳しく機密性の高い環境では「関係者のみ」のポリシーを導入すべきケースが多いでしょう。一方、大半の組織では「関係者を除く」ポリシーを導入しつつ、特定のワークスペースや下流のファイルに対する保護を強化するのが望ましいと言えます。

ゲストは組織のディレクトリを見られるようにすべき?

顧客の組織内の人物についてゲストが調べたり連絡できたりするのは不都合というケースが大半なはずです。そこでベスト プラクティスとなるのが、ゲストと同じチームのメンバーのみにアクセスできるように制限することです。

Microsoft Teams にゲストを新規参加させる権限を誰に与えるか

Microsoft Teams にゲストを追加するにあたって、参加を許可するためのプロセスを確立しておく必要があります。Microsoft 365 のネイティブ機能では、IT 管理者とチームの所有者の 2 人だけがチームに外部ユーザーを追加できるようになっています。

Microsoft 365 で、チームのメンバーによる外部の新規ゲストの招待が許可されることはありません。しかし、Active Directory に登録済みだがチームのメンバーでないゲストについては、メンバーでも追加および共有が可能な設定が選択されている場合もあります。

ゲスト ユーザーを新規追加できるのが IT 管理者だけという状態では、そこがボトルネックになってしまいます。また、 IT 管理者は必ずしもビジネス ニーズと緊密につながった役職というわけではないため、ゲストのオンボーディングやオフボーディングのライフサイクル管理も容易ではありません。

一方、チームの所有者に新規ゲストの参加を許可する権限を与えることに抵抗のある組織もあります。そこで、以下のふたつの対策が考えられます。ひとつ目が、チームの所有者がゲストを招待した上で、機密性の高い業務を含むチームについてはアクセスできないようにする方法です。この場合、Powershell によるコーディングに適用する機密度ラベルの設定が必要です。そしてもうひとつが、AvePoint の Cloud Governance などのサード パーティのソリューションを導入し、参加許可の承認プロセスを有効にする方法です。

★AvePoint Cloud Governanceについてはこちらをご覧ください。

★コラボレーションにかかわる情報漏洩についてのウェビナーはこちらからご覧ください。

内部不正による 情報漏えいを防ぐ! DX推進で「活用」される データを「保護」するために

★AvePointCloud Governance 導入事例はこちら

三菱電機株式会社様

三井住友信託銀行株式会社

Microsoft 365 からゲスト ユーザーをオフボーディングする方法

現実世界と同様に、ゲストが長期にわたって居座る状態は好ましくありません。招待の理由はすでに解消していたり、所属チームが解散していたりする場合もあります。しかし、管理者が AzureAD から自発的に削除しなければ、ゲストは顧客の環境におけるアクセス権限を有したままになります。たとえば似た名前のユーザーがいる場合、組織内の誰かが誤って機密情報を含むチームにそのユーザーを招待してしまうだけでデータの漏洩が発生します。

Microsoft 365 には、チームの所有者が環境にゲストを自動追加する方法は存在します。一方で課題とされているのが、企業内の任意のユーザーが Active Directory からゲストの削除を要求できる自動化された方法がないという点です。

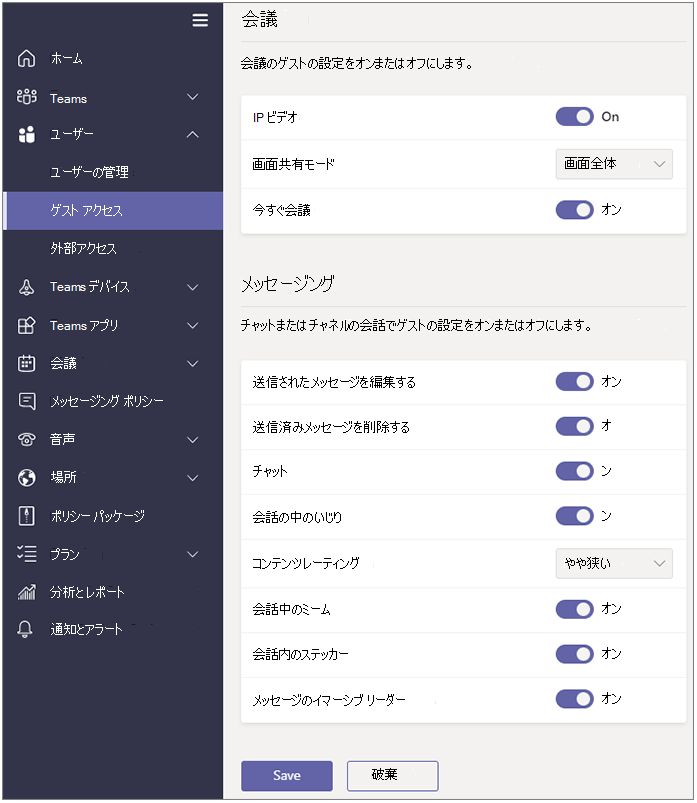

画像出典:Microsoft

Azure AD Premium P2 ライセンスでは、Azure AD アクセス レビューを利用できます。しかしこれはグループの所有者にゲストの見直しとグループからの削除を定期的に促しはするものの、ディレクトリは削除しないことに注意しなくてはいけません。経験豊富な管理者からすれば、これではすべてが理想的に進んだとしても、IT 関連の膨大なタスクで忙殺されることになるのは自明です。場合によっては、混沌とした、安全性の確保されない Active Directory となってしまうでしょう。

結論

現代の組織において、すべてがインハウスで行われることはありません。外部ユーザーと共同作業で進めなければならない業務は多岐にわたります。外部との共有は、その仕組みこそ変化していますが、新しい概念ではありません。メールを使って文書を送るという方法は、セキュリティ管理の面で大きな問題を抱えているにもかかわらず、何十年もの間、ビジネスにおける主流であり続けてきました。メールを無効にしない限り、顧客のユーザーは外部との共有を行っているのです。

だからこそ、適切な質問を投げかけ、適切なポリシーを設定し、外部コラボレーションを Microsoft Teams に移行することで、従来のコラボレーション手法におけるリスクや管理の欠如を是正し、共有の管理状況を改善できます。

ポリシーの検討や外部コラボレーションのベスト プラクティス、顧客のニーズに合わせて具体的に設定する方法については、弊社の無料の電子ブック「Microsoft 365 と Teams における外部共有とゲスト ユーザー アクセス管理」で手順ごとに解説しているので、ぜひお読みください。

当社のブログでは、外部アクセスに関するニュースをお届けしています。ぜひご登録ください。