Collaborez en sécurité : défis du surpartage dans M365

Depuis les débuts de l’adoption du cloud, des utilisateurs s’inquiètent des risques inhérents au surpartage. Ces derniers temps, avec l’explosion du télétravail, la collaboration virtuelle est devenue essentielle pour de nombreuses entreprises. L’adoption de Microsoft Teams, et d’autres produits Microsoft 365, a considérablement augmenté pour rendre le télétravail plus efficace. Cependant, le côté obscur de la collaboration (à savoir le surpartage dans M365) est souvent négligé et menace la sécurité et la confidentialité des entreprises. Découvrons comment Insights for Microsoft 365, bientôt disponible, peut améliorer la visibilité des utilisateurs et sécuriser la collaboration.

En savoir plus:

- Assurez la sécurité et le succès de la collaboration avec M365

- Teams : utiliser un modèle ou cloner une équipe ?

- 6 conseils utiles pour maîtriser les groupes Office 365

Un guide sur comment la sauvegarde d’Office 365 n’a jamais été aussi importante en raison de la recrudescence du teletravail. Téléchargez l’eBook gratuitement !

Cependant, le côté obscur de la collaboration (à savoir le surpartage) est souvent négligé et menace la sécurité et la confidentialité des entreprises. Découvrons comment Insights for Microsoft 365, bientôt disponible, peut améliorer la visibilité des utilisateurs et sécuriser la collaboration.

Quelques défis

Le surpartage, notamment lorsqu’il est involontaire, peut facilement passer inaperçu jusqu’à ce qu’il soit trop tard. Il peut être le résultat de différentes situations, dont voici quelques exemples courants.

Défi #1 : identifier les fichiers sensibles placés à tort dans des endroits très exposés

Imaginez que vous ayez un vaste environnement avec des milliers d’équipes, de collections de sites SharePoint et de sites OneDrive. Comment savoir quels fichiers sont très exposés ? (Astuce : il peut s’agir des endroits auxquels tout le monde, utilisateurs externes ou utilisateurs anonymes, a accès.)

Maintenant, imaginez que vous ayez la liste de tous les fichiers très exposés (potentiellement des milliers, voire des millions, étant donné que chaque site OneDrive possède un dossier « Partagé avec tout le monde » ainsi que de nombreux sites de collaboration). Comment savoir quels fichiers sont mal rangés compte tenu de leur niveau de sensibilité ?

Défi #2 : gouvernance des utilisateurs externes

Vous devez travailler avec beaucoup d’utilisateurs externes. Saurez-vous répondre aux questions suivantes ?

- À quelles zones les utilisateurs externes ont-ils accès ?

- Ont-ils accès à du contenu potentiellement sensible ?

- Qu’ont-ils fait ?

- Comment pouvez-vous vous assurer qu’aucun utilisateur externe ne peut accéder aux sites censés être réservés à un accès interne ?

Vous avez peur des fuites de données dans M365 du fait du télétravail ? Lisez cet article Cliquez pour tweeter

Défi #3 : utilisateurs/groupes fantômes

Les utilisateurs/groupes fantômes apparaissent lorsque des fichiers des canaux Teams sont partagés depuis le serveur principal (SharePoint) vers d’autres personnes qui ne font pas partie de l’équipe/canal.

Comment pouvez-vous identifier ces utilisateurs/groupes fantômes ? Question subsidiaire : à quels fichiers peuvent-ils accéder ? Certains de ces fichiers sont-ils sensibles ?

Défi #4 : les fichiers de conversation Teams ou les pièces jointes d’e-mail sont-ils privés ?

Le site OneDrive de chaque utilisateur contient des dossiers spéciaux utilisés par Outlook pour stocker les pièces jointes ou par Teams pour stocker les fichiers de conversation P2P. Nous avons déjà vu des utilisateurs partager ces dossiers par erreur, ce qui rend des fichiers provenant de leurs conversations dans Teams ou des pièces jointes d’e-mail accessibles à tous.

Étant donné que la plupart des utilisateurs ignore l’existence de ces dossiers, ces problèmes peuvent durer longtemps avant d’être réglés (à supposer qu’ils le soient un jour). Le défi #4 s’accompagne de cette question : comment faire pour identifier ce problème avec plus de 100 000 fichiers OneDrive ?

Solutions

Fonctions intégrées de Microsoft 365

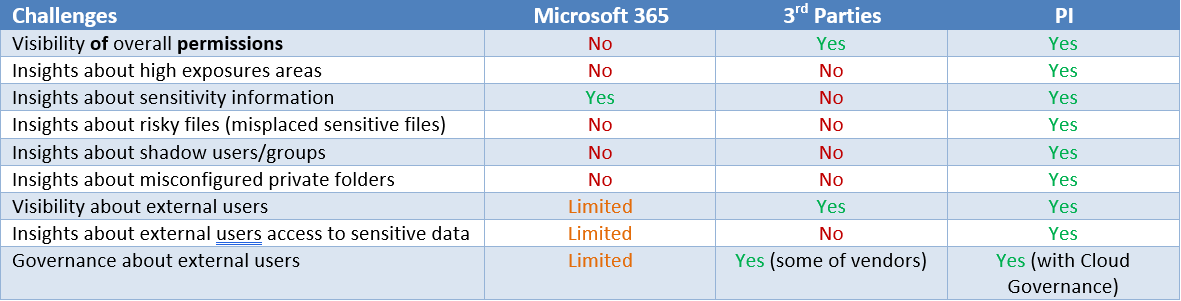

Microsoft 365 propose des rapports de haut niveau sur la sensibilité des données, mais il ne dispose pas des informations relatives aux autorisations et aux facteurs d’exposition des fichiers. Il est de ce fait très difficile d’identifier le risque réel : le contenu sensible mal placé.

Solutions tierces

Certains fournisseurs tiers peuvent améliorer la visibilité des paramètres d’autorisation de Microsoft 365, mais aucun ne peut résoudre de manière efficace les défis ci-dessus.

- Il n’existe aucune information sur l’exposition. Il s’agit plus des paramètres d’autorisation d’une étendue/zone donnée à laquelle un utilisateur/groupe donné peut accéder. Les questions de « haute exposition » restent sans réponse.

- Il n’existe aucune information sur la sensibilité. Dans la plupart des cas, la majorité des fichiers hautement exposés est destinée à des fins de collaboration uniquement et seul un très petit pourcentage d’entre eux risque de se retrouver au mauvais endroit. Sans informations relatives à la sensibilité, trouver ces fichiers à risques revient à chercher une aiguille dans une botte de foin.

- Il n’existe aucune information sur les utilisateurs/groupes fantômes ni sur les dossiers privés mal configurés. Les défis #3 et 4 ne sont toujours pas résolus.

Policies et Insights (PI)

Insights for Microsoft 365 apporte une réponse unique aux défis du surpartage. Il donne de la visibilité sur les deux points de vue (exposition et sensibilité) pour fournir rapidement une image d’ensemble aux utilisateurs afin de leur permettre d’identifier un surpartage. Cela comprend le niveau d’exposition (en tenant compte des facteurs d’exposition comme les utilisateurs externes, les liens anonymes et même les grands groupes pour identifier les zones fortement exposées) et la sensibilité du contenu (fichiers contenant un numéro de sécurité sociale ou des informations relatives à une carte de crédit par exemple).

La logique complexe de l’identification des utilisateurs/groupes fantômes est automatiquement calculée dans le back-end et la sensibilité du contenu est alors prise en compte. Avec l’aide d’Insights for Microsoft 365, les utilisateurs peuvent identifier rapidement les zones à risque auxquelles il faut prêter attention et qui nécessitent éventuellement une correction, ce qui serait complexe à gérer avec les fonctions intégrées ou avec d’autres solutions tierces axées sur les autorisations.

Cloud Governance d’AvePoint permet de rationaliser le processus de gestion du cycle de vie des utilisateurs externes. Par ailleurs, Insights for Microsoft 365 peut être très utile pour d’autres aspects importants de la gouvernance des utilisateurs externes (défis #2). Policies for Microsoft 365 peut quant à lui aider à appliquer les paramètres concernant les utilisateurs externes pour appliquer la gouvernance.

Voici un tableau récapitulatif de la manière dont les différents défis sont pris en charge :

Comment cela fonctionne

Insights for Microsoft 365 fonctionne de la même manière que Policy Enforcer. Insights étant un produit natif dans le cloud inédit, nous allons vous le présenter plus en détail.

Cache des autorisations

Insights conserve un cache pratiquement en temps réel de tous les objets possédant des paramètres d’autorisation uniques dans la limite des étendues sélectionnées. Grâce à ce cache, de nombreuses requêtes ad hoc et opérations liées à des autorisations seront plus rapides du fait qu’il ne sera plus nécessaire d’analyser la source des données encore et encore. Le cache peut également être utile pour les produits AvePoint : lorsque l’intégration est prise en charge, le processus de renouvellement des autorisations de gouvernance dans le cloud et la recherche de sécurité dans la gestion du cloud seront beaucoup plus rapides.

Niveau d’exposition

Avec le cache des autorisations, il sera plus facile de voir où chacun accède au contenu. Ces données peuvent également être fournies par les fournisseurs tiers déjà mentionnés.

Cependant, le concept d’exposition d’Insights va plus loin que les autorisations textuelles. Les zones fortement exposées ne se limitent pas aux endroits auxquels tout le monde a accès, mais elles incluent également les zones auxquelles de grands groupes (par exemple AvePoint) ou de nombreux utilisateurs/groupes peuvent accéder (une collection de sites avec de nombreux utilisateurs ou groupes dans les paramètres d’autorisation, par exemple).

Bien que le concept de niveau d’exposition puisse sembler simple, ce n’est pas une tâche facile. Beaucoup d’organisations possèdent des centaines voire des milliers de groupes et il faut une immense puissance de calcul pour identifier des quantités aussi grandes. Pour compliquer les choses, l’appartenance aux groupes change constamment, ce qui se répercute sur les groupes parents et grands-parents. Le serveur principal d’Insights effectue également des calculs complexes sur les utilisateurs/groupes fantômes et les dossiers privés mal rangés (défis #3 et #4).

Bien que ce traitement supplémentaire augmente le coût de l’application, il offre à Insights des avantages uniques par rapport aux autres fournisseurs.

Niveau de sensibilité

Grâce au défi #1, nous voyons que le fait d’identifier les fichiers hautement exposés ne suffit pas. La sensibilité est un autre volet important des informations nécessaires pour résoudre de nombreux défis.

Concernant le niveau de sensibilité, Insights utilise les types d’informations sensibles de Microsoft 365. Cela nécessite une autre couche de traitement dans le back-end, comprenant un scan initial et des scans pratiquement en temps réel. C’est un autre avantage unique d’Insight.

Journaux d’activité

L’historique de l’activité est une autre dimension à prendre en compte. Par exemple, lorsque des objets à haut risque sont identifiés, les utilisateurs peuvent voir qui a accédé récemment au fichier ou consulter l’activité d’un utilisateur externe pour s’assurer que tout se passe comme prévu.

Mises à jour quasiment en temps réel

Lors de la première utilisation du produit, quelques configurations simples seront nécessaires pour définir comment mesurer les niveaux d’exposition et de sensibilité. La plupart des utilisateurs se contenteront sans doute des règles par défaut, mais ils peuvent également les personnaliser si besoin. Le premier scan d’Insights for Microsoft 365 sera alors lancé sur le serveur principal. Suivant la taille de votre environnement, ce processus peut être long. Des données partielles seront disponibles une fois que certains espaces de travail auront être traités et progressera jusqu’à ce que le scan initial soit terminé. Après cela, l’environnement Microsoft 365 d’un utilisateur fera l’objet de modifications incrémentielles régulières pour garantir la mise à jour des données.

Au final, Microsoft 365 fait beaucoup pour empêcher le surpartage et sécuriser autant que possible la collaboration. Tandis que nous continuerons à naviguer dans cette période turbulente, moins nous aurons à nous soucier des fuites d’informations sensibles, mieux ce sera. Le télétravail requiert un cloud sécurisé et Insights for Microsoft 365 devrait nous aider à y parvenir.

Comment AvePoint peut vous aider :

Vous cherchez à assurer une protection optimale de vos données ? AvePoint vous propose Cloud Backup qui vous offre une grande tranquillité d’esprit en cas de catastrophe et récupère rapidement le contenu perdu ou corrompu à partir de vos sauvegardes.

Vous voulez en savoir plus sur la protection de vos données dans Office 365 ? Abonnez-vous à notre blog !

George Wang brings more than 20 years of experience in software architecture and design – focusing on data protection, disaster recovery, archiving, database, storage, and large-scale distributed enterprise application systems – to his role as Chief Architect at AvePoint. George designed and created AvePoint’s award-winning platform recovery, replication, and storage management products as well as NetApp SnapManager for SharePoint, which features deep integration with AvePoint’s DocAve Software Platform. George holds a Master’s Degree in Electrical Engineering from Tsinghua University and currently resides in New Jersey.