Erhalten Sie hier weitere Tipps zur sicheren Zusammenarbeit in Office 365.

Ich muss allen in meinem IT-Team, die diesen Beitrag lesen, etwas gestehen: Ich bin ein Messie!

Ich habe 2008 bei AvePoint angefangen und habe jede einzelne E-Mail, die ich seit damals versendet habe, gewissenhaft archiviert. Das Gleiche gilt für alle Präsentationen, Schulungen und Marktanalysen, seit ich diese Stelle angetreten habe. Auf meinem OneDrive, wo der Großteil meiner Inhalte gespeichert ist, gibt es keine Tags oder aussagekräftigen Bezeichnungen. Meine alten PowerPoint-Präsentationen von 2011 leben fröhlich zusammen mit dem Blogbeitrag, den ich heute in 2020 verfasse!

Normalerweise dürften wir das nicht als problematisch empfinden. Ich kann einige von Ihnen förmlich denken hören: „Wenigstens hortet er das nicht alles auf seinem Laptop!“ Doch wie wir gleich feststellen werden, liegen auf meinem OneDrive nicht nur persönliche Dokumente. Wir erinnern uns:

- Für viele von uns gibt es diesen praktischen Ablageort, der garantiert, dass unsere Kolleginnen und Kollegen sehen können, was wir gerade denken – den Ordner „Shared with Everyone“!

- Ein paar von uns (hoffentlich nur wenige!) haben vor einigen Jahren beschlossen, das gemeinsame Bearbeiten von Dateien zu vereinfachen, und sind so weit gegangen, einen von allen bearbeitbaren Ordner anzulegen!

- Diese Daten vermischen sich mit den Daten persönlicher 1-zu-1-Chats, die oftmals persönliche Fotos, an die Personalabteilung geschickte Steuerdokumente und sogar Fotos unserer Finisher-Medaillen von den aktuellsten Rennen beinhalten!

Warum ist das ein wichtiges Geständnis an mein IT-Team? Weil unser Umgang mit kunden- und personenbezogenen Daten seit unserem ersten ISO 27001:2013-Audit 2018 genau im Auge behalten wird. Zwar können wir nicht garantieren, dass jeder Benutzer die Best Practices für das Informationsmanagement und das Taggen von Inhalten einhält, dennoch sind wir dafür verantwortlich, wie Benutzer mit sensiblen Unternehmensdaten umgehen.

Dabei kann es sich um Daten von Mitarbeitern und Kunden gemäß DSGVO, Daten zu FDA-Zulassungen, Verträge, betriebliche Daten sowie geistiges Eigentum unseres Unternehmens und vieles mehr handeln. Damit unser Unternehmen auch weiterhin gemäß CCPA, GDPR, ISO und anderen Verordnungen handelt, benötigen wir eine solide Informationsmanagement-Strategie, die die Tatsache berücksichtigt, dass die meisten freigegebenen Daten weitestgehend unstrukturiert sind.

Wir können nicht kontrollieren, was wir nicht sehen. Zunächst einmal sollten wir sicherstellen, dass wir wissen, wo sensible Daten liegen, bevor wir damit anfangen, Richtlinien zu erstellen, mit denen Benutzerdaten gesperrt werden.

Welche nativen Optionen habe ich?

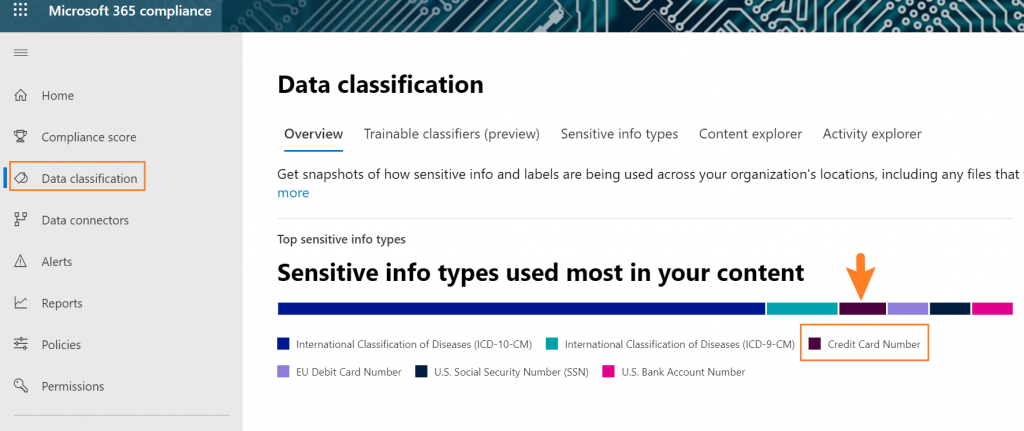

Festzustellen, wo sich in Ihrer Office 365 Umgebung vertrauliche Daten befinden, ist leichter, als Sie vielleicht denken! Microsoft hat sich stark um die Vermarktung von „E5“-Funktionen für Sicherheit und Compliance bemüht, mit denen wir uns in den künftigen Beiträgen befassen werden. Allerdings gibt es einen kleinen Schritt, den wir jetzt direkt machen können:

Ich unterbreite in diesem Beitrag einige Vorschläge zu Dingen, die Ihnen in Ihrer Umgebung aller Wahrscheinlichkeit nach begegnen werden. In meinem Fall, also bei Vorliegen einer aktiven E5-Lizenz verrät mir das Security & Compliance Center, dass die Chancen gut stehen, Kreditkartendaten zu finden:

Vielleicht denken Sie jetzt: „Ich habe in meiner Umgebung weder die automatische Zuweisung von Sicherheitskennzeichnungen oder Aufbewahrungsbezeichnungen noch anpassbare Klassifikatoren oder die genaue Datenübereinstimmung aktiviert. Ich habe noch nicht mal E5! Wie soll ich da vertrauliche Informationen finden?“

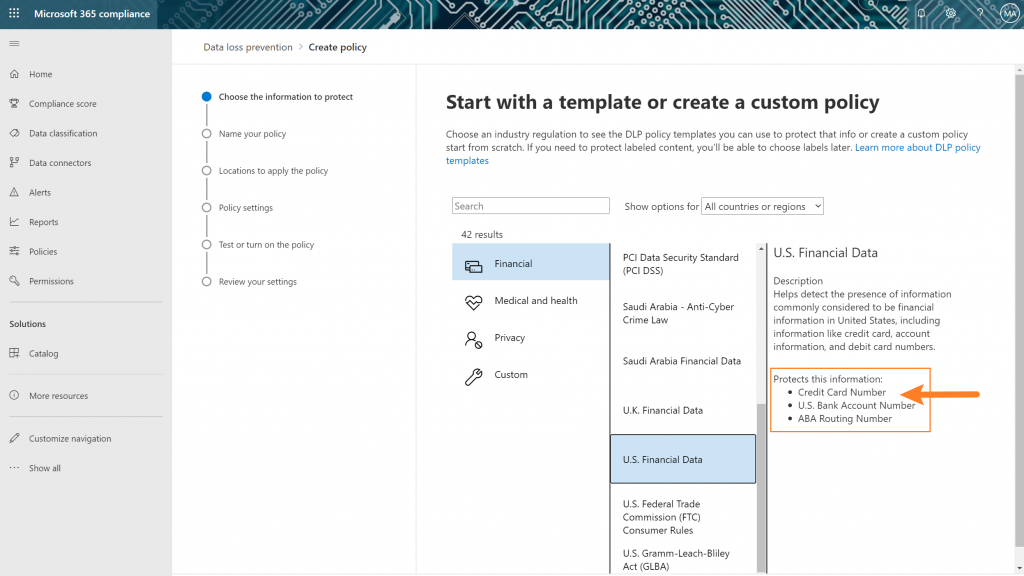

Jedes Mal, wenn Sie eine Richtlinie für Kennzeichnungen, Inhaltsermittlung oder Datenschutzfilter (beispielsweise das Sperren vertraulicher Informationen in Microsoft Cloud App Security (MCAS)) anwenden, sehen Sie eine Reihe von Richtlinien, die ungefähr so aussehen:

Dies sind Zusammenfassungen von etwas, was Microsoft „Typen vertraulicher Informationen“ nennt. Wenn Sie einen Blick auf die US-Finanzdaten-Richtlinien des nativen Office 365-DLP (eine E3-Funktion zum Zeitpunkt des Verfassens) werfen, sehen Sie dort den Punkt „Kreditkartennummer“! Haben Sie Admin-Zugriff auf Ihren Tenant, können Sie zudem einen Blick in die vollständige Liste mit 100 Arten sensibler Informationen werfen. Wenn nicht, können Sie sie hier nachlesen.

Was diese Lösung möglich macht, ist, dass Microsoft diese Daten bereits für die Verwendung mit all Ihren künftigen Richtlinien indexiert. Das bedeutet: Von dem Moment an, in dem Ihre Daten indexiert sind, können Sie nun herausfinden, wo sich die 100 Arten sensibler Informationen befinden!

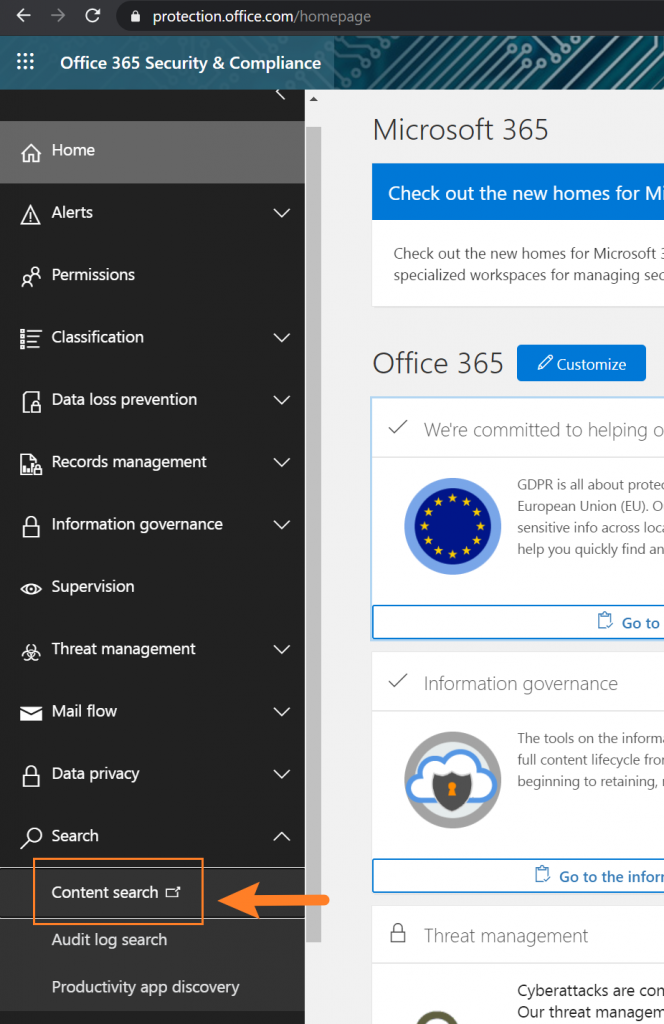

Rufen Sie das eDiscovery Center auf und erstellen Sie eine Inhaltssuche – eine Basisfunktion für alle Office 365-Lizenzstufen. Damit das funktioniert, müssen Sie Zugriff auf das eDiscovery Center in Ihrer Umgebung haben. Die schnellste Möglichkeit, dorthin zu gelangen, ist auf der Seite https://protection.office.com/ unter Suche -> Inhaltssuche.

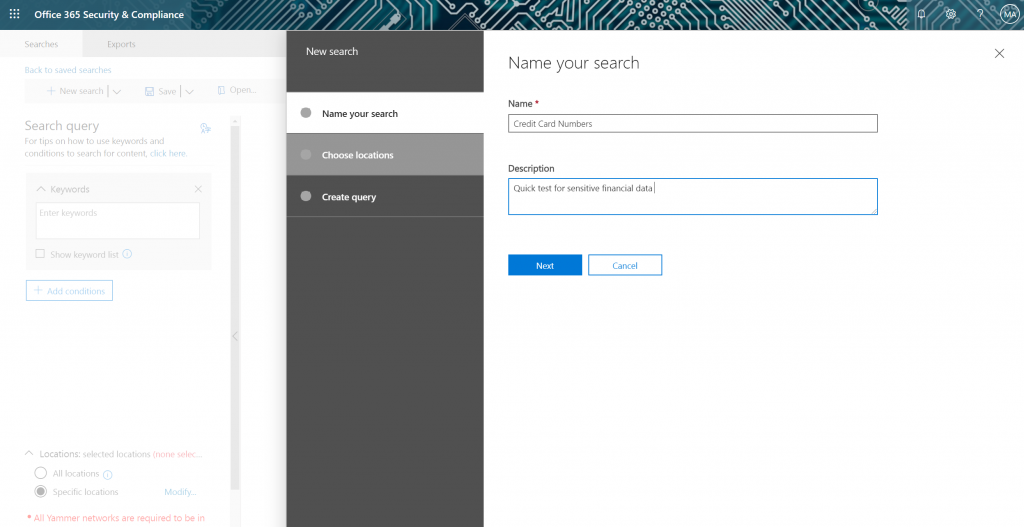

Sie haben einige Möglichkeiten für die Suche. Für den Anfang empfehle ich allerdings die „Geführte Suche“:

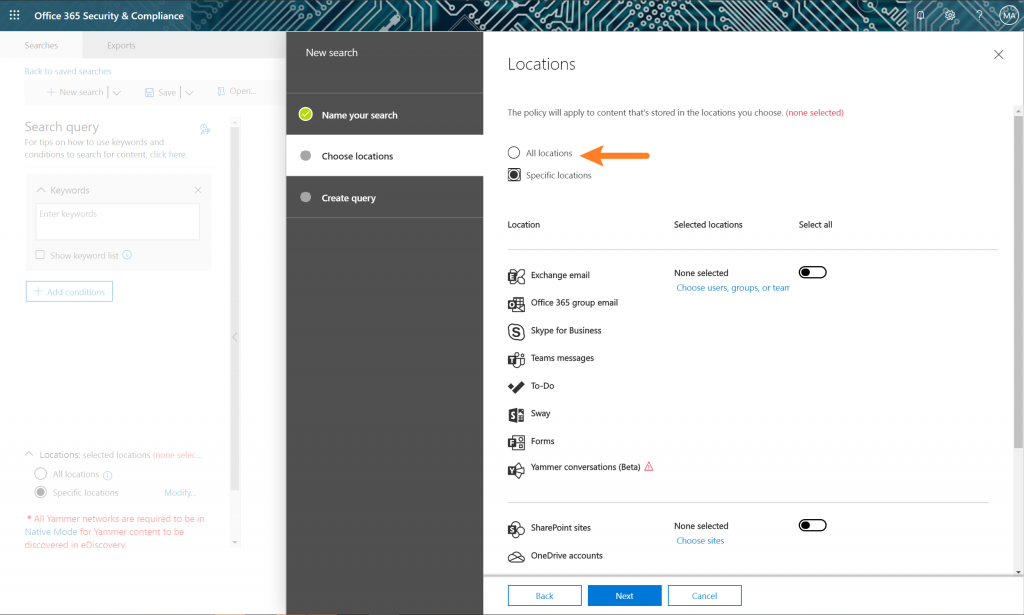

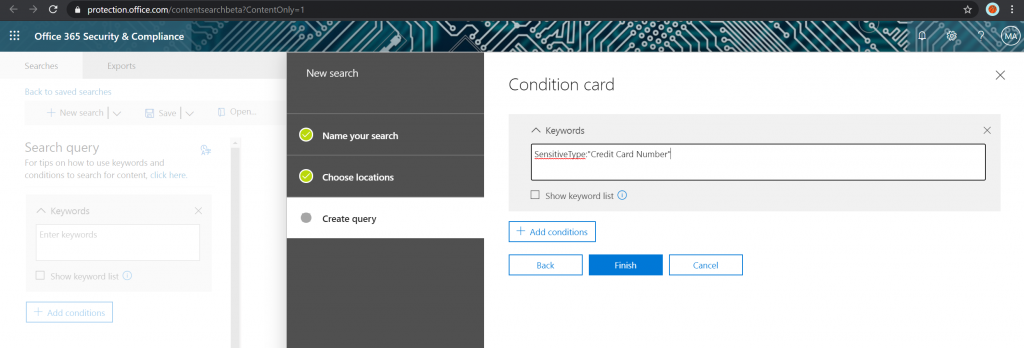

Für meine Umgebung suche ich nach einer raschen „Sammelprüfung“, die alle Kreditkartennummern erfasst. Wenn Sie diese Suche in einer Produktionsumgebung durchführen, sollten Sie sie vermutlich besser ein wenig einschränken!

Da wir jedoch erst anfangen, führen Sie eine Suche nach: SensitiveType: „Kreditkartennummer“ durch.

Hier werden weitaus spezifischere Bedingungen beschrieben, die Sie verwenden können. Doch indem wir die Kriterien allgemein halten, erzielen wir bei unserer ersten Abfrage den größten Effekt.

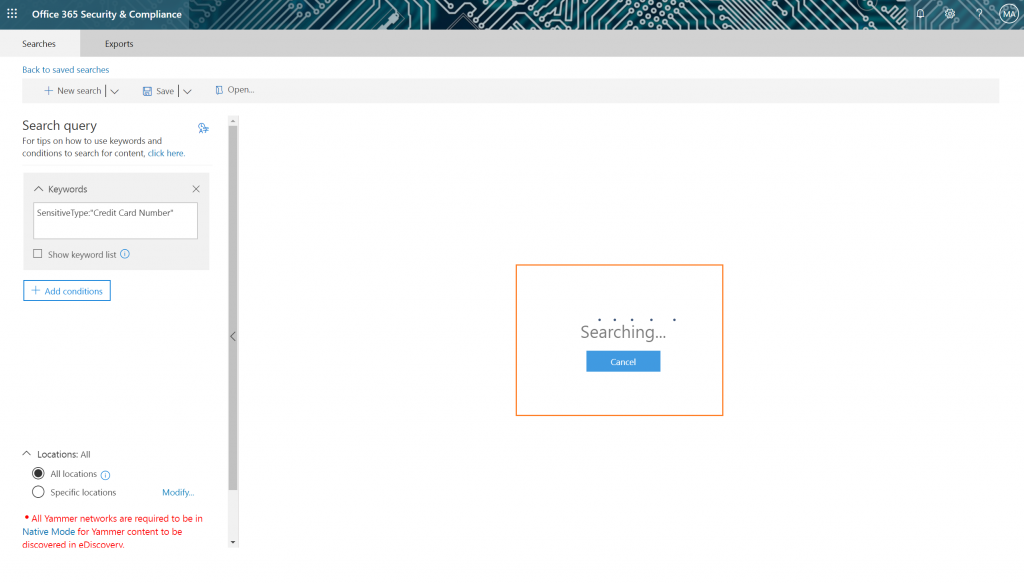

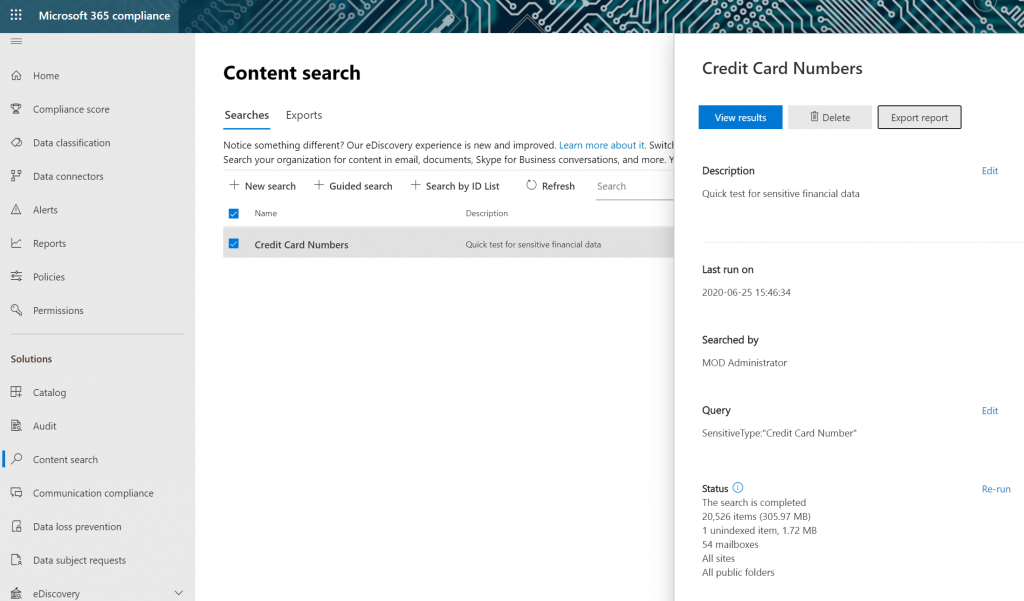

Holen Sie sich lieber eine Tasse Kaffee; das kann eine Weile dauern. (Keine Sorge, diese Suche wird für Sie gespeichert, damit Sie die Ergebnisse später abrufen können!) Wenn Sie sich tatsächlich vom Rechner entfernen, sehen Sie Ihre früheren Suchen auf der Hauptseite von „Inhaltssuche“ mit einer nützlichen Übersicht der Ergebnisse:

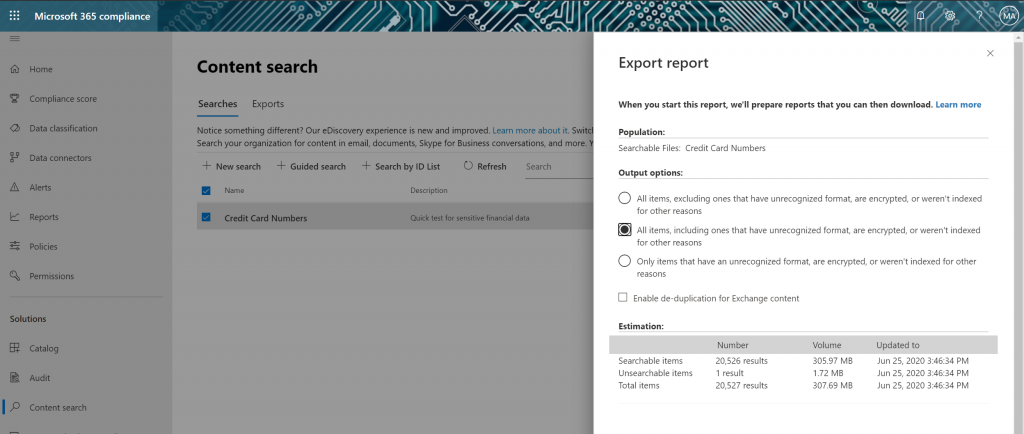

Beachten Sie jedoch, dass diese Übersichten ziemlich umfassend sein können, da Sie tatsächlich eine Kopie dieser Dateien erstellen!

Gibt es eine einfachere Möglichkeit?

Haben Sie nun erfolgreich EINE Suche für einen EINZELNEN TYP vertraulicher Informationen angelegt, die EINMAL durchgeführt wird und EINEN bestimmten Suchbereich erfasst, sind Sie jetzt auch verantwortlich für die Informationen aus dem Suchergebnis, einschließlich der nächsten Schritte zur Sicherung dieser Kopie der Daten.

Mit unserem neuen Produkt Policies and Insights (PI) können Sie Dutzende Arten vertraulicher Informationen mit nur einem Klick abfragen. Außerdem erhalten Sie die Möglichkeit, sie mit Ihren früheren Audits zu vergleichen und dadurch potenzielle Risiken durch ungeschützte Berechtigungen zu vermeiden – alles festgehalten in Berichten, die leicht geteilt werden können!

Sie möchten mehr über PI erfahren? Dann abonnieren Sie unseren Blog!