Was sind Überwachungsprotokolle in Microsoft 365?

Um zum Thema “Überwachungsprotokolle” auf dem neusten Stand zu bleiben sollten Sie unseren Blog abonnieren.

Im Kampf gegen Bedrohungen aus dem Cyberspace ist eines der wichtigsten Grundelemente jeder Sicherheitsstrategie ein lückenloser Überblick über Ihre gesamte Umgebung. Nur wenn Sie Ihre Schwachstellen kennen, haben Sie die Möglichkeit, intelligente Gegenmaßnahmen zu entwickeln, mit denen Sie Ihre Sicherheitslücken beheben können.

Doch wie verschaffen Sie sich als IT-Administrator den vollen Überblick über Ihre Microsoft 365-Umgebung? Auf welche Dinge müssen Sie achten und wo bekommen Sie diese zu sehen?

In diesem Blogbeitrag gehen wir auf das Thema Überwachungsprotokolle und ihre grundlegende Bedeutung für Ihre Sicherheitsstrategie in Microsoft 365 (M365) ein.

Was sind Überwachungsprotokolle?

Microsoft erfasst Ihre Systemaktivitätsprotokolle, um sicherzustellen, dass Sie eine Aufzeichnung all dessen haben, was sich in Ihrer M365-Umgebung abspielt. Jede Aktualisierung, jeder Zugriff, jedes Ereignis und jede Veränderung am System wird in diesen Protokollen erfasst und als ursprüngliche Überwachungsaufzeichnung unveränderlich festgehalten, um die Sicherheit und Glaubwürdigkeit der Protokolle sicherzustellen.

Abhängig von Ihrer M365-Lizenz können diese Protokolle entweder für 90 Tage oder unbegrenzt aufbewahrt werden.

Microsoft zufolge haben Überwachungsprotokolle zwei wesentliche Vorteile:

- Sicherheit: Hilft bei der Feststellung von Richtlinienverstößen, System- oder Informationsmissbrauch und ist zudem ein nützliches Hilfsmittel bei Rechtsstreitigkeiten. In Verbindung mit einem Überwachungstool können Überwachungsprotokolle zudem proaktiv Sicherheitsverstöße oder -lücken aufspüren, bevor sie zum Problem werden.

- Compliance: Durch das Führen von Überwachungsprotokollen dokumentieren Sie die Einhaltung der Vorschriften, denen Ihre Organisation unterliegt.

Überwachungsprotokolle in Office 365

Microsoft-Mitarbeitende führen eigene Überwachungsprotokolle,, um Ereignisse in der Microsoft-Cloud und den Systemen des Unternehmens zu erfassen, ihren Betrieb zu gewährleisten und sie zu schützen.

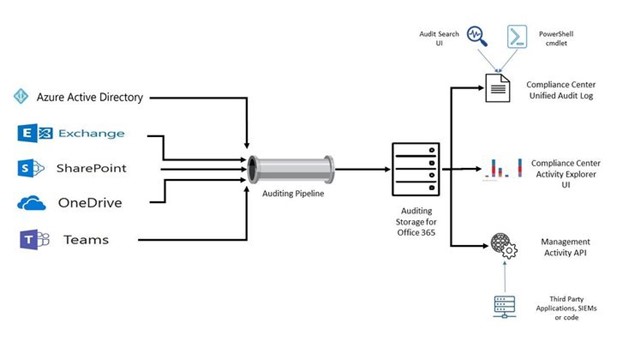

Als IT-Administrator Ihrer Organisation sind Sie dafür zuständig, eine eigene Sicherheits- und Compliance-Strategie für Office 365 umzusetzen. Nutzen Sie die Überwachungsprotokolle Ihrer Office 365-Umgebung, um das Verhalten von Nutzern und Administratoren in den folgenden Microsoft-Diensten zu überwachen:

- Azure AD

- Dynamics 365

- Exchange Online

- Microsoft 365 Defender

- Power-Plattform

- SharePoint

- Stream

- OneDrive

- Teams

- Yammer

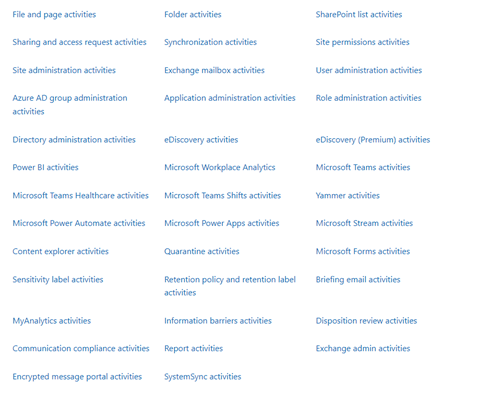

Und da viele von Microsofts Plattformen miteinander verbunden sind, werden auch andere Aktivitäten in den Überwachungsprotokollen erfasst, etwa:

Zugriff auf Überwachungsprotokolle in Office 365

Nun stellt sich natürlich die Frage: Wie greifen Sie auf Ihre Überwachungsprotokolle zu, um den Sicherheitsstatus von SharePoint zu überprüfen oder Microsoft Teams sicherer zu machen?

Im Folgenden beschreiben wir drei Hauptzugriffspunkte, über die Sie die Überwachungsprotokolle Ihrer Microsoft-Dienste einsehen können:

Microsoft Purview wurde auch als das „einheitliche Überwachungsprotokoll“ bezeichnet und ist die Hauptanlaufstelle für all Ihre Überwachungsprotokolle. Wenn Sie Überwachungsprotokolle nutzen wollen, um Ihre SharePoint-Sites, Teams oder Gruppen sicherer zu machen, ist Microsoft Purview der richtige Ort für Sie.

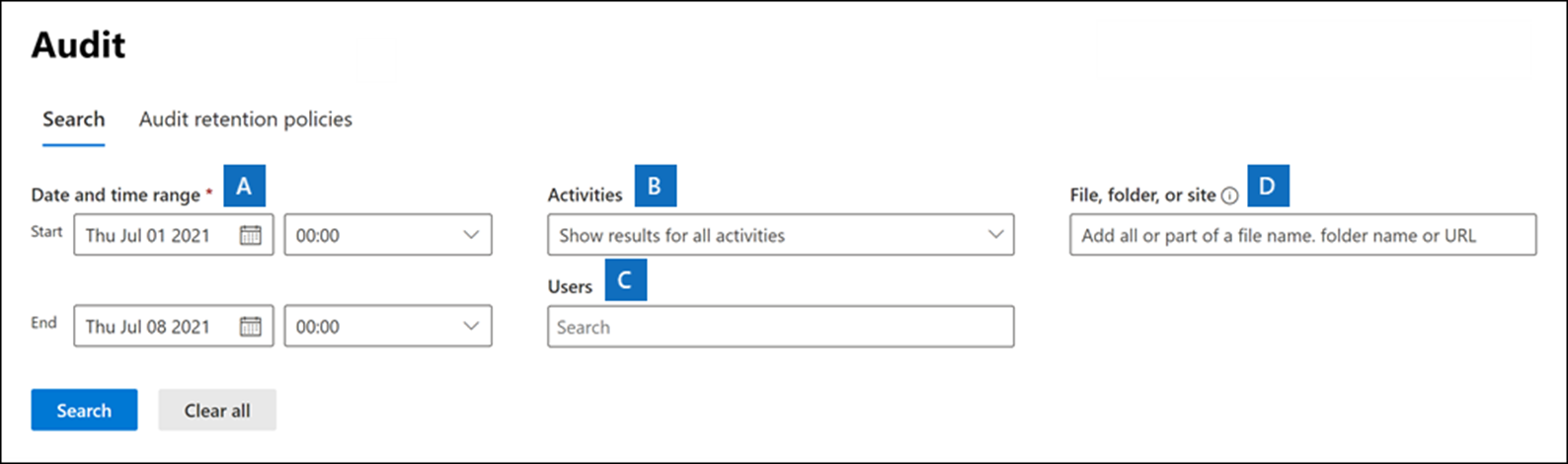

Im Purview-Compliance-Portal können Sie ein Suchtool nutzen, um bestimmte Nutzer, Gruppen oder Zeiträume in den Fokus zu nehmen.

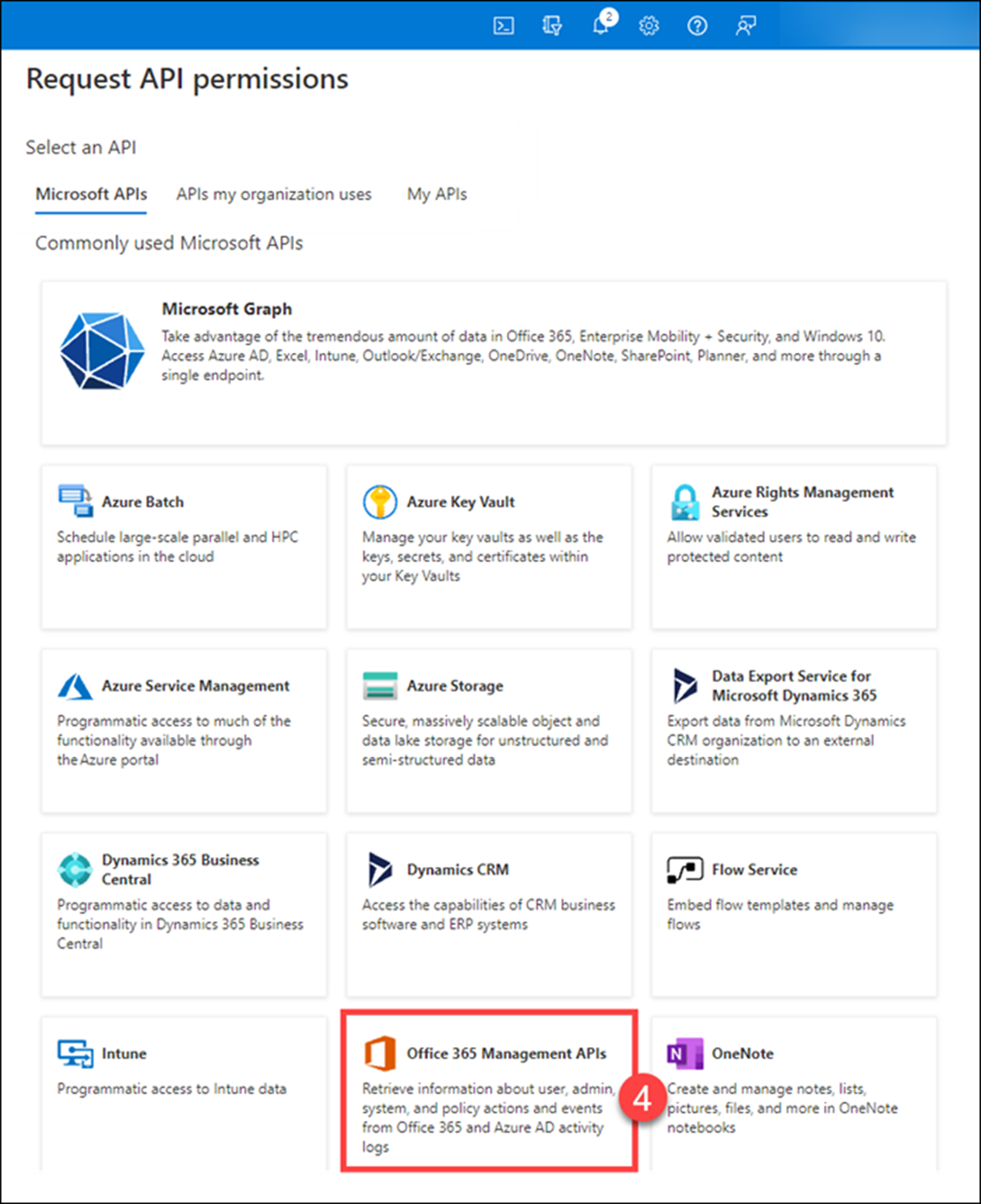

Wenn Sie die Office 365-Verwaltungs-API nutzen, stehen Ihnen weniger Inhaltsarten zur Verfügung; diese kann aber dennoch nützlich für Sie sein, da sie Ihre Überwachungsprotokolle länger aufbewahrt als die Standardfrist von 90 Tagen.

Wenn Sie Ihre Datei über die Office 365-Verwaltungs-API exportieren, können Sie die enthaltenen Daten in Ihre SIEM-Lösung importieren, um Aktivitäten nahtloser zu überwachen.

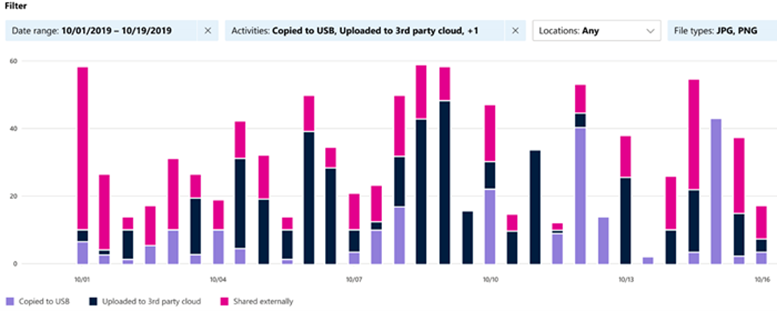

Der Aktivitäten-Explorer ist ein Tool, mit dem Sie überwachen können, wie effektiv Ihre Richtlinien funktionieren, indem Sie Ihre markierten und bezeichneten Inhalte überwachen und Audits dafür durchführen können.

Wenn Sie beispielsweise eine Datei als streng vertraulich markieren, werden Aktivitäten (Drucken, Lesen, Ändern usw.) im Zusammenhang mit diesem Inhalt erfasst und in einem Prüfpfad festgehalten, auf den Sie im Aktivitäten-Explorer zugreifen können.

Stärken Sie mit Backups und Erkenntnissen Ihre Office 365-Sicherheit

Microsofts Überwachungsprotokolle sind ein nützliches Hilfsmittel zur Schaffung einer Grundlage für Ihre Sicherheitsstrategie.

Überblick allein genügt jedoch nicht: Ohne Überwachung, Datenanalyse und Backups sind Sie nicht in der Lage, proaktiv Angriffe aufzuspüren, bevor sie sich ereignen und können Ihre Inhalte nicht wiederherstellen, wenn sie eintreten.

Welche Lösungen sollten Sie zusätzlich nutzen?

Verwenden Sie zusätzlich zu Ihren Überwachungsprotokollen Microsofts native Überwachungstools – doch bedenken Sie, dass Sie mit gewissen Einschränkungen rechnen müssen.

Postfachüberwachung als Teil der E-Mail-Sicherheit in Office 365 beispielsweise begrenzt Audit-Suchen, wenn Sie nicht über die richtige Lizenz verfügen und die Funktion nicht für all Ihre Nutzer aktiviert haben. Das klingt umständlich und verwirrend!

Um alle Vorteile der M365-Überwachungsprotokolle zu nutzen, ohne dabei Zeit und Arbeit zu vergeuden, können Sie stattdessen auf externe Tools setzen, die Ihnen dabei helfen, Ihre Sicherheit in Office 365 zu verbessern. Ein paar Beispiele:

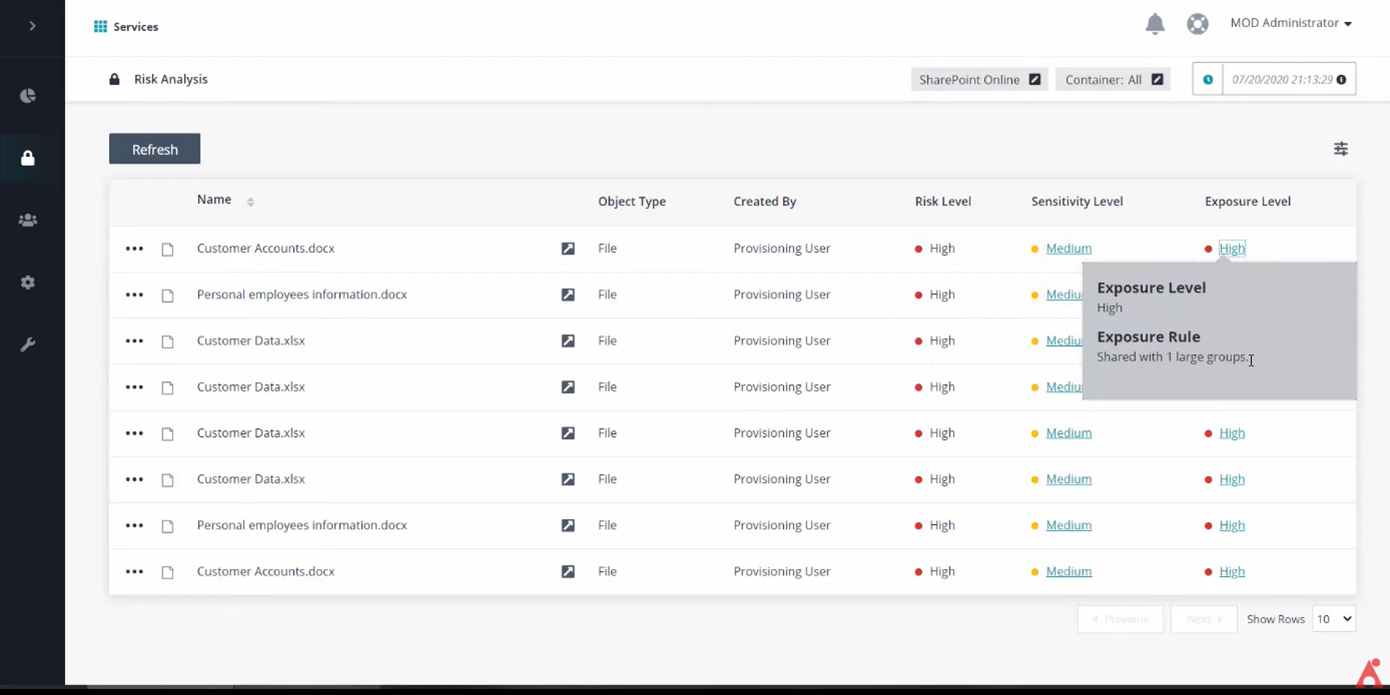

- Policies and Insights (PI) baut auf Microsoft Information Protection auf und nutzt Microsofts Richtlinien und Tags zur Verhinderung von Datenverlust, um Sie und Ihr Team auf die übermäßige Weitergabe von Informationen hinzuweisen. So können Sie vertrauliche Inhalte sichern, bevor sie den falschen Personen freigegeben werden.

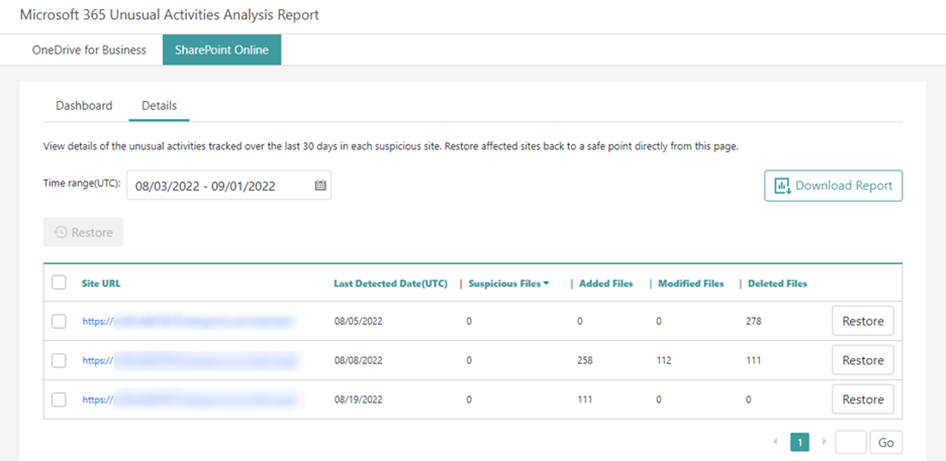

- Cloud Backup kann Ihnen dabei helfen, Ihre Überwachungsprotokolle zu Compliance- oder Sicherheitszwecken unbegrenzt aufzubewahren, ungewöhnliche Ereignisse aufzuspüren und Ihnen dank seiner Sicherungs- und Wiederherstellungsfunktionen bei Ausfällen oder Angriffen helfen, Ihren Betrieb schnell wiederaufzunehmen.

Sie brauchen weiteren Expertenrat zur Optimierung Ihrer Sicherheitsstrategie für Microsoft 365? Die Datenschutzlösungen von AvePoint enthalten alles, was Sie brauchen, um Ihre Microsoft-Umgebung und Ihre Systeme wirksam zu schützen.

Abonnieren Sie unseren Blog, um jede Woche neue Infos zur Sicherheit in Microsoft 365 zu erhalten.

Sherian Batallones is a Content Marketing Specialist at AvePoint, covering AvePoint and Microsoft solutions, including SaaS management, governance, backup, and data management. She believes organizations can scale their cloud management, collaboration, and security by finding the right digital transformation technology and partner.